El cifrado no es algo malo. De hecho, herramientas de cifrado son inicialmente diseñados para ser de ayuda, la protección de datos y mantenerlo alejado de las intenciones maliciosas. No importa lo bueno que es, cifrado ha estado en el centro de muchos debates.

El cifrado no es algo malo. De hecho, herramientas de cifrado son inicialmente diseñados para ser de ayuda, la protección de datos y mantenerlo alejado de las intenciones maliciosas. No importa lo bueno que es, cifrado ha estado en el centro de muchos debates.

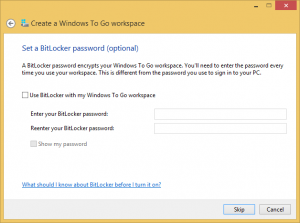

Va a encontrar expertos en ambos lados de la historia - a favor de la encriptación y contra ella, es decir. No importa cuál es la verdad, los investigadores siempre deben encontrar el tiempo e instan a investigar el tema y proporcionar a los usuarios información. Uno de los últimos estudios que hace hincapié en el cifrado BitLocker preocupaciones, propia utilidad de cifrado de disco de Microsoft. Ha sido probado a fondo por Ian Haken de Synopsys, que se ha revelado en su vasto informe (publicada de noviembre 12, 2015) de que la herramienta se puede omitir fácilmente.

Es así como el informe de Haken comienza:

cifrado de disco completo es una medida defensiva en la que todos los datos almacenados en un disco físico o volumen se cifran, Por lo tanto, la protección de los datos almacenados en un dispositivo tal como contraseñas guardadas, mensajes de correo electrónico, testigos de sesión, y la propiedad intelectual (...) BitLocker es una solución de cifrado de disco completo de Microsoft incluye con ciertas versiones de Windows, introdujo por primera vez en 2007. En este trabajo se describe un ataque que es capaz de eludir la autenticación de Windows, incluso en la presencia de cifrado de disco completo de BitLocker, y por lo tanto permite a un atacante acceder a los datos de un usuario o instalar el software. En los sistemas efectuadas por tanto, este ataque no pasa por todas las protecciones ofrecidas por BitLocker.

BitLocker - Sí o No?

Antes de BitLocker se implementó en Windows, un codificador sin esfuerzo malintencionado podría arrancar un vivo archivos de sistema y de usuario de acceso de Linux en el disco duro. Hoy en día, BitLocker debe estar aquí para ofrecer cifrado de disco completo impenetrable. Sin embargo, el investigador Synopsys ha dado a conocer el hecho problemático que la función BitLocker se puede omitir, sin necesidad de conocimientos atacante sofisticados requieren.

Que está en peligro por la vulnerabilidad?

No es sorprendente, los ordenadores de la empresa son los más propensos a sufrir un ataque de derivación BitLocker. Imagine el siguiente escenario. Un atacante lleva un ordenador portátil fuera de la red, el dominio no puede ser alcanzado. La computadora entonces se retira a un nombre de usuario local y contraseña almacenada en su caché.

(...) El ataque de eludir la autenticación local y por lo tanto la derrota de cifrado de disco completo de BitLocker asume las siguientes condiciones:

1. BitLocker está habilitado sin autenticación previa al arranque, por lo que el atacante es capaz de arrancar la máquina a la pantalla de inicio de sesión.

2. La máquina se ha unido a un dominio y un usuario de dominio autorizado haya registrado previamente en la máquina.

¿Cómo resultó Haken Realice su prueba de la vulnerabilidad?

Descubrió una forma de reemplazar la contraseña almacenada en caché (desconocido para el atacante). Lo único que se necesita aquí es la creación de un servidor de dominio falsa idéntica a la original, y la creación de una cuenta de usuario con una contraseña creada hace mucho tiempo, para iniciar un cambio de contraseña basada en políticas.

Es fijo el defecto?

Microsoft ya ha corregido el error, prometedora que no hay atacantes han explotado en la realidad. El error debería haber sido parcheado con el lanzamiento de las actualizaciones de seguridad en el boletín de seguridad MS15-122. Microsoft también ha dicho que pasar por BitLocker podría ocurrir sólo si una serie de eventos particulares tienen lugar.

Según Haken, La vulnerabilidad se debe al hecho de que "En ese punto en el tiempo, un atacante que tiene el control físico de una máquina cliente significaba que era ya totalmente comprometida."También añade que"cuando cambian los modelos de amenaza, puede ser necesario revisar cuidadosamente junto con ellos la arquitectura de seguridad de las aplicaciones.' Palabra.

Saltar a la totalidad informe por Ian Haken.

Más para leer:

Ventanas 10 vs. Ventanas 7

No más de Google Chrome en Vista y XP