Der er en tro på, at Mac-brugere ikke er modtagelige for skadelig software. Godt, Der var en tro ... Et stort forskning på Mac malware afslører, at 2015 har været den værste hidtil med hensyn til sikkerhed. Den helt nye rapport om emnet blev for nylig udgivet af it -sikkerhedsfirmaet Bit9 + Carbon Black Threat Research team.

Det tog holdet 10 uger til at indsamle og analysere dataene, nødvendigt for et sådant papir. I løbet af denne periode, forskerne analyserede mere end 1,400 unikke OS X malware -prøver. Konklusionen kom kun naturligt - ind 2015, malware -strømmen mod Mac'er er ret stærk og ødelæggende. Deres rapport kaldes '2015: Det mest frugtbare år i historien til OS X Malware '. Teamets forskningsindsats har måske lige knækket illusionen om, at Mac'er er immun mod hacks i sammenligning med pc'er, der kører Windows OS.

Hvad lægger forskningen vægt på?

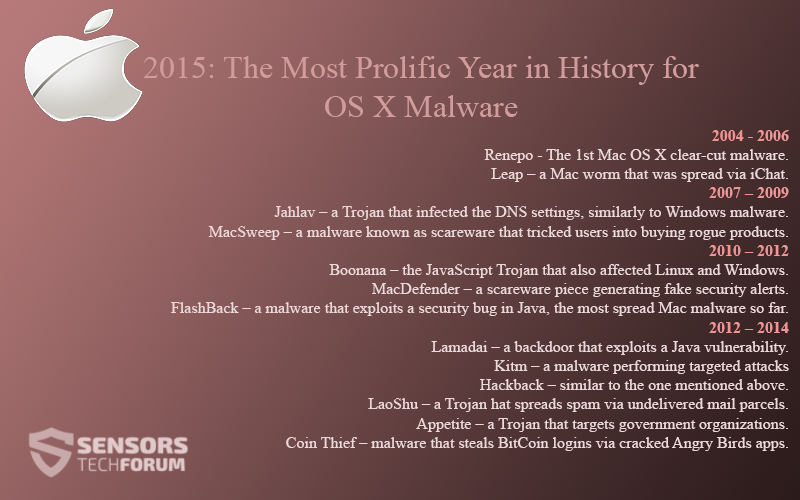

Teamet har nøje observeret sårbarhederne i OS X, og de malware -stykker, der udnyttede dem. De indsamlede også prøver. Et godt eksempel her er XcodeGhost. XcodeGhost -værktøjerne implementerer ondsindede komponenter i applikationer, der er oprettet med Xcode. Endvidere, det blev for nylig rapporteret, at OS X El Capitan - den tolvte store udgivelse af OS X, lanceret i september - indeholder alvorlige sikkerhedsfejl i funktionerne Gatekeeper og nøglering. For at bevise deres punkt, teamet har oprettet en tidslinje over Mac -malware, som ser sådan ud:

2004 – 2006

- Renepo – Den første klare Mac OS X malware.

- Leap - en Mac -orm, der blev spredt via iChat.

2007 - 2009

- Jahlav - en trojan, der inficerede DNS -indstillingerne, på samme måde som Windows malware.

- MacSweep - en malware kendt som scareware, der lurede brugere til at købe useriøse produkter.

2010 - 2012

- Boonana - JavaScript -trojaneren, der også påvirkede Linux og Windows.

- MacDefender - et scareware -stykke, der genererer falske sikkerhedsadvarsler.

- FlashBack - en malware, der udnytter en sikkerhedsfejl i Java, den hidtil mest spredte Mac -malware.

2012 - 2014

- Lamadai - en bagdør, der udnytter en Java -sårbarhed.

- Kitm - en malware, der udfører målrettede angreb.

- Hackback - ligner den ovenfor nævnte.

- LaoShu - en trojansk hat spreder spam via pakker, der ikke leveres.

- Appetit - en trojan, der er målrettet regeringsorganisationer.

- Coin Thief - malware, der stjæler BitCoin -logins via krakkede Angry Birds -apps.

Hvordan forklarer forskere optagelsen i Mac Malware? Her er en ret god begrundelse:

“Denne stigning i Mac OS X -malware kommer efter flere års hurtige OS X -markedsandele, med 16.4 procent af markedet, der nu kører OS X, herunder udvidet implementering i virksomheden. Dette repræsenterer en voksende angrebsoverflade for følsomme data, som 45 procent af virksomhederne tilbyder nu Mac'er som en mulighed for deres medarbejdere.”

Mac Malware -adfærd forklaret

Som vi allerede sagt, analysen var baseret på over 1,400 prøver, åbne kilder, og hændelsesreaktioner. For at evaluere Mac -truslerne, forskere kan ikke bruge almindelige Windows malware -analyseværktøjer. At springe over denne forhindring, Bit9 + Carbon team brugte en række brugerdefinerede og forudbyggede værktøjer såsom fs_usage, dtrace, og åbner loop.

De udnyttede værktøjerne og skabte specielle maskiner til dynamisk analyse, der blev kørt sammen med den specialbyggede Carbon Black sandkasse. Takket være disse fremgangsmåder, teamet har med succes identificeret almindelige handlinger udført af Mac -malware som f.eks. oprettelse af filer og netværkskommunikation, følg kommandoen & kontrollere infrastruktur og artefakter, der var en del af malware -udførelsen.

OS X Malware udnytter funktioner såsom LauchDaemons/LaunchAgents

Andre gearede funktioner omfatter login -elementer og browser -plugins. En anden opdagelse, der blev gjort, er, at Mac -malware ligger i 'userland' og understøttede persistensmekanismer, i stedet for at forsøge at opholde sig i 'kernel-land' ved at skrive brugerdefinerede kerneudvidelser.

En anden nysgerrig afsløring af forskerne var, at tilpasning af Unix/Lunux -malware til OS X ikke blev observeret, ikke til det punkt, de forventede. Det var kun logisk at mistænke sådanne tilpasninger på grund af OS X's rødder i FreeBSD. Unix-stil malware bragt til OS X blev ikke overvåget i den 10-ugers analyse.

Tag et kig på hele Bit9 + Carbon Black rapport .