Es gibt einen Glauben, dass Mac-Anwender sind nicht anfällig für bösartige Software. Gut, Es gab einen Glauben, ... Eine große Forschungs auf Mac Malware zeigt, dass 2015 hat das Schlimmste in Bezug auf Sicherheit bisher. Das brandneue Bericht über das Thema wurde vor kurzem von der IT-Sicherheitsunternehmen Bit9 veröffentlicht + Carbon Black Threat Research Team.

Es dauerte das Team 10 Wochen zu sammeln und die Daten zu analysieren, für ein solches Papier erforderlich. Während dieser Zeit, analysierten die Forscher mehr als 1,400 einzigartige OS X Malware-Samples. Der Abschluss kam nur natürlich - in 2015, die Malware aktuelle Richtung Macs ist ziemlich stark und verheerende. Ihr Bericht ist betitelt "2015: Der produktivste Jahr in der Geschichte für OS X Malware ". Forschungsbemühungen des Teams können nur geknackt die Illusion, dass Macs sind immun gegen Hacks im Vergleich zu PCs mit dem Windows-Betriebssystem.

Was bringt die Forschung Betonen auf?

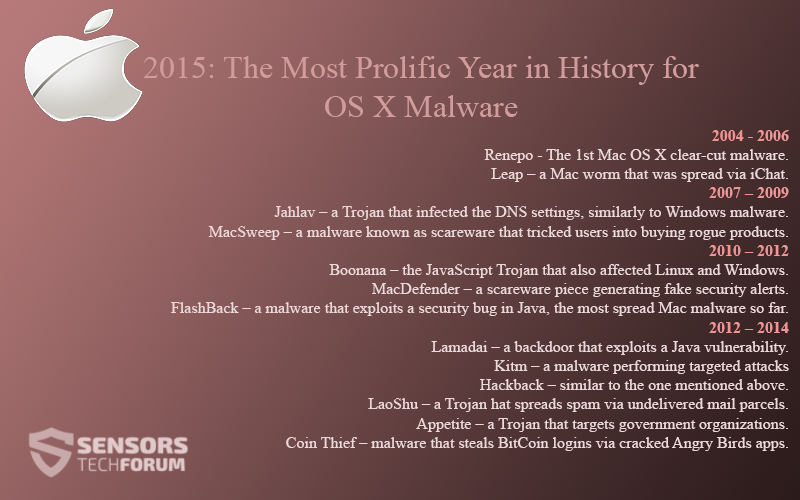

Das Team hat genau beobachtet die Schwachstellen in OS X, und die Malware-Stücke, die die Vorteile von ihnen nahm. Sie sammelten auch Proben. Ein gutes Beispiel ist hier die XcodeGhost. Die XcodeGhost Tools implementieren bösartige Komponenten in Anwendungen mit Xcode erstellt. Weiter, es wurde vor kurzem berichtet, dass OS X El Capitan - die zwölfte Hauptversion von OS X, im September ins Leben gerufen - enthält erhebliche Sicherheitsmängel in der Gatekeeper und Schlüsselfunktionen. Um ihren Standpunkt zu beweisen, hat das Team eine Zeitleiste von Mac Malware erstellt, das sieht aus wie, dass:

2004 – 2006

- Renepo – Der erste Mac OS X klare Malware.

- Leap - einen Mac-Wurm, der über iChat verbreitet wurde.

2007 - 2009

- Jahlav - ein Trojaner, die DNS-Einstellungen infiziert, ähnlich wie bei Windows-Malware.

- MacSweep - eine Malware als Scareware, die Benutzer zum Kauf Schurken Produkte ausgetrickst bekannt.

2010 - 2012

- Boonana - der JavaScript-Trojaner, der ebenfalls betroffen Linux und Windows.

- MacDefender - eine Scareware Stück Erzeugung gefälschte Sicherheitswarnungen.

- Flashback - eine Malware, die eine Sicherheitslücke in Java nutzt, Die verbreiteste Mac Malware bisher.

2012 - 2014

- Lamadai - ein Backdoor, die eine Java-Schwachstellen ausnutzt,.

- Kitm - Eine Malware leistungs gezielte Angriffe.

- Hackback - ähnlich wie bei dem oben erwähnten.

- Laoshu - ein Trojaner Hut verbreitet Spam über nicht zugestellte Mail Parzellen.

- Appetit - ein Trojaner, Regierungsorganisationen zielt.

- Münze Thief - Malware, die BitCoin Anmeldungen über rissige Angry Birds Apps stiehlt.

Wie die Forscher erklären, die Aufnahme in Mac Malware? Hier ist eine ziemlich gute Begründung:

“Dieser Anstieg der Mac OS X-Malware kommt nach mehreren Jahren der rasanten OS X Marktanteilsgewinne, mit 16.4 Prozent des Marktes jetzt mit OS X, einschließlich Ausbau Deployment im Unternehmen. Dies stellt eine wachsende Angriffsfläche für sensible Daten, als 45 Prozent der Unternehmen bieten jetzt Macs als Option für ihre Mitarbeiter.”

Mac Malware Verhaltens Explained

Wie wir bereits gesagt,, Die Analyse wurde auf mehr als auf der Basis 1,400 Proben, offenen Quellen, und Incident-Response-Engagements. Um die Mac-Bedrohungen zu bewerten, Forscher können gängigen Windows-Malware-Analyse-Tools nicht verwenden. Um über diese Hürde überspringen, das Bit9 + Kohlenstoff-Team verwendet eine Reihe von benutzerdefinierten und vordefinierten Tools wie fs_usage, dtrace, und opensnoop.

Sie verwendet die Werkzeuge und erstellt spezielle Maschinen für die dynamische Analyse, daß wurden zusammen mit dem speziell angefertigten Carbon Black Sandbox ausgeführt. Dank dieser Ansätze, das Team erfolgreich identifiziert gemeinsame Aktionen von Mac Malware wie Datei Kreationen und Netzwerk-Kommunikation durchgeführt, Befehls beobachten & Steuer Infrastruktur und Artefakte, die Teil der Malware ausgeführt wurden.

OS X Malware Nutzt Features wie LauchDaemons / Launch

Weitere Features sind Leveraged Startobjekte und Browser-Plugins. Eine weitere Entdeckung, die gemacht wurde ist, dass Mac Malware befindet sich in "Userland" und unterstützt Persistenzmechanismen, anstatt zu versuchen, im "Kernel-Land", indem Sie eigene Kernel-Erweiterungen befinden.

Eine andere merkwürdige Offenbarung, die die Forscher war, dass die Anpassung Unix / Lunux Malware an OS X wurde nicht beobachtet, nicht auf den Punkt sie erwartet. Es war nur logisch, solche Anpassungen vermuten aufgrund Wurzeln OS X in FreeBSD. Unix-Malware an OS X gebracht war nicht in der 10-Wochen-Analyse überwacht.

Schauen Sie sich die ganze Bit9 + Carbon Black-Bericht .