Kwetsbaarheden, leveranciers en bedrijven. De drie woorden bij elkaar komen vaak, aan de gruwel van alle betrokken locaties. Bedrijven voldoende beleid patch management en incident response groepen vaak niet, of negeren het belang van goede voorlichting over veiligheidsgerelateerde onderwerpen. Zo, de frequentie nul-dag speer phishing-aanvallen (onder andere) alleen lijkt onvermijdelijk.

Kwetsbaarheden zijn net als open deuren die malware te laten in een systeem, programma, browser, en soms spelletjes. Softwareleveranciers meestal geven een beveiligingsadvies en patch eenmaal een kwetsbaarheid is geopenbaard. Echter, cybercriminelen hebben vaak genoeg tijd om deze zwakke punten te benutten voordat de leverancier erachter komt wat er gaande is, of voor de noodzakelijke patch vrijgegeven.

In veel gevallen, weken of maanden voor de kwetsbaarheden worden gevonden pass van, het verlaten van een geopende deur voor uitbuiting die kan blijven van enkele uren tot enkele maanden. Wijd gespreide software zoals browsers, browser plug-ins en Java / Adobe Flash producten zijn vaak gevoelig voor kwetsbaarheden en hun kwaadaardige exploitatie.

Als u de dagelijkse portie IT-beveiliging nieuws volgen, weet je precies wat we bedoelen. In theorie, elke organisatie (zowel uit de publieke en private sector) kan een slachtoffer van een beveiligingsincident worden. In praktijk, er is veel te leren en in gedachten te houden om uzelf en uw organisatie tegen inbreuken op de beveiliging te sparen, of om de schade van dergelijke te minimaliseren.

Laten we beginnen bij het begin.

CVE 101 – Common Vulnerabilities and Exposures

Het goede nieuws is dat er een aantal grote databases die zijn gericht op CVE onderzoek en de rapportage, zoals CVE-details.

Allereerst, laten we uitleggen wat een CVE is. De afkorting staat voor Common Vulnerabilities and Exposures.

In principe, een CVE maakt deel uit van een catalogus van bekende beveiligingsbedreigingen. Zoals zichtbaar door de naam, de bedreigingen zijn meestal verdeeld in twee grote subcategorieën:

Kwetsbaarheden.

Dus, hoe kunnen we begrijpen kwetsbaarheden? In principe, een kwetsbaarheid is niets anders dan een softwarefout waardoor een kwaadwillende een systeem of netwerk kan aanvallen door er rechtstreeks toegang toe te krijgen. Door kwetsbaarheden kan een aanvaller optreden als supergebruiker of zelfs systeembeheerder door hem volledige toegangsrechten te verlenen.

blootstellingen.

Een blootstelling is iets anders dan een kwetsbaarheid. Het voorziet in een kwaadaardige acteur met indirecte toegang tot een systeem of een netwerk. Bijvoorbeeld, een blootstelling kan een hacker in staat stellen om op een geheime manier gevoelige informatie te verzamelen.

De CVE Catalog Definition

CVE's dienen om de manier waarop gemaakte beveiligingslekken te standaardiseren en blootstellingen worden geïdentificeerd; een proces dat is heel belangrijk beveiligingsbeheerders. Dankzij de standaardisatie, ze konden toegang tot specifieke technische details over actieve bedreigingen door de CVE informatiebronnen.

De CVE-database wordt gesponsord door het Amerikaanse Department of Homeland Security en US-CERT. De not-for-profit organisatie MITRE CVE handhaaft de catalogus en de website die beschikbaar is voor het publiek. MITRE beheert ook de CVE Compatibility Program dat het gebruik van standaard CVE-id's bevordert door geautoriseerde CVE Numbering Authorities.

Hier is een lijst van de softwareleveranciers die deelnemen als CVE Numbering Authorities:

- Adobe Systems Incorporated (Alleen Adobe kwesties)

- Apple Inc. (alleen Apple kwesties)

- Attachmate (alleen Attachmate / Novell / SUSE / NetIQ kwesties)

- BlackBerry (BlackBerry problemen alleen)

- Cisco Systems, Inc. (Alleen Cisco kwesties)

- Debian GNU / Linux (enige Linux-problemen)

- EMC Corporation (alleen EMC-problemen)

- FreeBSD (voornamelijk FreeBSD problemen alleen)

- Google Inc.. (Chrome, Chrome OS, alleen en Android Open Source Project issues)

- Hewlett-Packard Development Company, L.P. (alleen HP kwesties)

- IBM Corporation (Alleen IBM kwesties)

- Microsoft Corporation (alleen Microsoft kwesties)

- Mozilla Corporation (alleen Mozilla kwesties)

- Oracle (Alleen Oracle kwesties)

- Red Hat, Inc. (enige Linux-problemen)

- Silicon Graphics, Inc. (alleen SGI kwesties)

- Symantec Corporation (Symantec problemen alleen)

- Ubuntu Linux (enige Linux-problemen)

Niet elk bedrijf kan deelnemen als een CNA. Er zijn verschillende vereisten waaraan moet worden voldaan:

Allereerst, een CNA zou een grote softwareleverancier met een significante user base en een bepaalde beveiligingsadvies mogelijkheden zijn. De andere optie om uitgegroeid tot een CNA is een gevestigde derde die fungeert als een neutrale samenwerking tussen onderzoekers en leveranciers.

Bovendien, zoals opgemerkt door MITRE, de CNA moet geregeld distributiepunt voor first-time kwetsbaarheid toelichtingen zijn.

Door de CVE-vereiste te volgen om: openbare problemen identificeren, de CNA moeten CVE-ID's alleen toe te wijzen aan beveiligingsproblemen die openbaar wordt gemaakt. Ten slotte, het moet aansprakelijk aankondiging praktijken die op grote schaal in de beveiliging gemeenschappen worden geaccepteerd volgen. Al deze eisen dienen om ervoor te zorgen dat er geen fouten gebeuren.

De Exploit Database

Een andere database die moeten worden ‘vereerd’ is exploit Database ondersteund door Offensive Beveiliging.

De Exploit Database is een CVE compliant archief van de publieke exploits en bijbehorende kwetsbare software, ontwikkeld voor gebruik door penetratie testers en kwetsbaarheid onderzoekers. Ons doel is om te dienen de meest uitgebreide collectie van exploits verzameld via directe inzendingen, mail lijst, evenals andere openbare bronnen, en presenteren ze in een vrij verkrijgbare en eenvoudig te navigeren databank. De Exploit Database is een opslagplaats voor exploits en proof-of-concept in plaats van advisories, waardoor het een waardevolle bron voor degenen die bruikbare gegevens nodig meteen.

De Exploit DB kan worden gebruikt voor: het indienen van monsters. Echter, er moeten verschillende regels worden gevolgd voordat het team de ingediende informatie kan accepteren.

Waarom zijn CVE-databases belangrijk?? Wat is incidentrespons??

In november 2013, FireEye wees op de toenemende omvang van de gerichte aanvallen. Vandaag, branchestatistieken laten zien dat een duizelingwekkend percentage websites en applicaties meerdere kwetsbaarheden heeft. Het wordt steeds erger, want in 2022, temidden van een actieve cyberoorlog, we zien dat cybercriminaliteit meer initiatief neemt dan ooit tevoren, en cybercriminelen die innovatieve manieren bedenken om hun inbreukdoelen te bereiken. Een aantal jaar geleden, KrebsOnSecurity publiceerde een artikel waarin een ondergronds forum genaamd Enigma werd onthuld. Het is slechts een van een groeiende gemeenschap van private cybercriminaliteit forums, die de betekenis van gerichte aanvallen hebben geherdefinieerd. De bid-en-ask fora zoals Enigma verbinden oplichters die op zoek zijn voor de toegang tot specifieke gegevens, middelen of systemen met capabele en gemotiveerde kwaadaardige coders.

Een recenter stuk statistiek onthulde dat er meer dan 15 miljard gebruikersreferenties te koop op ondergrondse forums. Deze inloggegevens zijn afkomstig van meer dan 100,000 datalekken, ten minste 5 miljard van hen zijn uniek.

Ondanks het feit dat speer phishing aanvallen zijn momenteel populair en veel mensen zijn bereid te betalen voor het op deze manier verkrijgen van gevoelige informatie, zero-day exploits mag ook niet worden onderschat. Op zijn minst, phishing-aanvallen kunnen worden gericht op het misbruiken van een bepaald, bekende kwetsbaarheid.

Waarom zijn zero-days zo hardnekkig?? Google-beveiligingsonderzoeker Maddie Stone wees erop in een presentatie tijdens de USENIX's Enigma 2021 virtuele conferentie dat softwareontwikkelaars moeten stoppen met het leveren van foutieve zero-day patches. Om haar punt te bewijzen, de onderzoeker deelde een overzicht van de zero-day exploits die zijn gedetecteerd in 2019.

Zero-day-kwetsbaarheden kunnen voor langere tijd worden uitgebuit, waardoor ze nogal gevaarlijk zijn. Vierentwintig van dergelijke fouten werden gedetecteerd in 2020, vier meer dan het aantal gedetecteerd in 2019. Stone merkte op dat zes van de 24 nul dagen van 2020 waren varianten van eerder onthulde gebreken. Bovendien, drie van de gebreken zijn onvolledig hersteld, waardoor het voor dreigingsactoren gemakkelijk wordt om exploits te creëren. In een notendop, het probleem met terugkerende zero-days is dat het vrijgeven van gedeeltelijke patches hackers kansen biedt om hun kwaadaardige aanvallen uit te voeren.

Aangezien een dergelijke aanvallen zijn een dagelijkse gebeurtenis in tal van organisaties, incident response is een must.

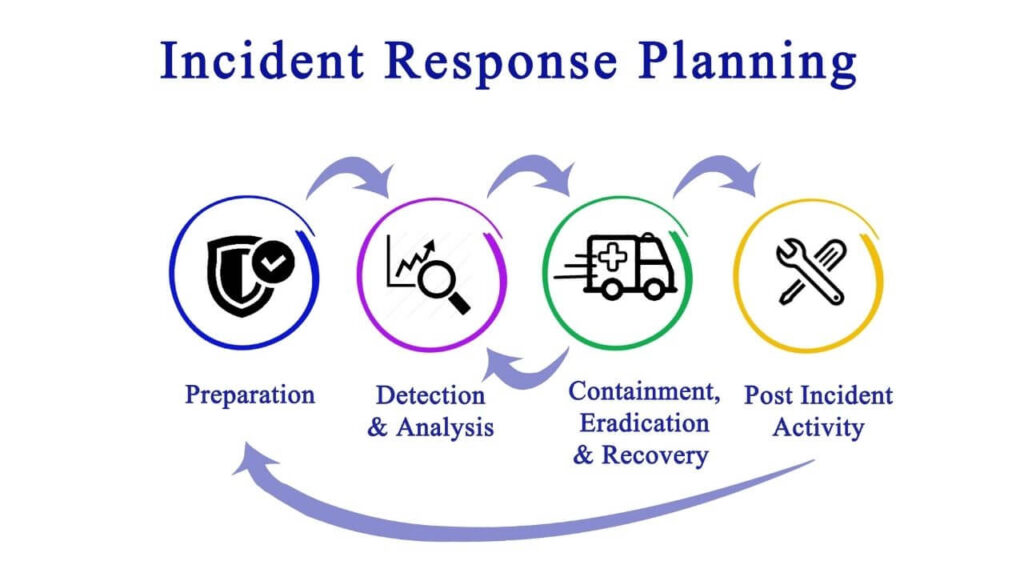

incident response (IR) is een georganiseerde aanpak voor het aanpakken en beheren van de effecten van een beveiligingsinbreuk. Het doel van IR is om te gaan met de breuk in de best mogelijke manier door het beperken van de schade en het verminderen van het herstel kosten. Een goede incidentenreactieplan bevat een beleid dat bepaalt wat het voorval en beheert een stap-voor-stap handleiding die strikt moet worden gevolgd bij een aanslag plaatsvindt.

Het SANS Institute heeft zes stappen opgesteld om het omgaan met een incident a.k.a. een aanslag in de meest afdoende mogelijkheden:

- Voorbereiding. Ondernemingen moeten hun werknemers en IT-medewerkers van het belang van de geactualiseerde veiligheidsmaatregelen opleiden en trainen hen om te reageren op de computer en de netwerk security incidenten in een snelle en adequate wijze.

- Identificatie. De response team wordt gemeld wanneer een eventuele schending plaatsvindt, en moet beslissen of het een veiligheidsincident of iets anders. Het team wordt vaak geadviseerd om contact op met het CERT Coordination Center, welke tracks en registreert Internet security activiteiten en verzamelt de meest recente informatie over virussen en wormen.

- Inperking. Het responsteam beslist over de ernst en omvang van het probleem. Loskoppelen van alle betrokken systemen en apparaten om verdere schade te voorkomen wordt ook toegepast.

- Uitroeiing. De response team overgaat tot het onderzoek naar de herkomst van de aanval te onthullen. De oorzaak van het probleem en alle kwaadaardige code restjes worden uitgeroeid.

- Herstel. Gegevens en software zijn hersteld van schone back-upbestanden, ervoor te zorgen dat er geen kwetsbaarheden worden gelaten. Systemen worden gecontroleerd op enig teken van gevoeligheid voor een fout.

- Geleerde lessen. Het responsteam analyseert de aanval en de manier waarop deze is afgehandeld, en bereidt aanbevelingen betere toekomstige respons en omwille van incidentpreventie.