Android is weer gevonden kwetsbaar voor een serieus stuk malware te, en deze keer de omvang van de besmetting is groter dan men zou kunnen denken. Beveiliging onderzoekers kwam een massale, aflatende campagne die heeft besmet over 5 miljoen mobiele apparaten op een wereldwijde schaal. De malware is nagesynchroniseerd RottenSys geweest.

Aanvallers hebben het verborgen als een System Wi-Fi service app die was vooraf geïnstalleerd op miljoenen nieuwe apparaten met breed gespreide merken zoals Honor, Huawei, Xiaomi, OPPO, vivo, Samsung, en Gionee. De apparaten zijn verzonden via Tian Pai, een Hangzhou-gebaseerde mobiele telefoon distributeur, maar het is niet bekend of het bedrijf iets te maken heeft met de kwaadaardige campagne.

Meer over de RottenSys Android Malware Campaign

Onderzoekers van de Check Point Mobile Security Team ontdekt een nieuwe wijdverspreide malware familie targeting bijna 5 miljoen gebruikers voor frauduleuze advertentie-inkomsten. Blijkbaar, Dit is een geavanceerde malware ontworpen over Android machtigingen aan te nemen om zijn verderfelijke activiteiten te initiëren.

Volgens de bevindingen, de malware begon het verspreiden in september 2016. In maart van dit jaar, het is besmet 4,964,460 apparaten, waardoor het een van de grootste Android malware campagnes.

Hoe wordt RottenSys omzeilen Detection?

De kwaadaardige acteurs achter de operatie duidelijk weten wat ze doen als de nep System Wi-Fi-dienst app heeft geen schadelijke componenten op het eerste. Het maakt ook geen verdachte activiteiten te initiëren en blijft een tijdje stil. In plaats van een agressief gedrag, de malware communiceert met command and control server om de lijst met de onderdelen daadwerkelijk schadelijke code te verkrijgen dat.

Dan, de RottenSys malware gaat verder met het downloaden van de schadelijke componenten in stilte, via de DOWNLOAD_WITHOUT_NOTIFICATION toestemming waarmee een gebruiker interactie niet vereist. Typisch, de malware downloads drie extra componenten.

Zodra alle benodigde componenten worden gedownload, RottenSys zet een open-source Android-applicatie virtualisatie framework genaamd ‘Small’ (github.com/wequick/small). Het kader maakt het mogelijk alle componenten tegelijk draaien aan de gecombineerde kwaadwillige functionaliteit van een uitgebreid ruwe advertentienetwerk dat advertenties op het startscherm van het apparaat wordt weergegeven in de vorm van zowel pop-up vensters of full screen advertenties te bereiken, de onderzoekers verklaard.

Om te voorkomen dat de werking uitgeschakeld door de Android systeem, RottenSys maakt gebruik van een andere open source framework genaamd MarsDaemon (github.com/Marswin/MarsDaemon). Terwijl MarsDaemon houdt processen in leven, Het belemmert ook de prestaties van het apparaat en ontlaadt de batterij.

Het is ook vermeldenswaard dat RottenSys is aangepast aan de Guang Dian Tong in dienst (Tencent advertenties platform) en Baidu ad exchange voor de werking ervan ad fraude. Bovendien, de onderzoekers zeggen dat de malware heeft een flink aantal varianten van de payloads (de druppelaar en de additionele componenten), en elke variant is afgestemd op campagnekanalen, het type apparaat, advertentie platform, en spread kanaal.

De onderzoekers vonden twee evenwijdige C&C servers die door RottenSys werden gebruikt voor de werking. Ze "ook in geslaagd om de aanvallen te analyseren en afzonderlijke kanalen waarin de aanvallers werken definiëren en zelfs het volume van geïnfecteerde apparaten en frauduleuze advertenties weergegeven voor gebruikers vast te stellen".

De bottom line is dat de RottenSys operatie is een uiterst agressieve advertentienetwerk:

In het verleden 10 dagen alleen, het verscheen agressieve advertenties 13,250,756 tijden, en 548,822 van die werden vertaald in het klikken op advertenties. Als voorbeeld voor de mogelijke inkomstenstroom aanvallers te genieten van deze malware, wij [de onderzoekers] berekend op de inkomsten uit deze vertoningen en klikken volgens de conservatieve schatting van 20 cent voor elke klik en 40 cent voor elke duizend vertoningen. Volgens deze berekeningen, de aanvallers verdiende meer dan $ 115k uit hun kwaadaardige operatie in de laatste tien dagen alleen!

Wat kan er gedaan worden om verzachten RottenSys?

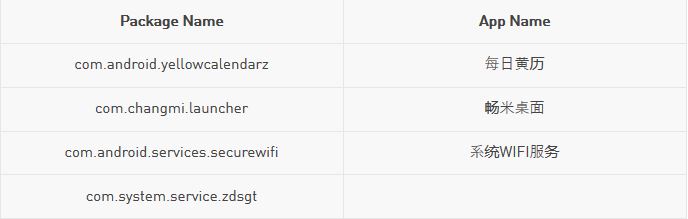

Gebruikers moeten de RottenSys dropper verwijderen. Echter, de exacte pakketnaam moet bekend zijn dat deze volledig wordt verwijderd. Als u last onbekende advertenties op het startscherm van uw merk nieuwe telefoon, ga naar systeeminstellingen Android, vervolgens naar app manager, en zoek de volgende mogelijke malware namen van pakketten. Toen ze verwijderen: