Android er igen vist sig at være sårbar over for en alvorlig stykke malware, og denne gang omfanget af infektionen er større end man kunne forestille sig. Sikkerhed forskere stødte på en massiv, uophørlige kampagne, der har inficeret omkring 5 millioner mobile enheder på globalt plan. Den malware er blevet døbt RottenSys.

Angribere har skjult det som et system Wi-Fi service app, der var forudinstalleret på millioner af nye enheder ved bredt spredning mærker som Honor, Huawei, Xiaomi, OPPO, Vivo, Samsung, og Gionee. Enhederne er blevet afsendt gennem Tian Pai, en Hangzhou-baseret mobiltelefon distributør, men det vides ikke, om virksomheden har noget at gøre med den ondsindede kampagne.

Mere om RottenSys Android Malware kampagne

Forskere fra Check Point Mobile Security Team opdaget en ny udbredt malware familie målrette næsten 5 million brugere til svigagtige annonce indtægter. Tilsyneladende, dette er en avanceret malware designet til at overtage Android tilladelser til at påbegynde sine fordærvelige operationer.

Ifølge resultaterne, malware begyndte at distribuere i september 2016. I marts i år, den har inficeret 4,964,460 enheder, hvilket gør det til et af de største Android malware kampagner.

Hvordan er RottenSys Omgåelse Detection?

De ondsindede aktører bag driften selvfølgelig vide, hvad de gør som den falske system Wi-Fi-service app har ikke ondsindede komponenter ved første. Det er heller ikke indlede nogen mistænkelige aktiviteter og forbliver stille i et stykke tid. I stedet for en aggressiv adfærd, malware kommunikerer med sin kommando og kontrol-server for at få en liste over de komponenter, der faktisk indeholder skadelig kode.

Derefter, den RottenSys malware fortsætter med at downloade ondsindede komponenter lydløst, via DOWNLOAD_WITHOUT_NOTIFICATION tilladelse, som ikke kræver nogen brugerinteraktion. Typisk, malware downloads tre yderligere komponenter.

Når alle de nødvendige komponenter er hentet, RottenSys udsender et open source Android applikation virtualisering rammer kaldet ’Lille’ (github.com/wequick/small). Rammerne giver alle de komponenter, der køre samtidig at opnå den kombinerede ondsindet funktionalitet af et omfattende ru annoncenetværk, der viser reklamer på enhedens startskærm i form af enten pop-up-vinduer eller fuld skærm annoncer, forskerne forklarede.

For at undgå at have sin drift lukket ned af Android-systemet, RottenSys bruger en anden open source framework kaldet MarsDaemon (github.com/Marswin/MarsDaemon). Mens MarsDaemon holder processer i live, Det hindrer også enhedens ydeevne og dræner batteriet.

Det er også værd at bemærke, at RottenSys er tilpasset til at ansætte Guang Dian Tong (Tencent annoncer platform) og Baidu annonce bytte for dets drift annonce bedrageri. Endvidere, siger forskerne, at malware har en hel varianter af nyttelast (pipetten og de yderligere komponenter), og hver variant er skræddersyet til anden kampagne, enhedstype, reklame platform, og spredning kanal.

Forskerne identificerede to parallelle C&C servere, som blev brugt af RottenSys til sin drift. De ”også formået at analysere angrebene og definere separate kanaler, hvor angriberne opererer, og selv konstatere mængden af inficerede enheder og svigagtige annoncer, der vises til brugerne".

Den nederste linje er, at RottenSys operation er en yderst aggressiv annoncenetværk:

I fortiden 10 dage alene, det dukkede aggressive annoncer 13,250,756 gange, og 548,822 hvoraf blev oversat til annonceklik. Som et eksempel for de mulige indtægter stream angribere nyde fra denne malware, vi [forskerne] beregnet indtægterne fra disse visninger og klik i henhold til den konservative vurdering af 20 cent for hvert klik, og 40 cent for hver tusinde visninger. Ifølge disse beregninger, angriberne tjent over $ 115k fra deres ondsindede drift i de sidste ti dage alene!

Hvad kan der gøres for at mindske RottenSys?

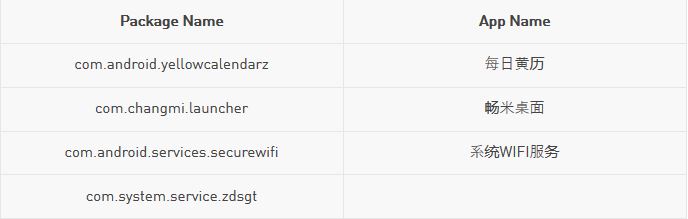

Brugere bør afinstallere RottenSys dropper. Men, det nøjagtige pakke navnet bør være kendt, så det er fjernet helt. Hvis du oplever ukendte annoncer på startskærmen på din helt nye telefon, gå til Android systemindstillinger, derefter til Progr.styring, og find følgende mulige malware pakkenavne. Så afinstallere dem: