Android è ancora una volta risulta essere vulnerabile ad un serio malware, e questa volta la scala della infezione è più grande di quanto si possa immaginare. I ricercatori di sicurezza sono imbattuto in una massiccia, campagna incessante che ha infettato circa 5 milioni di dispositivi mobili su scala globale. Il malware è stato doppiato RottenSys.

Gli aggressori hanno nascosto come un'applicazione di servizio Wi-Fi sistema che è stato pre-installato su milioni di nuovi dispositivi da marchi ampiamente diffuse come l'onore, Huawei, Xiaomi, OPPO, vivo, Samsung, e GIONEE. I dispositivi sono stati spediti attraverso Tian Pai, un distributore di telefonia mobile Hangzhou-based, ma non è noto se l'azienda ha nulla a che fare con la campagna dannoso.

Di più sulla campagna RottenSys Android Malware

I ricercatori del team Check Point Mobile Security scoperto una nuova diffusa famiglia di malware che colpisce quasi 5 milioni di utenti per i ricavi pubblicitari fraudolenti. Apparentemente, questo è un programma avanzato progettato per prendere in consegna le autorizzazioni di Android di avviare le sue operazioni perniciosi.

Secondo i risultati, il malware ha iniziato la distribuzione nel mese di settembre 2016. Nel marzo di quest'anno, ha infettato 4,964,460 dispositivi, che lo rende uno dei più grandi campagne di malware Android.

Come viene RottenSys bypassando Detection?

Gli attori maligni dietro l'operazione, ovviamente, sapere che cosa stanno facendo come il falso sistema di servizio Wi-Fi applicazione non ha componenti dannosi in un primo momento. Inoltre non avvii le attività sospette e rimane in silenzio per un po '. Invece di un comportamento aggressivo, il malware comunica con il suo server di comando e controllo per ottenere l'elenco dei componenti effettivamente contenente codice dannoso.

Poi, il malware RottenSys continua con il download dei componenti dannosi in silenzio, tramite il permesso DOWNLOAD_WITHOUT_NOTIFICATION che non richiede alcuna interazione da parte dell'utente. Tipicamente, i download di malware tre componenti aggiuntivi.

Una volta che tutti i componenti necessari vengono scaricati, RottenSys distribuisce un framework di virtualizzazione delle applicazioni Android open-source chiamato ‘Piccolo’ (github.com/wequick/small). Il framework consente a tutti i componenti per eseguire simultaneamente per ottenere la funzionalità dannoso combinato di una vasta rete di annunci di massima che visualizza pubblicità sul schermata iniziale del dispositivo sotto forma di entrambi finestre pop-up o annunci a schermo intero, i ricercatori hanno spiegato.

Per evitare di avere il suo funzionamento spento dal sistema Android, RottenSys usa un altro framework open source chiamato MarsDaemon (github.com/Marswin/MarsDaemon). Mentre MarsDaemon mantiene vivi i processi, ostacola anche le prestazioni del dispositivo e drena la batteria.

È anche interessante notare che RottenSys è atto ad impiegare il Guang Tong Dian (Tencent piattaforma di annunci) e lo scambio di annunci Baidu per il suo funzionamento la frode annuncio. Inoltre, I ricercatori dicono che il malware ha un bel paio di varianti dei carichi utili (il contagocce e componenti aggiuntivi), e ogni variante è adattato per campagna diversa, tipo di dispositivo, pubblicità piattaforma, e il canale diffusione.

I ricercatori hanno identificato due parallele C&server C, che sono stati utilizzati da RottenSys per il suo funzionamento. Essi "anche riuscito ad analizzare gli attacchi e definire canali separati in cui gli attaccanti operano e anche accertare il volume dei dispositivi infetti e gli annunci fraudolenti visualizzati per gli utenti".

La conclusione è che l'operazione RottenSys è una rete ad estremamente aggressivo:

In passato 10 giorni da solo, è spuntato annunci aggressivi 13,250,756 volte, e 548,822 dei quali sono stati tradotti in click annunci. A titolo di esempio per i possibili aggressori flusso di entrate godere da questo malware, noi [i ricercatori] calcolato il gettito di queste impressioni e clic in base alla stima conservativa di 20 centesimi per ogni clic e 40 centesimi per ogni mille impressioni. Secondo questi calcoli, gli aggressori hanno guadagnato oltre $ 115k da loro funzionamento dannosi negli ultimi dieci giorni da solo!

Cosa si può fare per mitigare RottenSys?

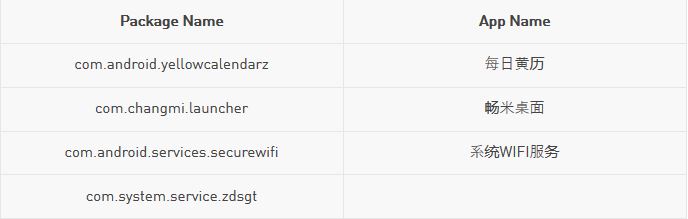

Gli utenti devono disinstallare il contagocce RottenSys. Tuttavia, il nome esatto pacchetto dovrebbe essere noto in modo che sia completamente rimosso. Se si verificano gli annunci sconosciuti sulla schermata iniziale del tuo nuovo telefono, andare alle impostazioni di sistema Android, poi a App Manager, e individuare le seguenti possibili nomi dei pacchetti di malware. Poi disinstallarli: