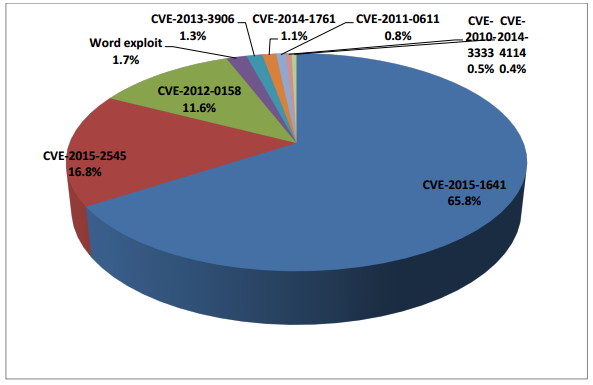

vulnerabilidades do Microsoft Office são os favoritos dos criminosos cibernéticos. Duas das falhas mais recentes – CVE-2015-1641 e CVE-2015-2545 - são rapidamente acelerando o jogo malware e parecem estar substituindo o-all-time favorito CVE-2012-0158. Este último aproveitou um ponto fraco nos controles ActiveX, e tem estado no epicentro de vários ataques, intrigando os pesquisadores de segurança sobre por que os cibercriminosos estavam usando um exploit tão antigo.

vulnerabilidades do Microsoft Office são os favoritos dos criminosos cibernéticos. Duas das falhas mais recentes – CVE-2015-1641 e CVE-2015-2545 - são rapidamente acelerando o jogo malware e parecem estar substituindo o-all-time favorito CVE-2012-0158. Este último aproveitou um ponto fraco nos controles ActiveX, e tem estado no epicentro de vários ataques, intrigando os pesquisadores de segurança sobre por que os cibercriminosos estavam usando um exploit tão antigo.

Mais sobre o Classic CVE-2012-0158

Descrição Oficial (de cve.mitre.org)

o (1) Exibição de lista, (2) ListView2, (3) TreeView, e (4) TreeView2 controles ActiveX em MSCOMCTL.OCX nos controles comuns no Microsoft Office 2003 SP3, 2007 SP2 e SP3, e 2010 Gold e SP1; Escritório 2003 Web Components SP3; servidor SQL 2000 SP4, 2005 SP4, e 2008 SP2, SP3, e R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, e 2009 Ouro e R2; Visual FoxPro 8.0 SP1 e 9.0 SP2; e Visual Basic 6.0 O tempo de execução permite que atacantes remotos executem código arbitrário por meio de um (uma) local na rede Internet, (b) Documento de escritório, ou (c) .arquivo rtf que dispara “estado do sistema” corrupção, como explorado na natureza em abril 2012, aka “Vulnerabilidade MSCOMCTL.OCX RCE.”

Muitos especialistas em infosec prestaram homenagem à vulnerabilidade, e a Sophos lançou recentemente um relatório intrigante intitulado “É hora do CVE-2012-0158 se aposentar?”. O relatório observa que esta exploração de 4 anos dominou o cenário de ataque do pacote Office, mas agora está sendo posta de lado por outras vulnerabilidades. Este exploit clássico de quatro anos foi destronado por duas novas falhas: CVE-2015-1641 e CVE-2015-2545.

É lógico que os criminosos cibernéticos se voltem para outros, exploits mais recentes, porque os usuários corrigem progressivamente seus softwares, reduzindo as chances de infecções bem-sucedidas.

Os primeiros sinais de CVE-2012-0158 lentamente se tornando obsoleto foram notados nesta primavera, quando a vulnerabilidade começou a evaporar campanhas de spam contendo malware.

De acordo com o especialista da Sophos, Gabor Szappanos, a ascensão do CVE-2015-1641 e do CVE-2015-2545 está diretamente associada a atualizações em vários escritórios exploit kits. Em outras palavras, a exploração de 2012 agora é removido e substituído pelos dois 2015 falhas.

O que é um kit de exploração do Microsoft Office?

Os operadores de malware têm aproveitado as vulnerabilidades de documentos do Microsoft Office por muitos anos. Contudo, "Malware de documento", como às vezes é chamado por pesquisadores cibernéticos, ressuscitou com vigor.

O vetor de ataque depende principalmente se é um grupo de crime cibernético médio ou um grupo APT visando vítimas de alto perfil. No primeiro caso, os documentos explorados seriam anexados a mensagens de e-mail e enviados a grandes quantidades de vítimas potenciais aleatórias. No caso de um ataque APT, o número de vítimas seria muito menor e consistiria em alvos selecionados.

Alguns dos Kits de exploração de escritório são conhecidos por serem comerciais, disponível para compra em mercados subterrâneos. Outros parecem ser comerciais, mas ainda não apareceu em nenhum dos mercados ainda. Finalmente, existem ferramentas que estão disponíveis apenas para alguns grupos.

Mais sobre CVE-2015-2545

Esta vulnerabilidade foi observada em ataques realizados por grupos APT de espionagem cibernética. Ele permite que agentes mal-intencionados incorporem cargas de EPS mal-intencionadas como imagens dentro de arquivos do Office. CVE-2015-2545 afeta o Office 007 SP3, 2010 SP2, 2013 SP1, e 2013 RT SP1. Infelizmente, a falha está ganhando popularidade não apenas entre os criminosos APT, mas também é alavancada por gangues do crime cibernético.

Mais sobre CVE-2015-1641

Este foi observado em operações de alto perfil de pequena escala, mais especificamente em ataques APT. Sophos, Contudo, diz que CVE-2015-1641 foi usado em várias campanhas de spam. É fácil detectar a vulnerabilidade porque ela só pode ser ativada por meio de documentos RTF. CVE-2015-1641 afeta o Microsoft Word 2007 SP3, Escritório 2010 SP2, Palavra 2010 SP2, Palavra 2013 SP1, Palavra 2013 RT SP1, Word para Mac 2011, Pacote de compatibilidade com o Office SP3, Word Automation Services no SharePoint Server 2010 SP2 e 2013 SP1, e Office Web Apps Server 2010 SP2 e 2013 SP1.

Como se manter protegido contra malware de documentos

Em primeiro lugar – patch seu software! Aplicar todos os patches de segurança disponíveis deve ser sua prioridade. Contudo, atualizações podem ser importantes, mas são apenas uma pequena peça do quebra-cabeça. Uma vez que o spam é um grande culpado tanto para pequenas- e operações de malware em grande escala, você não deve negligenciar dicas de precaução como as abaixo…

Dicas de proteção anti-spam

- Empregar software anti-spam, filtros de spam, destinada a examinar e-mails recebidos. Esse software serve para isolar o spam de e-mails regulares. filtros de spam são projetados para identificar e detectar spam, e evitar que chegue à sua caixa de entrada. Certifique-se de adicionar um filtro de spam para o seu e-mail. Os usuários do Gmail podem referir-se a do Google página de suporte.

- Não responda a mensagens de e-mail duvidosas e nunca interaja com seu conteúdo. Mesmo um link de "cancelar inscrição" no corpo da mensagem pode ser suspeito. Se você responder a essa mensagem, você apenas enviará uma confirmação do seu próprio endereço de e-mail para os cibercriminosos.

- Crie um endereço de e-mail secundário para usar sempre que precisar se registrar em um serviço da web ou se inscrever em algo. Distribuir seu endereço de e-mail verdadeiro em sites aleatórios nunca é uma boa ideia.

- Seu nome de e-mail deve ser difícil de decifrar. A pesquisa indica que os endereços de e-mail com números, letras e sublinhados são mais difíceis de decifrar e geralmente recebem menos e-mails de spam.

- Visualize seus e-mails em texto simples, e há uma boa razão para. O spam escrito em HTML pode ter um código projetado para redirecioná-lo a páginas indesejadas (por exemplo. publicidade). Além disso, imagens dentro do corpo do e-mail podem ser usadas para "telefonar para casa" remetentes de spam, porque eles podem usá-las para localizar e-mails ativos para futuras campanhas de spam. portanto, visualizar e-mails em texto simples parece ser a melhor opção. Para fazê-lo, navegue até o menu principal do seu e-mail, vá em Preferências e selecione a opção de ler e-mails em texto simples.

- Evite postar seu endereço de e-mail ou um link para ele em páginas da web. Spam bots e web spiders podem localizar endereços de e-mail. portanto, se você precisar deixar seu endereço de e-mail, faça como segue: NOME [em] CORRESPONDÊNCIA [ponto] com ou algo semelhante. Você também pode procurar um formulário de contato no site - o preenchimento desse formulário não deve revelar seu endereço de e-mail ou sua identidade.

E finalmente, mantenha seu sistema protegido em todos os momentos!

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter