Um novo quadro APT altamente sofisticado usado para fins de espionagem foi recentemente descoberto por pesquisadores de segurança. O quadro malicioso tem sido em funcionamento há pelo menos 5 anos, mas é a primeira vez que foi detectado. A estrutura foi apelidada de TajMahal.

“No outono de 2018, detectamos um ataque a uma organização diplomática pertencente a um país da Ásia Central. Não haveria história aqui (diplomatas e seus sistemas de informação atraem o interesse de várias forças políticas de vez em quando) se não fosse pela ferramenta empregada: uma nova plataforma APT com o nome de TajMahal,”Disseram os pesquisadores da Kaspersky Lab que descobriram o APT.

TajMahal APT Framework: Visão geral técnica

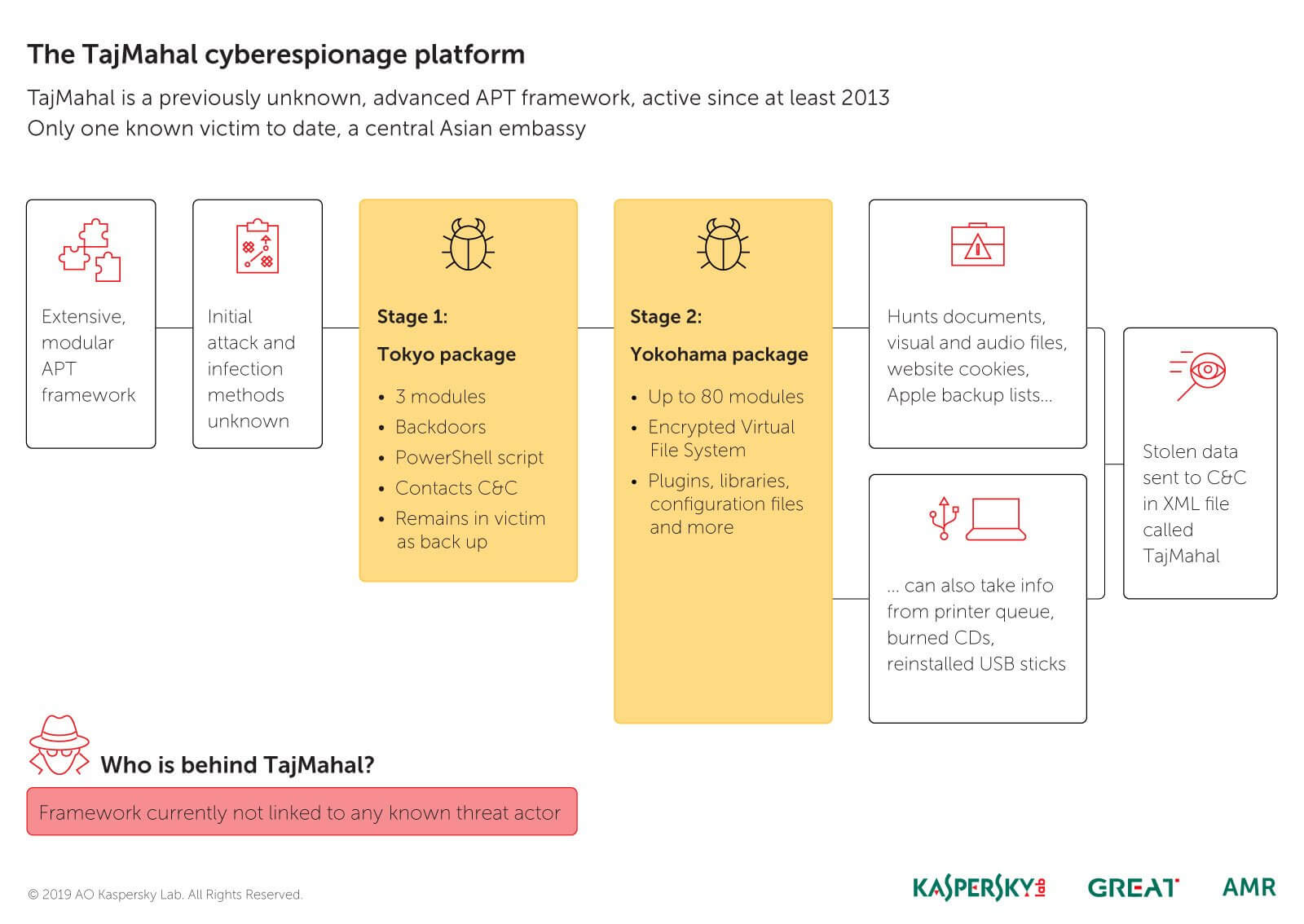

disse brevemente, TajMahal é altamente sofisticado, estrutura de spyware de alta tecnologia que apresenta um grande número de plug-ins (80 módulos maliciosos foram encontrados até agora), permitindo todos os tipos de cenários de ataque usando várias ferramentas, Kaspersky disse. Parece que o TajMahal está em operação há cinco anos. O que é muito intrigante e problemático ao mesmo tempo é que apenas uma vítima foi confirmada até o momento.

A plataforma TajMahal APT contém dois estágios principais denominados Tóquio e Yokohama que foram detectados em todos os computadores infectados que os pesquisadores analisaram. Tóquio parece desempenhar o papel de backdoor principal, que entrega o malware de segundo estágio.

Observe que Tóquio permanece no sistema mesmo após o início da segunda fase, já que é mais provável que seja necessário para operar como um canal de comunicação adicional. Quanto a Yokohama, isto é "a carga útil da arma do segundo estágio”Que é projetado para criar um sistema de arquivos virtual completo com plug-ins, bibliotecas de terceiros, e arquivos de configuração. É capaz do seguinte

– Roubando biscoitos;

– Interceptando documentos da fila de impressão;

– Coletando dados sobre a vítima (incluindo uma lista de cópias de backup de seu dispositivo iOS);

– Gravar e tirar screenshots de chamadas VoIP;

– Roubo de imagens de disco óptico feitas pela vítima;

– Arquivos de indexação, incluindo aqueles em unidades externas, e potencialmente roubando arquivos específicos quando a unidade for detectada novamente.

Veja como os pesquisadores descrevem a operação do TajMahal:

A complexidade técnica do TajMahal torna-o uma descoberta muito preocupante, os pesquisadores destacados em seu relatório.