O Coronavírus reformulou completamente a maneira como usamos a Internet.

O trabalho remoto está em ascensão, e historicamente, estamos processando mais dados do que nunca. Com isso, hackers caíram em grande empresa. Enquanto esperamos derrotar o COVID-19, criaremos apenas mais dados – influenciando nossas preocupações crescentes em relação ao backup, segurança, e privacidade.

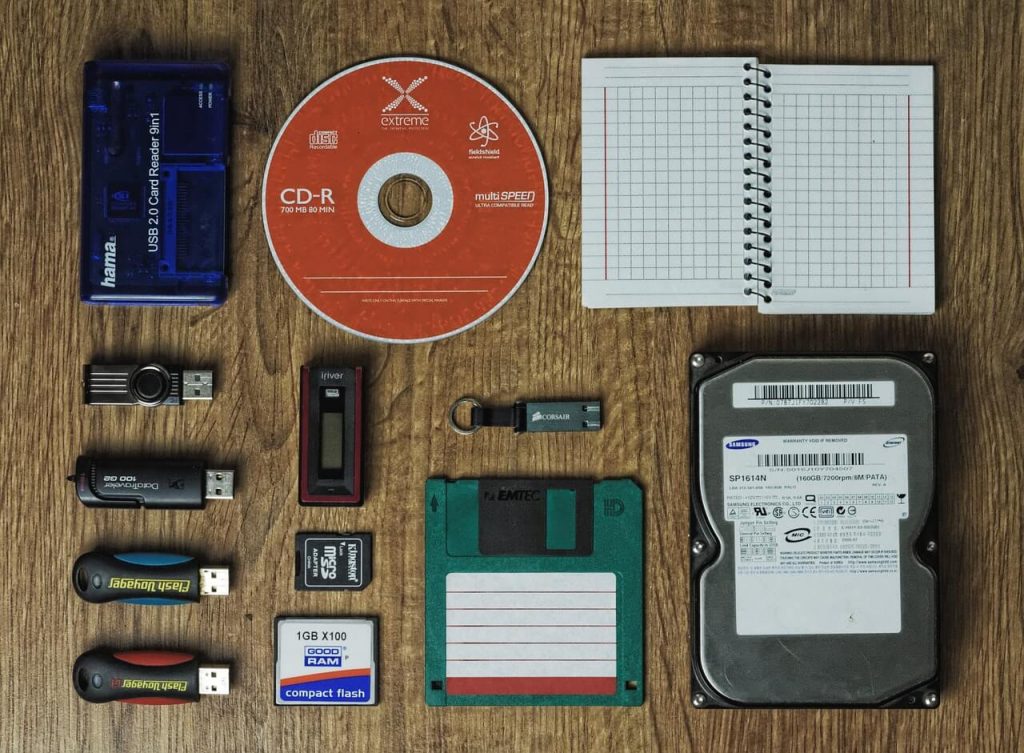

A melhor maneira de se manter protegido é entender o histórico de backup e armazenamento – que remonta à sua infância. Vamos começar.

Onde tudo começou: ferragens & Programas

Cartões perfurados de computador foram a forma mais antiga de dados digitais, desenvolvido nos anos 1900. Essas placas foram capazes de armazenar até 80 bits (10 bytes) De dados. Hoje, a maioria dos celulares tem capacidade de armazenar 400 milhão – ou mais – desses cartões perfurados do computador em suas unidades internas.

No 1956, IBM criou o primeiro disco rígido: RAMAC 305. Um desenvolvimento monumental para o seu tempo, esta unidade de disco magnético medido sobre 16 metros de altura, pesava mais de uma tonelada, e armazenado 3.75 MB de dados. além disso, este foi o primeiro dispositivo de armazenamento a permitir acesso aleatório a dados. Isso mudou o jogo, pois eliminou a necessidade de aguardar a bateria ou a fita progredir para corrigir os pontos de dados.. Após o lançamento e o sucesso do RAMAC da IBM 305, as unidades de disco magnético se tornaram o padrão para armazenamento e backup de dados na década de 1960.

No 1963, o mundo foi introduzido na memória de acesso aleatório semicondutor (RAM) pela primeira vez. O hardware foi patenteado por Robert Norman & Fairchild Semiconductor; e no próximo 5 anos, A capacidade de armazenamento de RAM cresceu 32x. Isso aumentou os limites do hardware de 8 bits para 256 bits por chip.

No 1967, A IBM continuou seu sucesso com a criação do disquete. Isso permitiu que as pessoas comprassem, carga, e compartilhar dados uns com os outros – mesmo antes dos discos compactos (CDs). Por 1971, A IBM conseguiu vender os primeiros disquetes de 8 polegadas do mundo, que desencadeou um novo mercado de reposição na indústria de software.

O início dos vírus de computador

Nomeado “Rastejador,” o primeiro vírus de computador foi criado em 1971. Como todas as outras receitas para o desastre, O Creeper deveria ser usado apenas para experimentação. Embora nunca tenha sido usado com intenções maliciosas, mostrou aos hackers como eles podem criar vírus para o mal. Assim e tal, Creeper inspirou uma nova era em segurança.

Por 1978, A tecnologia começou a substituir o papel nas operações comerciais diárias. Com isso, muitos começaram a temer que a falta de energia pudesse ter um enorme impacto em seus negócios – fazendo com que eles percam dados. Como solução, As soluções de backup e recuperação de desastres começaram a inundar a indústria de software. Nesse ano, o primeiro hot site de backup “Sistemas de Informação Sungard,” foi inventado, atendendo a essa mesma preocupação.

Final dos anos 80: Os backups de desktop se tornam uma coisa

O supercomputador ILLIAC-IV foi o primeiro computador a usar exclusivamente memória semicondutora. O uso de semicondutores permitiu que os dispositivos de memória diminuíssem de tamanho, enquanto opera em velocidades mais altas. Isso abriu caminho para computadores pessoais e desktops mais sofisticados.

No 1981, A IBM voltou a cena com um novo produto, um revendedor desafiador para expandir as vendas do 5150 PC. Dois anos depois, em 1983, o algoritmo de Rivest-Shamir-Adleman (RSA) foi desenvolvido pelo MIT, que foi a primeira tecnologia patenteada de segurança cibernética na América. A RSA usou um tipo de criptografia de chave pública que serviu de base para a criptografia de dados, permitindo também email seguro e outras transações online.

No 1984, Computadores Apple II passaram a existir. Eles trouxeram unidades de disquete de 5¼ polegadas para os consumidores, estilo nunca visto antes. O sucesso desses dispositivos durou algum tempo até que novos eventos de segurança cibernética exigissem uma alteração no hardware.

A ascensão das ameaças cibernéticas

O Verme Morris (1988) e DR Popp Ransomeware (1989) agitou as coisas no final do século 20. Ambos influenciaram a reformulação da marcação de backup de dados.

O worm Morris infectado 1 no 10 computadores conectados à Internet nas primeiras 24 horas de lançamento. As coisas foram tão longe que muitas instituições limparam completamente seus sistemas, perdendo todos os seus dados, na tentativa de destruir o verme. Claro, o backup de dados não estava amplamente disponível em 1988, então o custo de fazer isso foi catastrófico. Este malware desencadeou a criação de software de detecção de vírus, depois inspirando uma nova geração de hackers.

O DR Popp Ransomware foi a primeira forma conhecida de ransomware, e foi espalhada através de disquetes infectados. Aqui está como funcionou: o disquete permaneceria inativo por 90 ciclos de energia, o malware trava o computador infectado e exige pagamento por um “concessão de software.” Isso custou à vítima até $378.

As guerras do banco de dados:

Como o malware aumentou, consumidores, empresas, e líderes educacionais estavam perdendo alguns de todos os seus dados. Como um resultado, empresas de software e hardware começaram a lançar serviços de banco de dados.

No 1989, Armazenamento conectado à rede (NAS) era um servidor de armazenamento dedicado em nível de arquivo que usava conexões Ethernet. Isto foi criado por Auspex, e apenas quatro anos depois, A NetApp tornou o backup mais fácil e mais acessível.

No 1998, Brocade inventou redes de área de armazenamento (SAN) para permitir que seus usuários conectem dispositivos e compartilhem arquivos entre servidores e sistemas operacionais. Juntos, NAS e SAN tornaram a distância irrelevante para o armazenamento em rede.

No 1998, IBM e Cisco se uniram para criar a Internet Small Computer Systems Interface (iSCSI). Esta tecnologia permitiu o acesso aos dados armazenados através de uma conexão com a Internet, e tornou o armazenamento em bloco mais barato e fácil do que era através da SAN.

relacionado:On-Premise vs backup Cloud-to-Nuvem: a melhor solução para sua SaaS

O século XXI: Soluções de backup de dados

À medida que a tecnologia se tornou mais amplamente disponível, gigantes da tecnologia como a Amazon, Google, e a Microsoft começou a adicionar serviço de nuvem. No 2006, Amazon Web Services (AWS) tornou-se o primeiro armazenamento em nuvem no mercado, projetado para desenvolvedores de software com inovações “pagar por uso” precificação.

Nesse mesmo ano, Provedores de Serviços Gerenciados (MSP) foi também uma das primeiras plataformas de armazenamento em nuvem disponibilizadas. A diferença? MSPs fornecem sistemas de tecnologia remota, frequentemente por assinatura. Pioneiros da tecnologia como Erick Simpson, Karl Palachuk, Amy Luby, etc. propuseram o modelo de negócios de serviços gerenciados que ainda é usado hoje.

Em meados de 2010, o ransomware tornou-se internacional. Como cepas, incluindo Reveton, WannaCry, CryptoLocker, Petya, e SamSam ganhou milhões de alvos em todo o mundo, alguns processos de backup especificamente direcionados, e ferramentas.

O ano seguinte, HANA, software criado pela SAP, processamento em tempo real permitido para dados de grande volume. HANA integrado com bancos de dados baseados em nuvem e aplicativos personalizados.

As preocupações de segurança de hoje

À medida que os bancos de dados aumentam, preocupações de segurança provocaram uma explosão de regulamentos de conformidade de dados projetados para proteger os dados e a privacidade do consumidor. Por exemplo, no 2017, Rede Adversária Generativa (GAN) criou falsificações profundas. A GAN criou filmes adultos sobrepondo celebridades’ rostos, e a mesma tecnologia foi usada alguns meses depois para criar um vídeo falso de Donald Trump, dando um discurso positivo sobre como podemos parar as mudanças climáticas na Bélgica.

Embora essas instâncias sejam falsas, esses filmes foram convincentes o suficiente para suscitar preocupações impactantes sobre como determinar a autenticidade dos dados. É por isso que as empresas estão treinando funcionários em prevenção de phishing. Em outras palavras, funcionários são um negócio’ principal ativo para evitar ataques de cibersegurança e tentativas de phishing.

O futuro da proteção de dados & Cíber segurança

Como sempre, nova tecnologia apresentará novos riscos. Por exemplo, como inteligência artificial e aprendizado de máquina aumentam o valor do big data, mais oportunidades para violações de dados se apresentarão. além disso, 5As redes G contam com atualizações de software para manter a segurança, e até mesmo um único dispositivo IoT não seguro pode comprometer uma rede inteira.

Por 2025, estaremos armazenando 175 zettabytes de dados em todo o mundo. Principalmente por meio de data centers baseados em nuvem, 41.6 bilhões de dispositivos IoT gerarão quase 80 zettabytes de dados, e 1 no 5 conexões sem fio usará 5G.

À medida que a tecnologia avança, segurança integrada se tornará ainda mais essencial. Tecnologia como Acronis, inventado em 2019, pode ajudar a integrar as tecnologias de proteção de dados e segurança cibernética para criar proteção cibernética.

O infográfico abaixo pode fornecer um visual dessas informações, em um nível mais aprofundado.

Sobre o autor: Demetrius Harrison

Demetrius tem sido um tech-amante desde 2013. Demetrius atualmente escreve notícias de tecnologia para Robotics Business Review & 21stCenTech, e também tem realizado hands-on pesquisa ISEF de 2013-2016. Recentemente, Demetrius encontrado um interesse em SEO tecnologia e meio de completar seu diploma de graduação. Enquanto isso, ele é o Jr. Promoções Especialista em NowSourcing, Inc- um premier, premiada agência de design. Conecte-se com Demétrio @demeharrison em sites sociais. Siga-o @demeharrison.

Demetrius tem sido um tech-amante desde 2013. Demetrius atualmente escreve notícias de tecnologia para Robotics Business Review & 21stCenTech, e também tem realizado hands-on pesquisa ISEF de 2013-2016. Recentemente, Demetrius encontrado um interesse em SEO tecnologia e meio de completar seu diploma de graduação. Enquanto isso, ele é o Jr. Promoções Especialista em NowSourcing, Inc- um premier, premiada agência de design. Conecte-se com Demétrio @demeharrison em sites sociais. Siga-o @demeharrison.