URLhaus é um projeto de segurança cibernética lançado pela organização sem fins lucrativos abuse.ch bem conhecido na Suíça. O projeto é focado em compartilhar URLs maliciosos, e ele só conseguiu tomar uma queda de quase 100,000 sites explorados para a distribuição de malware.

A operação de retirada requer a cooperação de empresas de hospedagem cuja infraestrutura foi utilizada. Contudo, esta não é uma tarefa fácil, pois a maioria das empresas tende a perder tempo para responder a esses relatórios.

Mais sobre URLhaus e sua operação de derrubada

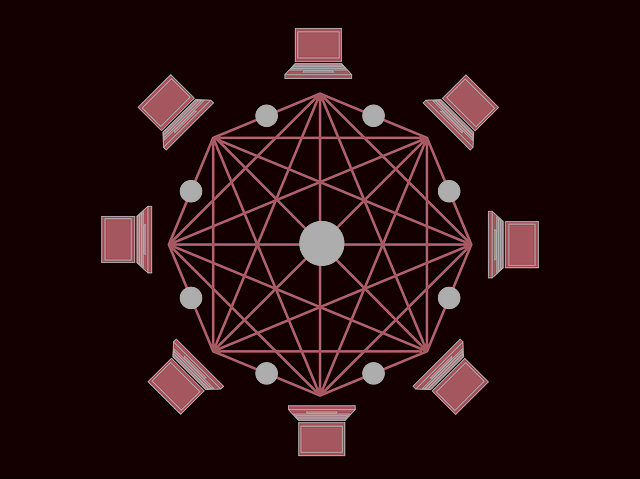

URLhaus foi lançado no final de março do ano passado, com a ideia de coletar e compartilhar URLs usados para distribuição de malware. o 100,000 sites de distribuição de malware foram retirados do ar em 10 meses. Levou 265 pesquisadores de segurança de todo o mundo para identificar e enviar aproximadamente 300 sites de malware diariamente.

De acordo com o seu relatório sobre o assunto, o projeto conseguiu “chamar a atenção de muitos provedores de hospedagem, ajudando-os a identificar e mediar novamente sites comprometidos hospedados em sua rede”. Grandes provedores de hospedagem têm dezenas de milhares de clientes, uma quantidade significativa de sites sequestrados em sua rede que estão sendo abusados por cibercriminosos para distribuir malware, os pesquisadores disseram.

Vale ressaltar que os provedores de hospedagem chineses demoraram mais para responder. “As três principais redes chinesas de hospedagem de malware têm um tempo médio de reação na mesa de abuso de mais de um mês,” diz o relatório. Mais especificamente, ChinaNet, ChinaUnicom e Alibaba deixaram os sites comprometidos funcionando por mais de um mês. A negligência em responder deixou 500 URLs de malware ativos e em execução, daí espalhando malware.

A resposta mais adequada veio da camada unificada, um provedor de hospedagem nos Estados Unidos.

A maioria dos sites de malware está relacionada ao Emotet

O número médio de sites de distribuição de malware ativos que o URLhaus conta está entre 4,000 e 5,000 em uma base diária.

Emotet é propagado por meio de spam que atinge a caixa de entrada dos usuários quase todos os dias, os pesquisadores notaram.

As campanhas de spam mal-intencionado geralmente contêm um documento fraudulento do Office com macros, que ao abrir e ativar automaticamente baixa e executa o Emotet a partir do site comprometido. Essas campanhas podem contornar os filtros de spam, e é para redirecionar para um site comprometido que hospeda o documento malicioso, em vez de anexá-lo à mensagem de e-mail.

Ainda há um longo caminho a percorrer em relação ao tempo de resposta das mesas de abuso, os pesquisadores disseram em conclusão, esperando que os provedores de hospedagem melhorem suas taxas de resposta e levem a sério a questão da distribuição de malware.