Este artigo irá ajudá-lo a entender quais são os mais utilizados arquivos maliciosos para infectar computadores com Windows atualizado e lhe dará dicas para aumentar sua proteção contra malware.

institutos de antivírus, gostar AV-TEST registar aproximadamente 400 000 novo software de malware por dia. E estes são novas amostras, mas se combinar dados de malware já descoberto, a situação torna-se bastante volumoso e faz para uma paisagem extremamente perigoso. Isso é por que, usuários devem estar cientes dos métodos utilizados para infectar seus computadores, sem que eles percebam e como se proteger contra tais práticas maliciosas.

Estes métodos variam, mas há um gargalo especial que é a sua fraqueza - todos eles usam os mesmos tipos de arquivos baseados em Windows para sua infecção para ter sucesso. Neste artigo, mostraremos os tipos de arquivos usados com mais freqüência para infectar computadores com malware, permanecendo não detectados.

Quais são as extensões de arquivos mais populares usados para infectar?

Ou quais tipos de arquivos são vulneráveis a vírus de computador? Existem muitos tipos executáveis de arquivos, Scripts, arquivos de programa que podem ser manipulados, e até atalhos maliciosos. Os mais escolhidos pelos ciber-criminosos, porém, são os que são particularmente mais fácil para ofuscar a partir de programas antivírus e carregar a carga de seu malware, permanecendo sem ser detectado.

.EXE arquivos executáveis

Os arquivos EXE são perigosos?? Sendo os arquivos mais frequentemente associados com malware, os arquivos executáveis são famosos por serem distribuídos como anexos de e-mail maliciosos. Contudo, já que esse método se tornou cada vez mais desatualizado, pois a maioria dos provedores de email bloqueia esses anexos, os arquivos executáveis são muitas vezes se espalhar como falsos setups, atualizações, ou outros tipos de programas aparentemente legítimos com o código malicioso incorporado. Eles também são arquivados para além de detecção de evitar antivírus. Contudo, os arquivos executáveis são cruciais quando se trata de Configuração quais atividades o malware irá fazer. Isso é porque eles têm inúmeras funções que executam as atividades maliciosas reais após a infecção tenha sido concluída. É por isso que eles são associados à carga principal de diferentes malwares com mais frequência do que sendo usados como um arquivo de infecção real. mas, mesmo assim, não contam que um .exe não pode ser malicioso, só por causa disso.

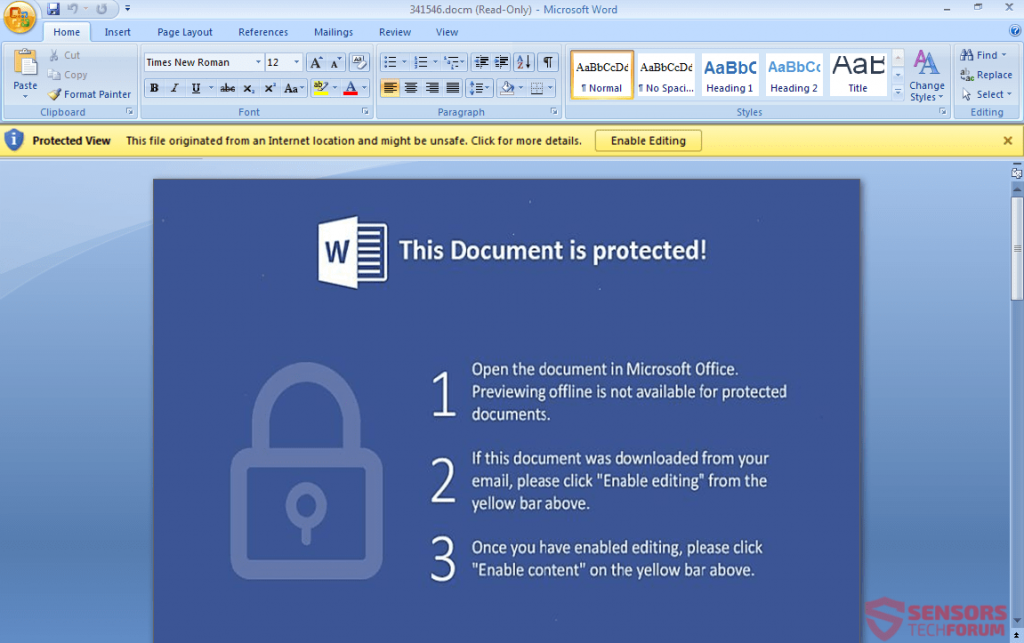

.DOC, .DOCX, .DOCM e outros Microsoft arquivos do Office

Este tipo particular de arquivos têm tornado ultimamente um método muito eficaz para as vítimas infecto. A principal razão para isso é o uso de malicioso macros que são incorporados dentro dos próprios documentos. Isso faz com que deslizam passado qualquer software de proteção de conexão de software antivírus e de e-mail como um passeio no parque, se o código ofuscado direita é usada. Contudo, a parte difícil de infectar vítimas através destes métodos é levá-los a clicar no botão “Ativar conteúdo” e os ciber-criminosos, como aqueles por trás do Trojan Zeus, geralmente usam instruções dentro do documento, como na imagem abaixo:

.HTA, .HTML e HTM Application Files

Estes tipos específicos de arquivos ultimamente têm se tornado notório a ser associado com múltiplas variantes ransomware. O mais famoso deles é chamado Cerber Ransomware e este vírus foi classificado como o malware mais eficaz contra o mais recente do Windows 10 OS, principalmente por causa da exploração kit associada ao método de infecção através desses arquivos. Os próprios arquivos são aplicações web em HTML, que geralmente levam a uma série estrangeira, a partir do qual a carga do malware é baixado para o computador da vítima.

.JS e .jar

Esses tipos de arquivos maliciosos são conhecidos por conter código JavaScript malicioso que causa a infecção real. Usualmente, As infecções de JavaScript também podem ser causadas pelo download automático desses arquivos sem saber, como resultado de clicar em um URL malicioso. Os arquivos js são usadas por algum tempo agora, mas ganhou popularidade recentemente está associada a vírus ransomware, gostar Locky Ransomware, que até agora permanece como o criptovírus que mais danos causou em sistemas de computador em todos os tempos.

.VBS e .vb arquivos de script

Os arquivos de script de Visual Basic do Windows são particularmente perigosos porque eles só não têm sido associados com um ou dois vírus, mas a maioria dos grandes nomes de malware nos últimos anos. Começando com tanto Cerber e Locky ransomware usando arquivos .vbs em sua campanha de spam de e-mail, os arquivos .vbs também viu alguma ação em relação a infecções de Tróia notórios. A principal escolha desses arquivos específicos para infectar é a velocidade da infecção e as habilidades do hacker para criar código no ambiente do Visual Basic. VBS é também um tipo de arquivo que pode ser facilmente ofuscado e pode passar como uma mensagem de e-mail legítimo se for em um arquivo.

.PDF Adobe Reader Arquivos

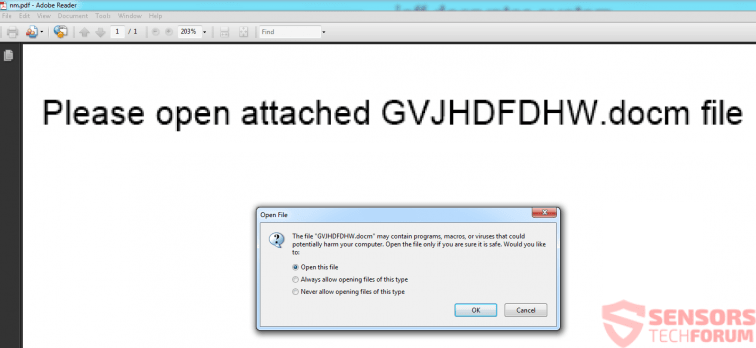

Os cibercriminosos tendem a evitar a associação de arquivos .PDF com scripts e códigos, principalmente porque eles falhar muito frequentemente. Contudo, como parece haver um método que se tornou muito notório e difundido. Inclui o envio de arquivos .PDF como anexos de mensagens de spam e esses arquivos .PDF ocultam neles os documentos maliciosos que realmente contêm macros maliciosas. Esta estratégia “documento criação” até agora tem permanecido eficaz contra vítimas inexperientes e é o principal fator responsável por espalhar uma ameaça, conhecido como jaff Ransomware.

O que realmente acontece é que a vítima abre o arquivo .PDF malicioso e tem o documento Microsoft Word incorporado dentro dele. Contudo, como as fotos acima mostram, os documentos solicitam que a vítima extraia o conteúdo malicioso .arquivo docm, que por sua vez faz com que a infecção. A tática muito desonesta, especialmente perigoso para os clickers rápida.

.SFX Arquivos Archive

Quando discutimos arquivos maliciosos e infecção por malware, é importante mencionar o .SFX – os tipos de arquivo de extração automática de arquivos que também foram usados pelas principais famílias de malware para infectar computadores. A maneira como eles funcionam é muito semelhante à configuração de programas do Windows, principalmente porque esses tipos de arquivo no arquivo específico carregam a carga maliciosa do vírus e quando são executados, eles podem ser manipulados para extrair a carga automaticamente e silenciosamente em segundo plano. Os arquivos comprimidos sfx mais sofisticados são ainda programado pelo seu código ou os arquivos de carga útil que eles extraídos de ser auto-excluído após a conclusão da operação.

.Arquivos em lote MTD

Mesmo que esses arquivos contendo comandos não são cumpridas tantas vezes, eles são um dos mais queridos generalizadas sempre a ser utilizados, principalmente por causa do prompt de comando do Windows e seu impacto no computador. Se devidamente manipulados, os arquivos em lote pode inserir comandos administrativos que podem fazer uma variedade de atividades maliciosas, variando de apagar arquivos no seu computador para se conectar a hosts de terceiros e download de malware diretamente no seu computador.

.Arquivos DLL

Os arquivos DLL são basicamente conhecido como arquivos de biblioteca de vínculo dinâmico e muitas vezes são arquivos de sistema do Microsoft, mas encontra de malware maneiras de deslizar o seu próprio, versão comprometida com funções maliciosas no próprio arquivo DLL. Esta última análise, resulta na partida de malwares para realizar vários tipos diferentes de atividades maliciosas, como apagar arquivos do Windows, executar arquivos como administrador no computador comprometido, e também realizar diferentes tipos de modificações no Editor de registro do Windows. Isso pode resultar em mensagens de erro DLL aparecendo em seu PC, mas a maioria dos vírus passar por grandes extensões para evitar esses erros de ser visto pela vítima.

.TMP Arquivos Temporários

Os tipos de arquivos TMP são arquivos temporários que armazenam dados em seu computador enquanto você usa um programa. No mundo de malwares, os arquivos TMP são usados basicamente para informações espera que é complementar à própria infecção. Essas informações estão relacionadas às atividades que o malware realizará e muitas vezes usadas com o objetivo principal de permitir que o malware colete informações que são então retransmitidas aos cibercriminosos pelo próprio arquivo sendo copiado e enviado sem que você perceba. Remover o arquivo .TMP podem danificar a actividade do malware, mas a maioria dos vírus complicados não daria permissão ao usuário para fazer isso ou criar uma cópia de backup que seja usada em paralelo.

.PY Arquivos Python

Esses tipos de arquivos são mais comumente usados quando vírus ransomware estão em jogo, o que significa que eles são escritos em Python e seu objetivo principal pode ser a ser módulos que são usados para criptografar os arquivos no seu computador(documentos, vídeos, imagens) e torná-los incapazes de ser aberto novamente. Os arquivos criptografados deste vírus ransomware são criados com a ajuda de tais cautelas python que, desde que o software, pode usá-los para a criptografia de arquivos. Além desta, algum malware detectado para ser totalmente codificado na linguagem Python, o que significa que o vírus o utiliza para todos os aspectos de sua atividade.

Tipos personalizada de arquivos

Esses tipos de arquivos podem ser criados exclusivamente para o vírus em questão e são usados para diferentes fins, mas seu principal objetivo é ajudar vários vírus de programa que infectam arquivos com uma extensão, por exemplo, para executar vários tipos diferentes de atividades no computador da vítima. Os arquivos podem apresentar extensões personalizadas que podem ser absolutamente qualquer coisa, por exemplo, ..fun vírus, etc.

Outros exemplos vívidos de extensões de vírus são todas as extensões usadas pelo data locker ransomware. O ransomware mais popular no momento apelidado Parar DJVU Ransomware lançar novas extensões de arquivo quase todas as semanas. Aqui está uma lista de extensão de ransomware relacionada à infecção desagradável:

.sombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .PDFF, .pensar, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilador, .promos, .promocional, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .batendo, .kropun, .charcl, .doples, .luzes, .luceq, .chech, .Alivia, .caminho, .Tronas, .despesa, .bosque, .para integrar, .roland, .refols, .raldug, .Etol, .Guvr, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .beijo, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .piadas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pedra, .redmat, .lanceta, .Davda, .poret, .pidom, .aperto, .heroset, .boston, .muslat, .gerosan, .vesad, .Horom, .não encontrar, .troca, .de, .lotep, .nusar, .confiança, .besub, .cezor, .lokas, .dildos, .escravo, .Vusd, .Herad, .berosuce, .teve, .Gusau, .madek, .darus, .tocue, .lapoi, .todar, .Dodoc, .bopador, .novasof, .ntuseg, .Nderod, .Acesso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrar, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .Pedro, .nuksus, .vesrato, .masodas, .cetori, .olhar fixamente, .cenouras, .mais, .stas, .seto, .Roteiro, .pagamento, .kvag, .karl, .nariz, .noos, .kuub, .reco, .bora, .Reig, .tirp, .manchas, .custo, .ygkz, .cadq, .costela, .qlkm, .arrulhos, .wbxd, .de

Outros tipos de arquivo usados por vírus

Esteja ciente de que os vírus usam muitos tipos de arquivos diferentes, caso contrário, considerado legítimo para que o malware funcione corretamente. Alguns desses arquivos podem ser legítimos no início, mas contêm componentes de malware que são acionados durante a execução. Esses tipos de arquivo incluem o seguinte:

- .INF, que é outro formato para arquivos de texto.

- .LNK ou atalhos que podem levar ao vírus.

- .Tipos de arquivos SCF, pertencente ao Windows Explorer.

- .Arquivos MSI ou instaladores MSI.

- .MSP que são instaladores de patch.

- .Tipo de arquivo GADGET ou gadgets da área de trabalho do Windows.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 também conhecido como Shell Scripts.

Quais outros arquivos de malware você pode encontrar

Apesar do fato de que esses arquivos não são tão frequentemente encontrados, eles ainda podem ser manipulados para infectar seu computador e ainda infectar computadores presentemente. Estes são os outros objetos potencialmente maliciosos, você deve verificar antes de abrir:

programas:

.Arquivos MSI - tipos de instalação de arquivos que são usados para situar programas diferentes no computador. Eles são freqüentemente usados como configurações para diferentes programas, e também pode deslizar o malware também na forma de uma configuração de um programa que você está tentando instalar.

.Arquivos de MSP - arquivos que são também o tipo de instalação, Contudo, eles são mais orientados para corrigir o software atualmente instalado, o que significa que o malware aqui pode representar como um patch falso enviado on-line.

.Arquivos COMO - semelhante aos .bat, esses tipos de arquivos também são usados para inserir comandos. Eles estavam de volta muito popular quando o Windows XP e sistemas mais antigos foram amplamente utilizados para espalhar vermes da velha escola, vírus, e outro software malicioso. Contudo, eles ainda podem ser usados para atividades maliciosas e infecção.

.Arquivos GADGET - esses arquivos maliciosos específicos são usados principalmente com o Windows Desktop Gadget. Então, se você estiver usando uma versão do Windows que tem os gadgets flutuando em seu desktop, você deve olhar para esses arquivos. Quando o Windows Vista em primeiro lugar introduzido aparelhos, muitas explorações levaram à infecção de sistemas não corrigidos com Trojans e outros vírus.

Arquivos Script:

.Arquivos CMD - também um arquivo Prompt de Comando do Windows que pode inserir comandos maliciosos no seu computador.

.Arquivos VBE - arquivos criptografados VBS.

.Arquivos JSE - arquivos criptografados JavaScript.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 - Os arquivos de script do Windows PowerShell que quando programado pode ser executado automaticamente comandos diretos PowerShell em um sistema Windows, enquanto eles estão correndo com privilégios administrativos. particularmente perigosa.

Arquivos de atalho malicioso:

.LNK Atalhos - um atalho usado normalmente para vincular um programa contido localmente no computador. Contudo, com o software e funções corretos, ele pode executar várias atividades maliciosas no computador infectado, como arquivos importantes de exclusão.

.INF Files - Esses arquivos de texto geralmente não são de um caráter perigoso, mas eles também podem ser utilizados para lançar um app. E se este aplicativo é malicioso, isso os torna perigoso também.

.SCF Arquivos - Esses tipos de arquivos são usados para interferir no Windows Explorer e podem ser modificados para executar ações no Explorer que podem levar à infecção. Mas as ações também podem ser pós-infecção, bem.

Conclusão, Prevenção e Proteção

É uma coisa para saber que tipos de arquivos poderia levar a infecção no seu computador, mas é um jogo totalmente diferente para aprender como se proteger. Desde a cena malware é muito dinâmico e muda diariamente, pode haver infecções para as quais você ainda pode ser despreparados. É por isso que decidimos criar essas dicas gerais para ajudar a aumentar a sua proteção e conscientização malwares significativamente:

Gorjeta 1: Certifique-se de instalar o apropriado software de proteção.

Gorjeta 2: Aprender como armazenar com segurança seus arquivos importantes e, portanto, protegê-los de encryptors de arquivo ou outro malware.

Gorjeta 3: Saiba como proteger seu computador de e-mails maliciosos.

Gorjeta 4: Sempre verifique se você digitalizar um arquivo baixado. para arquivos, você pode usar o serviço postal-e-Zip e para vários tipos de arquivos e links da web que você acredita que são maliciosos, você pode usar VirusTotal scanner online. Ambos os serviços são totalmente gratuitos.

Gorjeta 5: Se você estiver ok com ele, uso Sandboxing, é um método muito eficaz para malwares isolado no código encriptado caixa de areia, mesmo se você não tem a proteção adequada. Um bom programa para começar é Sandboxie.

Preparação antes de remover Arquivo.

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Verifique se você tem estas instruções sempre aberta e na frente de seus olhos.

- Faça um backup de todos os seus arquivos, mesmo se eles poderiam ser danificados. Você deve fazer backup de seus dados com uma solução de backup em nuvem e segurar seus arquivos contra qualquer tipo de perda, até mesmo da maioria das ameaças graves.

- Seja paciente, pois isso pode demorar um pouco.

- Verificar malware

- Corrigir registros

- Remover arquivos de vírus

Degrau 1: Digitalizar para arquivo com SpyHunter Anti-Malware Ferramenta

Degrau 2: Limpe quaisquer registros, criado por arquivo no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por arquivo lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.Degrau 3: Find virus files created by File on your PC.

1.Para Windows 8, 8.1 e 10.

Por mais recentes sistemas operacionais Windows

1: Em seu teclado, pressione + R e escrever explorer.exe no Corre caixa de texto e clique no Está bem botão.

2: Clique em o seu PC na barra de acesso rápido. Isso geralmente é um ícone com um monitor e seu nome é ou “Meu Computador”, "Meu PC" ou “Este PC” ou o que você nomeou-o.

3: Navegue até a caixa de pesquisa no canto superior direito da tela do seu PC e digite "extensão de arquivo:” e após o qual digite a extensão do arquivo. Se você está à procura de executáveis maliciosos, Um exemplo pode ser "extensão de arquivo:Exe". Depois de fazer isso, deixe um espaço e digite o nome do arquivo você acredita que o malware tenha criado. Aqui está como ele pode aparecer se o arquivo foi encontrado:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para o Windows XP, Vista, e 7.

Para mais velhos sistemas operacionais Windows

Nos sistemas operacionais Windows mais antigos, a abordagem convencional deve ser a mais eficaz.:

1: Clique no Menu Iniciar ícone (normalmente em seu inferior esquerdo) e depois escolher o Procurar preferência.

2: Após as aparece busca janela, escolher Mais opções avançadas a partir da caixa assistente de pesquisa. Outra forma é clicando em Todos os arquivos e pastas.

3: Depois que tipo o nome do arquivo que você está procurando e clique no botão Procurar. Isso pode levar algum tempo após o qual resultados aparecerão. Se você encontrou o arquivo malicioso, você pode copiar ou abrir a sua localização por Botão direito do mouse nele.

Agora você deve ser capaz de descobrir qualquer arquivo no Windows, enquanto ele está no seu disco rígido e não é escondido via software especial.

FAQ do arquivo

What Does File Trojan Do?

The File troiano é um programa de computador malicioso projetado para atrapalhar, danificar, ou obter acesso não autorizado para um sistema de computador. Pode ser usado para roubar dados confidenciais, obter controle sobre um sistema, ou iniciar outras atividades maliciosas.

Trojans podem roubar senhas?

sim, Trojans, como arquivo, pode roubar senhas. Esses programas maliciosos are designed to gain access to a user's computer, espionar vítimas e roubar informações confidenciais, como dados bancários e senhas.

Can File Trojan Hide Itself?

sim, pode. Um Trojan pode usar várias técnicas para se mascarar, incluindo rootkits, criptografia, e ofuscação, para se esconder de scanners de segurança e evitar a detecção.

Um Trojan pode ser removido por redefinição de fábrica?

sim, um Trojan pode ser removido redefinindo o seu dispositivo para os padrões de fábrica. Isso ocorre porque ele restaurará o dispositivo ao seu estado original, eliminando qualquer software malicioso que possa ter sido instalado. Tenha em mente que existem Trojans mais sofisticados que deixam backdoors e reinfectam mesmo após uma redefinição de fábrica.

Can File Trojan Infect WiFi?

sim, é possível que um Trojan infecte redes Wi-Fi. Quando um usuário se conecta à rede infectada, o Trojan pode se espalhar para outros dispositivos conectados e pode acessar informações confidenciais na rede.

Os cavalos de Tróia podem ser excluídos?

sim, Trojans podem ser excluídos. Isso geralmente é feito executando um poderoso programa antivírus ou antimalware projetado para detectar e remover arquivos maliciosos. Em alguns casos, a exclusão manual do Trojan também pode ser necessária.

Trojans podem roubar arquivos?

sim, Trojans podem roubar arquivos se estiverem instalados em um computador. Isso é feito permitindo que o autor de malware ou usuário para obter acesso ao computador e, em seguida, roubar os arquivos armazenados nele.

Qual Anti-Malware Pode Remover Trojans?

Programas anti-malware como SpyHunter são capazes de verificar e remover cavalos de Tróia do seu computador. É importante manter seu anti-malware atualizado e verificar regularmente seu sistema em busca de software malicioso.

Trojans podem infectar USB?

sim, Trojans podem infectar USB dispositivos. Cavalos de Troia USB normalmente se espalham por meio de arquivos maliciosos baixados da Internet ou compartilhados por e-mail, allowing the hacker to gain access to a user's confidential data.

Sobre a Pesquisa de Arquivos

O conteúdo que publicamos em SensorsTechForum.com, este guia de como remover arquivo incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o problema específico do trojan.

Como conduzimos a pesquisa no Arquivo?

Observe que nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre as definições de malware mais recentes, incluindo os vários tipos de trojans (Porta dos fundos, downloader, Infostealer, resgate, etc.)

além disso, the research behind the File threat is backed with VirusTotal.

Para entender melhor a ameaça representada por trojans, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.