Un nouveau ransomware a été découvert sur un réseau de soins de santé par des chercheurs de sécurité noir de carbone. Le ransomware est surnommé PowerWare, et il utilise Windows PowerShell pour déployer sa charge utile. Elle se propage par l'intermédiaire d'e-mails contenant un document Microsoft Word avec un message de la facture à l'intérieur. Activation de l'édition sur le document libère la charge utile en tant que script de commandes PowerShell, évitant ainsi la création de nouveaux fichiers et, par conséquent,, détection.

Menace Résumé

| Nom |

PowerWare |

| Type | Ransomware |

| brève description | Le ransomware utilise Windows PowerShell pour déployer sa charge utile. |

| Symptômes | Les fichiers de l'utilisateur sont cryptées et inutilisable. |

| Méthode de distribution | E-mails et pièces jointes. |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

| Expérience utilisateur | Joignez-vous à notre forum pour discuter PowerWare. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

Comment fonctionne PowerWare Ransomware Propagation?

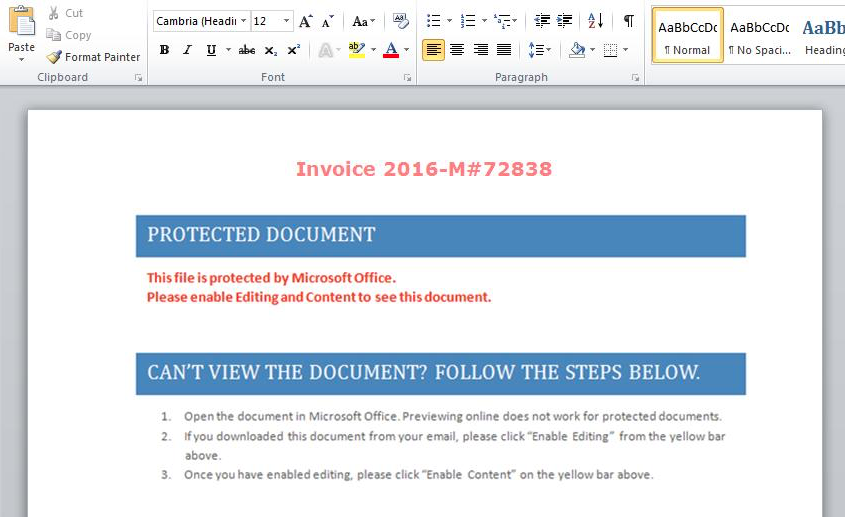

PowerWare ransomware se propage par e-mails. Ces e-mails sont très bien écrites et contiennent une Microsoft Word document en tant que pièce jointe. Peut-être que les e-mails qui sont écrits avec la grammaire sont la principale raison pour plus de gens tombent pour la déception, par rapport aux autres. La Microsoft Word document comprend le message de la facture suivante:

Image Source: carbonblack.com

La facture veut que vous activez la fonction d'édition dans Microsoft Word afin que la charge utile peut être libéré. Comme cette fonctionnalité est-il intégré comme Microsoft Word et PowerShell eux-mêmes, le malware évite la détection.

Informations Techniques PowerWare Ransomware

La chose la plus unique au sujet de PowerWare est qu'il est un ransomware de fileless. Nous avons vu des logiciels malveillants fileless avant sous la forme de la Poweliks Troie et une version de la Angler Exploit Kit par exemple.

Fileless, comme à rester caché dans la mémoire et la création d'absolument aucun fichier supplémentaire pour sa charge utile à exécuter. Plutôt, Microsoft Windows PowerShell programme est utilisé pour chiffrer les fichiers. Cela se produit avec l'aide de macro-commandes intégrées dans un script, chargé dans PowerShell. Les nombres aléatoires sont utilisés comme une clé individuelle de cryptage. La clé, avec une URL générée pour savoir où payer la rançon sont tous deux renvoyés aux cybercriminels. Cette information est écrit dans le texte brut, afin que les gens avec un dispositif de capture de paquets complète devraient être en mesure d'y accéder et de récupérer leurs fichiers.

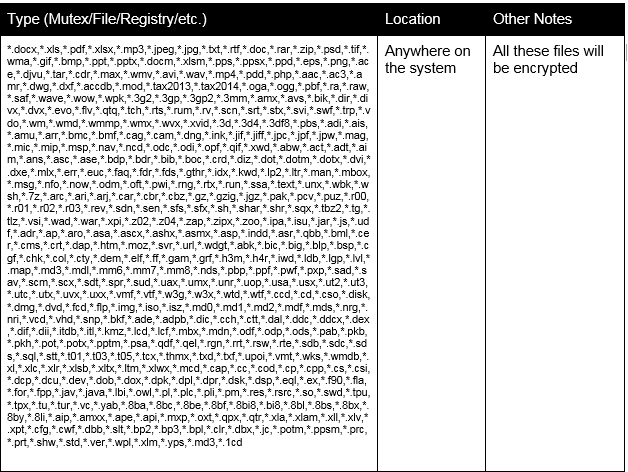

Dans le cas malheureux de chiffrement, tous les emplacements de fichiers seront analysés en profondeur par le PowerWare ransomware. Les fichiers qui peuvent être cryptés sont avec les extensions suivantes:

Image Source: carbonblack.com

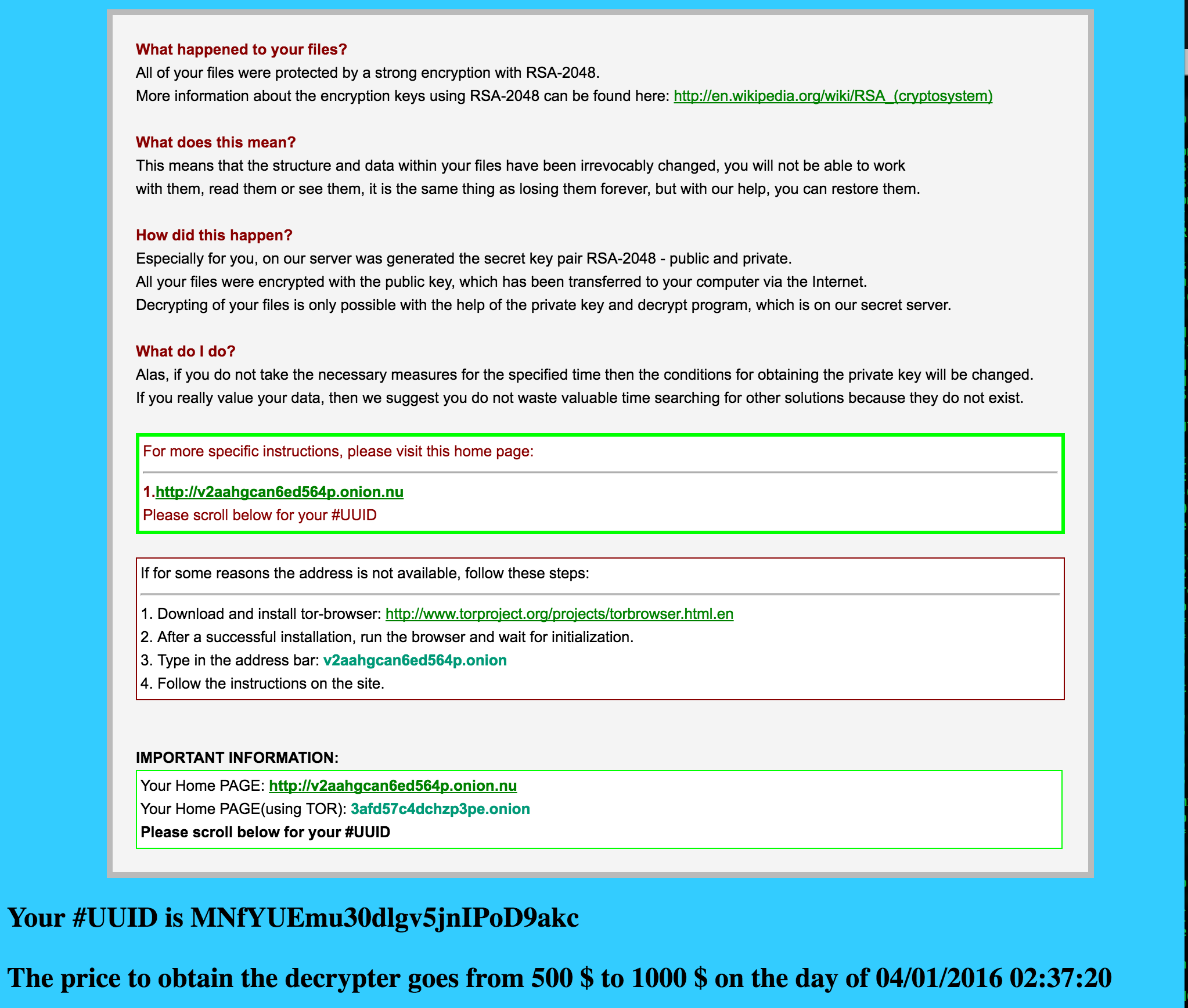

Après avoir terminé le chiffrement, vous verrez des instructions décrivant comment la rançon à payer. La demande de rançon, première fois sur CryptoWall 3.0 est utilisé et ressemble à ceci:

Payer les décideurs ransomware est NE PAS informé. Personne ne peut garantir que vous obtiendrez vos fichiers décryptés. L'argent sera consacré à la création de plus de logiciels malveillants ou pour d'autres actes répréhensibles.

Empêcher PowerWare Ransomware de Vous infectant

Si vous êtes infecté par PowerWare ransomware, les commandes sont exécutées et il n'y a rien à enlever. Dans le cas où vous n'êtes pas infecté, vous devez disposer d'un outil anti-malware installé comme une méthode de prévention. spécialistes de logiciels malveillants devraient avoir mis les nouvelles définitions pour les documents Word connus contenant le script malveillant.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter