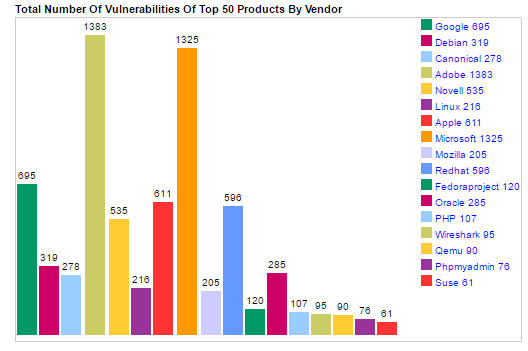

CVE dettagli ha rilasciato un elenco dettagliato dei top 50 prodotti e fornitori per lo più interessati dalle vulnerabilità in 2016. In termini di prodotti, la compilazione è guidata da Android di Google, che ha notificato in totale 523 vulnerabilità. Tuttavia, quando si tratta di fornitori, Adobe è in cima alla lista con 1383 vizi denunciati.

Correlata: CVE-2016-7855 Flash Bug sfruttata in attacchi limitati

L'analisi si basa su difetti di passaggio del database Common Vulnerabilities and Exposures del MITRE. È infatti piuttosto un insieme di dati precisi - i numeri rivelano che complessivamente 10,098 vulnerabilità sono stati resi noti e numeri assegnati in tutta 2016. Il numero può solo andare più grande se le statistiche provenienti da altri database sono incluse.

Android è seguito dal sistema operativo Debian Linux con 319. L'ordine della graduatoria è di Canonical Ubuntu Linux con 217. Adobe Flash Player è quarto, con 266 bug segnalati. Con nostra grande sorpresa, quest'anno Apple Mac OS X ha un carico di patch più grande rispetto a Windows di Microsoft 10. Mac OS X ha fissato 215 difetti, mentre Windows 10 ha patchato 172 vulnerabilità. Microsoft Edge, che è stato pubblicizzato come il browser più sicuro, è in posizione 19, con 135 problemi.

Correlata: CVE-2016-5195, Un sacco di difetti fisso nel dicembre del Bollettino di Android

Ecco la top esatto 20 lista, il resto è possibile controllare i dettagli del CVE pagina:

Di più su CVE

Fondamentalmente, un CVE può essere definito come ad un catalogo di minacce alla sicurezza note. Come visibile dal nome, le minacce sono generalmente divisi in due grandi sottocategorie:

Vulnerabilità.

Fondamentalmente, la vulnerabilità non è altro che un errore software che consente un cattivo attore per attaccare un sistema o di una rete accedendo direttamente esso. Le vulnerabilità possono consentire a un utente malintenzionato di agire come un super-utente o anche un amministratore di sistema e concedendogli privilegi di accesso completo.

Esposizioni.

L'esposizione è un po 'diverso. Esso fornisce un attore malevolo con accesso indiretto a un sistema o una rete. Un'esposizione potrebbe consentire a un hacker di raccogliere informazioni sensibili in maniera occulta.

CVE servono a standardizzare il modo in cui vengono identificate le vulnerabilità ed esposizioni divulgate; un processo che è molto importante per gli amministratori della sicurezza. Grazie alla standardizzazione, essi potrebbero accedere dettagli tecnici specifici sulle minacce attivi attraverso le fonti di informazioni CVE.

Il database CVE è promosso dal US Department of Homeland Security e US-CERT. L'organizzazione non-profit MITRE CVE mantiene il catalogo e il sito web che è a disposizione del pubblico. MITRE gestisce anche il Programma CVE compatibilità che promuove l'uso di identificatori CVE standard, da parte delle autorità numerazione autorizzati CVE.