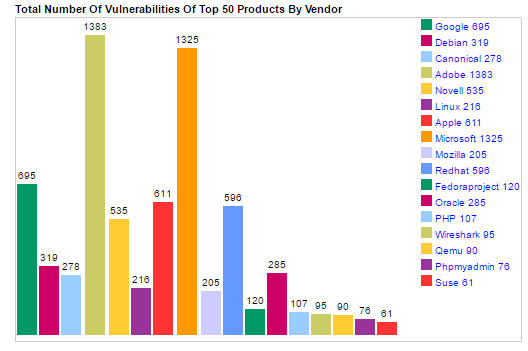

CVE-Details hat eine detaillierte Liste der Top veröffentlicht 50 Produkte und Hersteller vor allem von Schwachstellen betroffen 2016. In Bezug auf die Produkte, die Zusammenstellung wird durch Googles Android geführt, die insgesamt berichtet 523 Schwachstellen. Jedoch, wenn es darum geht, Anbieter, Adobe ist oben auf der Liste mit 1383 berichtete Mängel.

verbunden: CVE-2016-7855 Flash-Bug in Begrenzte Angriffe missbraucht

Die Analyse wird auf Mängel basierend durch die MITRE vorbei Common Vulnerabilities and Exposures Datenbank. Es ist in der Tat eine ganz genaue Daten-Set - die Zahlen zeigen, dass insgesamt 10,098 Schwachstellen wurden nicht bekannt gegeben und zugeordneten Nummern in ganz 2016. Die Nummer kann nur gehen größer, wenn Statistiken aus anderen Datenbanken enthalten sind.

Android wird von der Debian-Linux-Betriebssystem, gefolgt mit 319. Weiter auf der Liste ist Canonical Ubuntu Linux mit 217. Adobe Flash Player ist Vierter, mit 266 gemeldeten Bugs. Zu unserer Überraschung, in diesem Jahr Apples Mac OS X hat einen Patch Last größer als Microsofts Windows 10. Mac OS X wurde behoben 215 Mängel, während Windows- 10 hat gepatcht 172 Schwachstellen. Microsoft Edge-, die wurde als das sicherste Browser beworben, ist an der 19. Position, mit 135 Fragen.

verbunden: CVE-2016-5195, Viel Flaws Feste in Android im Dezember Bulletin

Hier ist die genaue oben 20 Liste, der Rest können Sie CVE-Details Check Seite:

Mehr über CVEs

Im Grunde, a CVE kann als auf einen Katalog von bekannten Sicherheitsbedrohungen bezeichnet werden. Wie der Name sichtbar, die Bedrohungen sind in der Regel in zwei große Kategorien unterteilt:

Sicherheitslücken.

Im Grunde, Schwachstelle ist nur ein Software-Fehler, der ein schlechter Schauspieler ermöglicht, ein System oder Netzwerk durch direkten Zugriff auf sie anzugreifen. Schwachstellen kann ein Angreifer als Super-User oder sogar ein Systemadministrator und die Gewährung von ihm vollen Zugriffsrechten handeln erlauben.

Exposures.

Die Exposition ist ein bisschen anders. Es bietet eine bösartige Schauspieler mit indirekten Zugang zu einem System oder Netzwerk. Eine Belichtungs könnte ein Hacker ermöglichen, vertrauliche Informationen in einer verdeckten Weise ernten.

CVEs dienen die Art und Weise offenbart Schwachstellen und Forderungen zu standardisieren identifiziert; ein Prozess, der Sicherheitsadministratoren ziemlich wichtig ist. Dank der Standardisierung, sie bestimmte technische Details über aktive Bedrohungen durch die CVE Informationsquellen zugreifen können.

Die CVE-Datenbank wird von der US-Heimatschutzministerium und das US-CERT gesponsert. Die Non-Profit-Organisation MITRE pflegt die CVE-Katalog und die Website, die der Öffentlichkeit zugänglich ist,. MITRE verwaltet auch die CVE-Kompatibilität Programm, das die Verwendung von Standard-CVE Identifikatoren fördert durch autorisierte CVE Numbering Behörden.