Outro problema sério foi encontrado alvo CPUs modernas - a Vulnerabilidade Portsmash Side-canal que é semelhante a casos anteriores, como Meltdown. Ao explorar este hackers bugs podem roubar informações dos processos que estão em execução no mesmo núcleo.

CVE-2018-5407: A vulnerabilidade do canal lateral do Portsmash é o exemplo mais recente de um bug de CPU

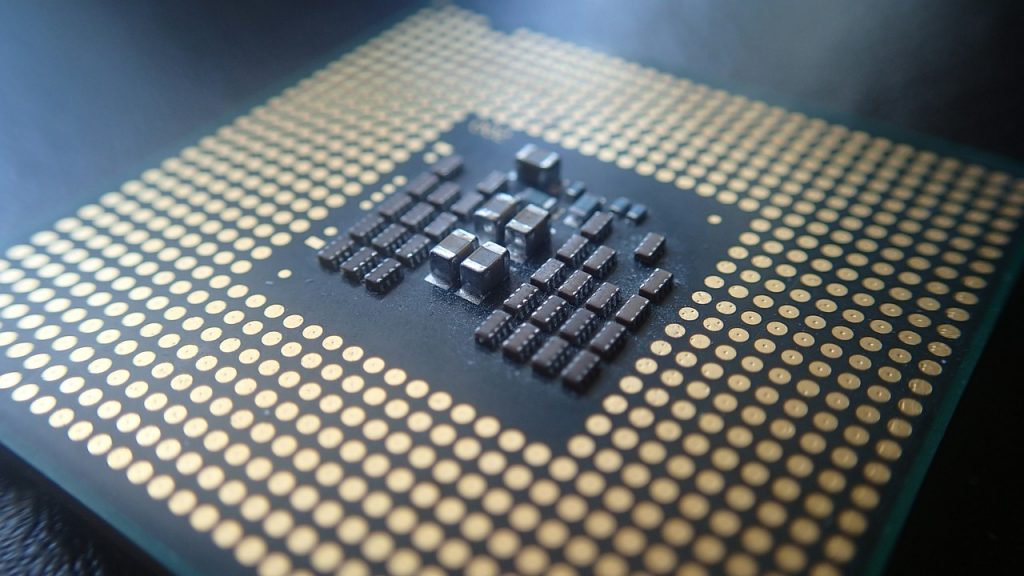

Uma equipe de especialistas em segurança descobriu e apresentou um novo bug que visa especificamente processadores modernos de hyper-threading. Este é o exemplo mais recente de uma vulnerabilidade de canal lateral - um bug crítico na forma como as informações são tratadas pelo processador. Esse tipo de ataque exibe essencialmente uma falha fundamental na maneira como os sistemas são projetados, um exemplo recente é o [wplinkpreview url =”https://sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]Exploit TLBleed. Como consequência da exploração, os operadores mal-intencionados podem roubar informações de processos em execução no mesmo núcleo.

O demonstrado código de prova de conceito mostra como é possível roubar a chave privada durante uma sessão OpenSSL. O problema também é rastreado no CVE-2018-5407 aviso que dá mais detalhes sobre o problema. Os testes mostram que os modelos verificados são Intel Skylake e Kaby Lake no entanto, cada implementação de modelo usando esta abordagem de execução é afetada.

Uma circunstância muito perigosa é o fato de que tais vulnerabilidades de canal lateral podem ser facilmente exploradas via Código malicioso. O único requisito para acessar as informações é ter um processo em execução no mesmo núcleo. Isso é extremamente simples de fazer, pois a maioria das linguagens modernas permite que os aplicativos sejam executados em todos os núcleos por motivos de desempenho. Consequentemente, isso significa que, se não for corrigido, esse bug pode ser usado para sequestrar quaisquer dados, incluindo as chaves de criptografia mencionadas.

Os analistas de segurança também observam que esse problema está relacionado a outra vulnerabilidade rastreada no CVE-2005-0109 onde se lê o seguinte:

Tecnologia Hyper-Threading, como usado no FreeBSD e outros sistemas operacionais que são executados no Intel Pentium e outros processadores, permite que usuários locais usem um thread malicioso para criar canais secretos, monitorar a execução de outros threads, e obter informações confidenciais, como chaves criptográficas, por meio de um ataque de temporização em perdas de cache de memória.

O cronograma de divulgação de eventos relativos à vulnerabilidade do canal lateral do Portsmash é o seguinte:

- 01 outubro 2018: Segurança Intel notificada

- 26 outubro 2018: OpenSL-security notificado

- 26 outubro 2018: CERT-FI notificado

- 26 outubro 2018: Lista de distros notificados oss-security

- 01 novembro 2018: Embargo expirou

Um patch ainda não foi lançado pelos fornecedores. Esperamos vê-los liberados para os fornecedores de placas-mãe, de onde os usuários receberão as notificações necessárias. Para mais informações, leia o anúncio de segurança.