Kryptering er ikke noget slemt. Faktisk, kryptering værktøjer er oprindeligt designet til at være til hjælp, beskyttelse af data og holde det væk fra ondsindede hensigter. Uanset hvor godt det er, kryptering har været i centrum for mange debatter.

Kryptering er ikke noget slemt. Faktisk, kryptering værktøjer er oprindeligt designet til at være til hjælp, beskyttelse af data og holde det væk fra ondsindede hensigter. Uanset hvor godt det er, kryptering har været i centrum for mange debatter.

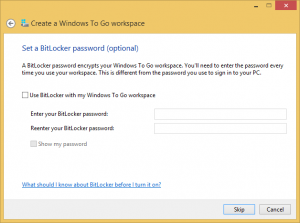

Du vil finde eksperter på begge sider af historien - pro-kryptering og imod det, dvs.. Uanset hvad sandheden er, forskere bør altid finde tid og lyst til at undersøge emnet og give brugerne oplysninger. Et af de seneste undersøgelser, der lægger vægt på kryptering bekymringer BitLocker, Microsofts egen disk kryptering hjælpeprogram. Det er blevet testet i dybden af Ian Haken fra Synopsys, der har afsløret i sin store rapport (offentliggjort på November 12, 2015) at værktøjet let kan omgås.

Dette er, hvordan Haken beretning starter:

Fuld disk kryptering er en defensiv foranstaltning, hvor alle data, der er gemt på en fysisk disk eller volumen er krypteret, derfor beskytte alle data gemt på en indretning såsom gemte adgangskoder, emails, session tokens, og intellektuel ejendomsret (...) BitLocker er Microsofts fuld disk kryptering løsning følger med visse versioner af Windows, først introduceret i 2007. Dette papir beskriver et angreb, der er i stand til at omgå Windows-godkendelse, selv ved tilstedeværelse af BitLocker fuld disk kryptering, og dermed gør det muligt for en hacker at få adgang til en brugers data eller installere software. På systemer foretaget uden om dette angreb derfor alle de beskyttelser, der tilbydes af BitLocker.

BitLocker - Ja eller Nej?

Før BitLocker blev implementeret i Windows, en ondsindet koder kunne ubesværet starte op en levende Linux-system og adgang brugernes filer på harddisken. I dag, BitLocker bør være her for at tilbyde uigennemtrængelig fuld disk kryptering. Men, Synopsys forskeren har løftet sløret for den besværlige, at funktionen BitLocker kan udelades, ingen sofistikerede hacker færdigheder, der kræves.

Hvem er i fare ved Sårbarhed?

Ikke overraskende, enterprise computere er de mest sandsynlige til at lide af et angreb omgåelse BitLocker. Forestil dig følgende scenarie. En hacker tager en bærbar computer fra netværket, domænet kan ikke nås. Computeren trækker derefter til en lokal brugernavn og kodeord gemt i sin cache.

(...) Angrebet at omgå lokal autentifikation og derved besejre BitLocker fulde disk kryptering antager følgende betingelser:

1. BitLocker er aktiveret uden Godkendelse før start, så angriberen er i stand til at starte op på maskinen til login skærmen.

2. Maskinen har tilsluttet et domæne og en autoriseret domænebruger har tidligere logget ind i maskinen.

Hvordan har Haken Udfør Hans Sårbarhed Test?

Han opdagede en måde at erstatte den cachede kodeord (ukendt for angriberen). Det eneste der kræves her, er at oprette en falsk domæneserver identisk med den originale, og oprette en brugerkonto med en adgangskode skabt for længe siden, at iværksætte en politik-baserede ændring af adgangskode.

Er Fejl Fixed?

Microsoft har allerede rettet fejlen, lovende, at der ikke angriberne har udnyttet det i virkeligheden. Fejlen skulle have været lappet med udgivelsen af de sikkerhedsopdateringer i MS15-122 sikkerhedsbulletin. Microsoft har også sagt, at forbigå BitLocker kunne ske, hvis en række særlige begivenheder finder sted.

Ifølge Haken, sårbarheden skyldes det faktum, at ’På det tidspunkt, en hacker at have fysisk kontrol af en klient maskine betød det var allerede helt kompromitteret.’Han tilføjer også, at’når trusselsmodeller ændrer, sikkerheden arkitektur applikationer kan være nødvendigt at nøje revideres sammen med dem.’Word.

Hop til hele rapport af Ian Haken.

Mere at Læs:

Vinduer 10 vs. Vinduer 7

No More Google Chrome på Vista og XP