En ny ransomware blev opdaget på en Healthcare netværk ved Carbon Black sikkerhedseksperter. Den ransomware er døbt Powerware, og det bruger Windows PowerShell til at implementere sin nyttelast. Det spredes via e-mails, der indeholder et Microsoft Word-dokument med en faktura besked inde i det. Aktivering redigering på dokumentet frigiver nyttelasten som et script af kommandoer i PowerShell, således at man undgår at skabe nye filer og dermed, opdagelse.

Trussel Summary

| Navn |

Powerware |

| Type | Ransomware |

| Kort beskrivelse | Den ransomware bruger Windows PowerShell til at implementere sin nyttelast. |

| Symptomer | Brugerens filer er krypteret og ubrugelig. |

| Distributionsmetode | E-mails og vedhæftede filer. |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

| Brugererfaring | Tilmeld dig vores forum at diskutere Powerware. |

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

Hvordan virker Powerware Ransomware Spread?

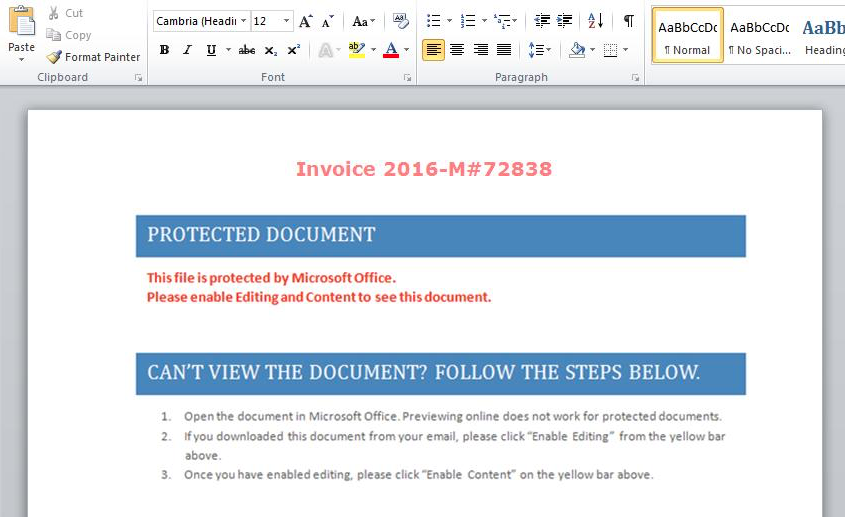

Powerware ransomware spredes gennem e-mails. Disse e-mails er meget velskrevet og indeholder en Microsoft Word dokument som en vedhæftet fil. Måske e-mails, der er skrevet med korrekt grammatik er den væsentligste årsag flere mennesker falder for bedrag, i forhold til andre. Den Microsoft Word dokument indeholder følgende faktura besked:

Image Source: carbonblack.com

Fakturaen vil have dig til at aktivere redigering i Microsoft Word, så nyttelasten kan frigives. Da denne funktion er indbygget som Microsoft Word og PowerShell selv, malwaren undgår påvisning.

Teknisk information om Powerware Ransomware

Det mest unikke ved Powerware er, at det er en fileless ransomware. Vi har set fileless malware før i form af den Poweliks Trojan og en version af Angler Exploit Kit for eksempel.

Fileless, som i opholder sig skjult i hukommelsen og skabe absolut ingen yderligere filer for sin nyttelast, der skal udføres. I stedet, Microsoft Windows PowerShell program bruges til at kryptere filer. Dette sker ved hjælp af makro-kommandoer indlejret i et script, indlæst i PowerShell. Tilfældige numre anvendes som en individuel krypteringsnøgle. Nøglen, sammen med en genereret webadresse for hvor de skal betale løsesummen er begge sendt tilbage til de cyberkriminelle. Disse oplysninger er skrevet i almindelig tekst, så folk med en fuld pakke capture enhed bør være i stand til at få adgang til det og genvinde deres filer.

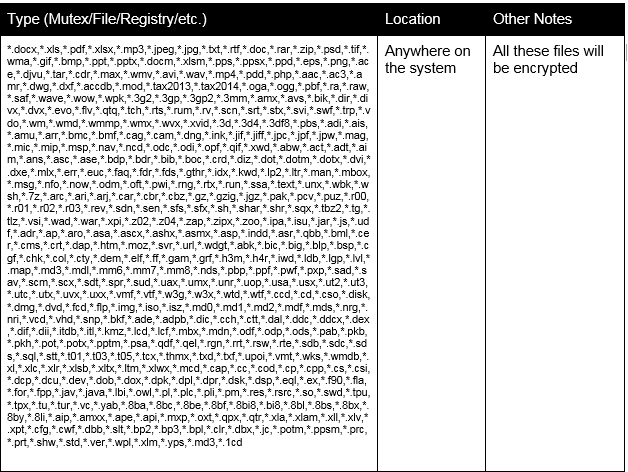

I uheldige tilfælde af kryptering, alle filplaceringerne vil blive scannet grundigt ved den Powerware ransomware. De filer, der kan krypteres er med følgende udvidelser:

Image Source: carbonblack.com

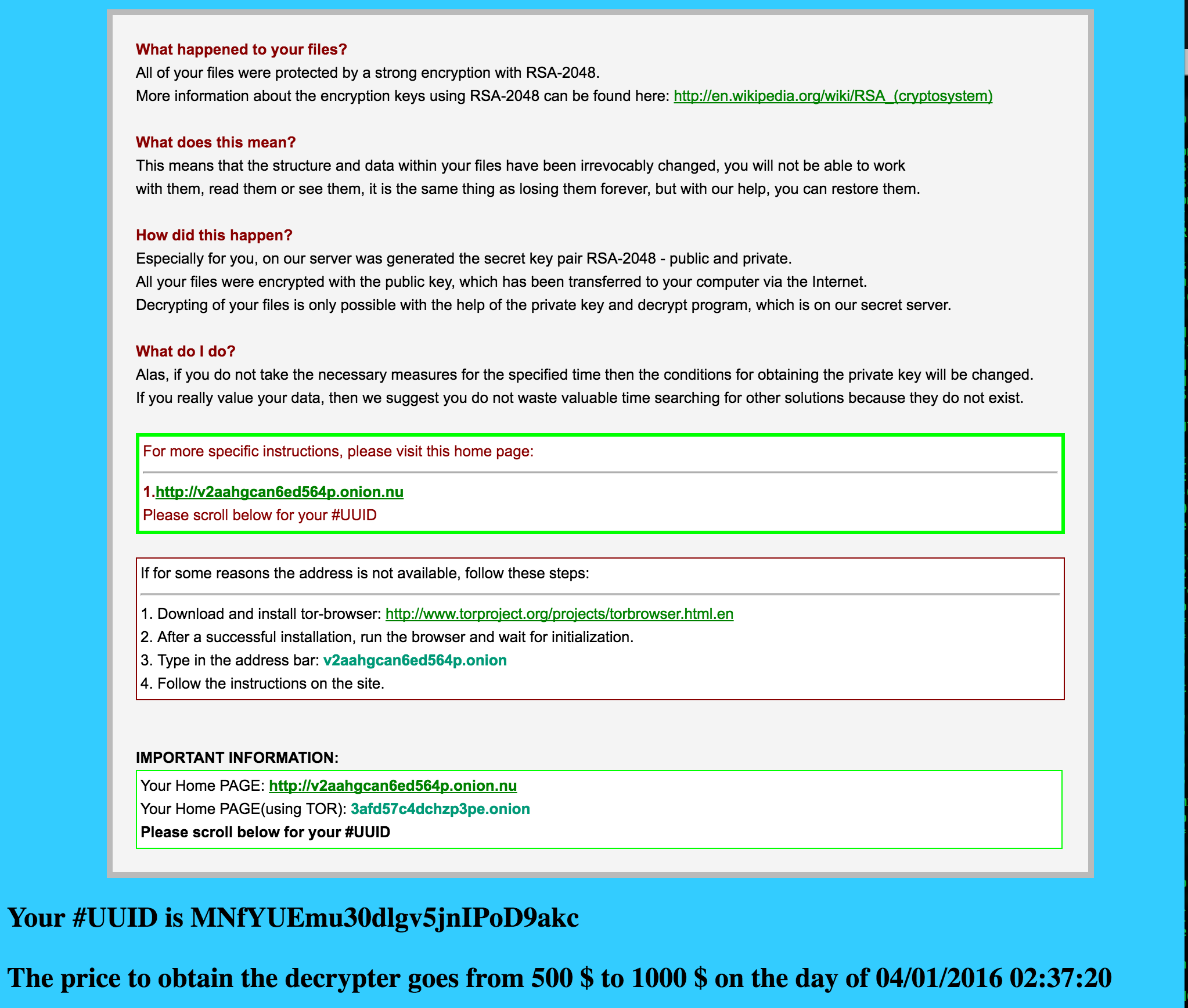

Efter endt kryptering, vil du se vejledningen, der beskriver, hvordan løsesum, der skal betales. Den løsesum notat, først set på CryptoWall 3.0 bruges og ser sådan ud:

Betaler de ransomware beslutningstagere er IKKE rådgivet. Ingen kan garantere, at du vil få dine filer dekrypteret. Pengene vil blive brugt på at skabe mere malware eller andre forbryderiske gerninger.

Undgå Powerware Ransomware inficerer Du

Hvis du er smittet med Powerware ransomware, kommandoerne udføres, og der er ikke noget der skal fjernes. I tilfælde af at du ikke er inficeret, du skal have en anti-malware værktøj installeret som en forebyggende metode. Malware specialister burde have sat de nye definitioner for de kendte Word-dokumenter, der indeholder skadeligt script.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter