Cybersicherheitsforscher haben kürzlich mehr als identifiziert 300 Phishing-Kampagnen zur Erfassung persönlicher und Bankdaten potenzieller Opfer.

Die meisten dieser Betrügereien verwenden Websites, die mit den ursprünglichen identisch sind, gemacht mit authentischen Bildern und Benutzeroberflächen.

Laut Proofpoint, Solche Phishing-Kampagnenvorlagen erleichtern die Erstellung hochwertiger Vorlagen, bösartige Webdomains. Zur Zeit, Diese werden in Phishing-Kampagnen im Zusammenhang mit der COVID-19-Pandemie verwendet. Das Thema könnte sich jedoch in naher Zukunft ändern, in Übereinstimmung mit der nächsten globalen oder lokalen Krise.

Wer wird in diesen hochprofessionellen Phishing-Kampagnen verkörpert??

Organisationen wie die WHO (Weltgesundheitsorganisation), die US-Zentren für Krankheitskontrolle, die IRS, HMRC in Großbritannien, und Gemeinderäte in ganz London.

Wo finden Sie diese Phishing-Vorlagen??

In unterirdischen Foren. Die Vorlagen enthalten auch mehrere Seiten, damit sie noch authentischer aussehen.

Was zielen die Phishing-Seiten ab??

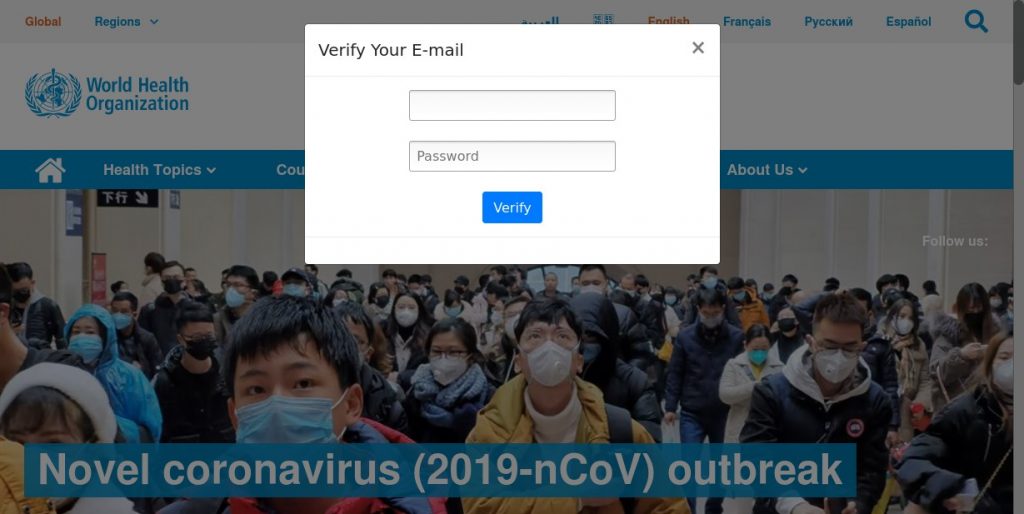

Mehr als die Hälfte der 300+ COVID-19-Phishing-Kampagnen Proofpoint beobachtet seit Januar 2020 konzentrieren sich ausschließlich auf die Erfassung von Benutzeranmeldeinformationen. Hier ist ein Beispiel, das die Professionalität der neuesten Phishing-Kampagnen im Internet veranschaulicht:

Dieses Beispiel, Proofpoint erklärt, ist eine Vorlage, die das Erscheinungsbild der legitimen WHO-Website kopieren soll. Wie sichtbar, Die Website kopiert das WHO-Logo und das Farbschema und soll im Rahmen einer Phishing-Kampagne für Anmeldeinformationen bereitgestellt werden. Hier, Cyberkriminelle zielen darauf ab, den Benutzernamen und das Passwort eines Besuchers zu erhalten. Das böswillige Motiv verbirgt sich hinter dem Zugriff auf Informationen über COVID-19-Sicherheitsmaßnahmen.

Ein weiteres Beispiel repräsentiert perfekt die legitime Site von CDC (die US-Zentren für Krankheitskontrolle). In der Vorlage wird das potenzielle Opfer nach seiner E-Mail-Adresse und seinem Passwort gefragt, um eine Impfstoff-ID zu erhalten. Die modale Box dieses Phishing-Betrugs, in der in diesem Fall nach Anmeldeinformationen gefragt wird, enthält Logos von Microsoft Outlook, Google Google Mail, Microsoft Office 365, Yahoo!, und AOL. Die Liste der enthaltenen E-Mail-Anbieter macht den Betrug zu einer umfassenden Phishing-Vorlage für Web-E-Mail-Anmeldeinformationen, die für dieses Thema verwendet wird, Die Forscher weisen darauf hin,.

Die COVID-19-Pandemie wurde in verschiedenen böswilligen Kampagnen in großem Umfang ausgenutzt, sowohl Phishing als auch Malware. Es gab sogar Fälle, in denen Cyberkriminelle versuchten, Geld von Menschen zu stehlen, die von der Pandemie finanziell betroffen waren. Im April, Die von der aktuellen Pandemie finanziell betroffenen Australier waren tatsächlich betroffen Betrüger, die versuchen, ihre Pensionsfonds zu stehlen. Betrüger riefen kalt an und gaben sich als Vertreter von Organisationen aus, die angeblich dazu beitragen, frühzeitig Zugang zu Pensionsfonds zu erhalten.