iMovie Redirect - Wie es entfernen

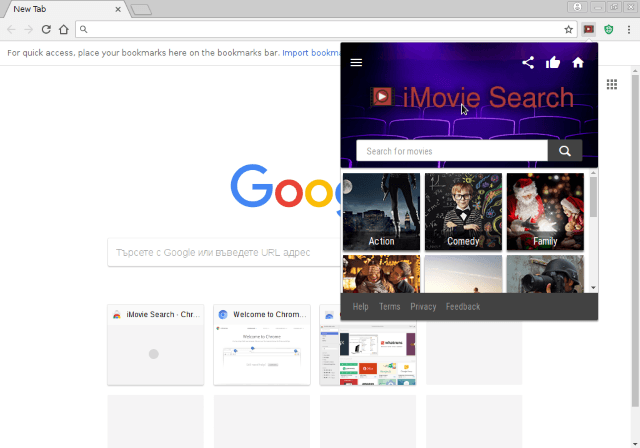

Dieser Artikel soll Ihnen mit der Entfernung von iMovie umleiten aus dem betroffenen PC und Browser helfen. Die iMovie Umleitung ist eine gefährliche Browser-Erweiterung, die mit den meist gängigen Web-Browsern kompatibel ist. Es ist klassifiziert…