Banking Malware wurde auf der Malware-Szene zu einer der größten Bedrohungen entwickeln sich und wandeln, trotz der internationalen, gemeinsame Anstrengungen im Namen der Strafverfolgung und der Cyber-Kriminalität Experten. Ein neuer Bericht veröffentlicht von Dell Sicherer Works Zählern Threat Einheit (CTU) perfekt zeigt das Wachstum der Banken Malware, und insbesondere Bank Botnets.

Banking Malware wurde auf der Malware-Szene zu einer der größten Bedrohungen entwickeln sich und wandeln, trotz der internationalen, gemeinsame Anstrengungen im Namen der Strafverfolgung und der Cyber-Kriminalität Experten. Ein neuer Bericht veröffentlicht von Dell Sicherer Works Zählern Threat Einheit (CTU) perfekt zeigt das Wachstum der Banken Malware, und insbesondere Bank Botnets.

Der Bericht konzentriert sich auf 2015 und liefert detaillierte, in die Tiefe gehende Analyse auf der nahezu einwandfreien Bankenstruktur Botnet, und die Entstehung von Botnet-as-a-Service und mobilen Botnets.

Botnets-as-a-Service und mobilen Botnets in den Markt

Dieses Model (Botnet-as-a-Service) hat gewonnen Popularität in 2015, mit mehr Malware Akteure Subsets ihrer Botnets für andere bösartige Vorgänge wie Vermietung:

- DDoS (Distributed-Denial-of-Service) Anschläge;

- Klickbetrug;

- Crypto Währung Bergbau;

- Gezielte Angriffe.

Außerdem, Mobile Botnets hat auch für eine Reihe von bösartigen Aktivitäten erhöhte Nutzung dargestellt, einschließlich DDoS, Klickbetrug, und Impersonalisierungsattacke. Dennoch, nach der Forschung, die Nachfrage nach dem ‚normalen‘ Botnet-as-a-Kit Service ist immer noch größer, einfach, weil es die Möglichkeit gibt, Cyber-Kriminelle vollständig zu kontrollieren und die Malware-Operation zu überwachen.

Banking Botnets 2015: Alt gegen Neu

Image Source: https://www.secureworks.com

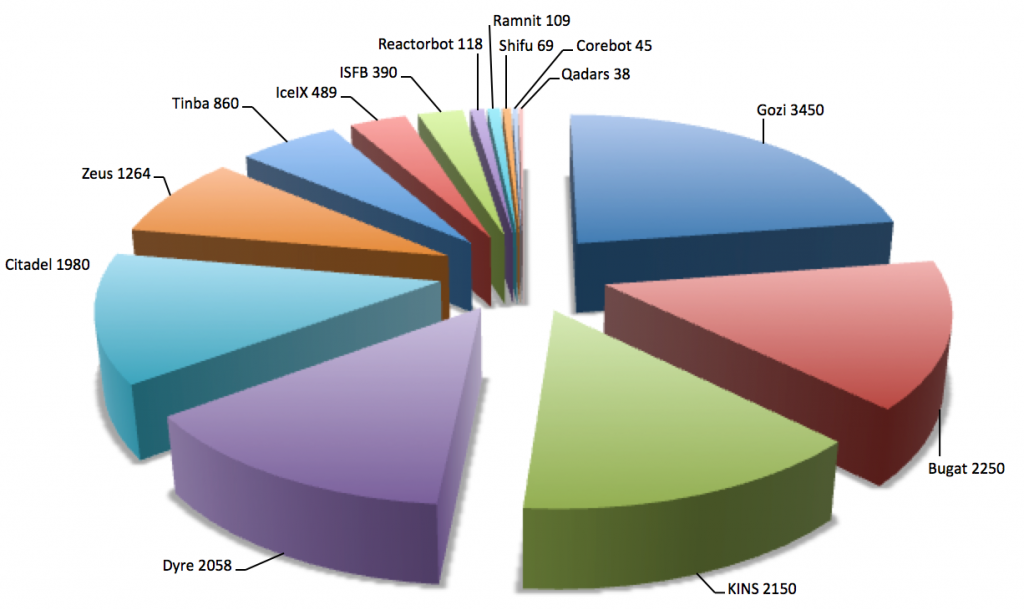

Forscher haben, dass mehrere Botnets beobachtet aus 2014 weiterhin funktionieren. Jedoch, Neuzugänge traten in der Botnetz-Infrastruktur:

- Shifu

- Corebot

- Reactorbot

2015 sah auch eine erhöhte Aktivität von mehreren anderen Botnets wie Qadars, Tinba, Gozi NeverQuest. Über alle, Banken Botnets zeigte beispiellos Aktivität im vergangenen Jahr, mit Ramnit und Bugat Wiedererscheinen, nachdem sie wurden abgehängt in 2014.

Zum Glück, Botnet-Entlade-Operationen nicht stoppen, trotz Cyber-Kriminellen Resilienz. Im vergangenen Jahr erlebte die Zusammenarbeit zwischen Strafverfolgungsbehörden und Anbietern von Sicherheitssoftware erhöht, alle kämpfen Botnets Server und Infrastrukturen zu nutzen. Nur ein Erfolg, jedoch, wurde aufgenommen, und es war der Erfolg Entlade des berüchtigten Dyre, nach russischen Behörden der Büros einer Filmvertriebsgesellschaft Razzia in Moskau.

Banking Botnets 2015: Eigenschaften

Banking Botnets sind in der Regel anspruchsvoll in Struktur und verschiedene Funktionen implementieren. Obwohl Botnets zielen typischerweise bei Finanzinformationen zu erhalten und für finanziellen Gewinn mit kompromittierte Systeme, sie zielen auch persönliche Daten. E-Mail-Anmeldeinformationen werden häufig in Botnetz betriebenen Operationen geerntet. Während 2015, Banken Botnets erreicht einen neuen Höhepunkt; die meisten von ihnen wurden beobachtet Backup Kommando- und Kontrolllösungen über Backup-DGA zu integrieren (Domain-Erzeugungsalgorithmus).

Außerdem, die meisten Botnets nutzen nun kompromittierten Router als Proxy-Server die realen Kommando- und Kontrollserver zu verstecken, nutzen p2p-Netzwerke in der Bypass-Überwachung, und, nicht überraschend, verwenden Tor und I2P zu wider Offenlegung.

Banking Botnets 2015: Ziele

Finanzinstitute und Banken weiterhin ein primäres Ziel für Banken Botnets sein. Jedoch, Kriminelle zeigten Interesse an Corporate Finance und Payroll-Service und Aktienhandel Organisationen, in den entwickelten Regionen mit reichen Bewohner in erster Linie gelegen. Die Forscher beobachteten Malware-Akteure Länder mit schwachen Kontoschutz und Schwierigkeiten bei internationalen Transaktionen Targeting. Interessant, Kriminelle wurden auch in Ländern interessiert, die lokale Störung in Bezug auf Geldwäsche erforderlich. Mit anderen Worten, Primärziele für 2015 waren Bänke und verschiedene Finanzinstitute in der Region Asien-Pazifik, Mittlerer Osten, und Osteuropa.

Banking Botnets Delivering Ransomware

2015 eine interessante Wendung der Ereignisse sah - Banken Botnets beobachtet nur zu liefern, nicht Trojaner Bank sondern auch Ransomware Stücke. Dell CTU Team erklärt die Verschiebung mit dem wachsenden Bedarf der organisierten Cyber-Kriminalität Gruppen, neue Wege zu finden, um Geld von ihren Opfern zu stehlen. Die einfache Erklärung veranschaulicht auch die Intensität in der mobilen Malware und Botnet-as-a-Service.

Werfen Sie einen Blick auf Dell CTU Bericht.