Wenn Sie ein Benutzer von Cisco Adaptive Security Appliances (Stiftung), Sie sollten wahrscheinlich einen Blick auf ihre neuesten Patches. Die Patches adressieren zwei getrennte Fragen, CVE-2016-1385, ein Fehler in dem ASA XML-Parser, und CVE-2016-1379, ein VPN-Block-Speicherfehler Erschöpfungs. Bitte beachten Sie, dass CVE-2016-1385 Kompromisse ASA-Software später als Version 9.0. Die Sicherheitsanfälligkeit kann aus der Ferne ausgenutzt werden.

Mehr über CVE-2016-1385

CVE-2016-1385: Offizielle Beschreibung

Cisco ASA-Software wird von dieser Sicherheitsanfälligkeit betroffen, wenn das System für Internet Key Exchange Version konfiguriert ist, 1 (IKEv1) oder Internet Key Exchange Version 2 (IKEv2) LAN-zu-LAN-VPN oder IKEv1 oder IKEv2 Remote Access VPN mit Layer 2 Tunneling-Protokoll und IPsec (L2TP-IPsec), und der Satz Validate-ICMP-Fehler-Befehl wird in der Kryptokarte konfiguriert. Das Set Validate-ICMP-Fehler Befehl ist nicht standardmäßig konfigurierte.

Cisco sagt auch, dass, wenn der Angreifer Administratorrechten, die Belichtung wird nicht von der Konfiguration abhängen. Wenn der Angreifer hat Zugriff auf eine Sitzung Clientless SSL VPN, die Software zu CVE-2016-1385 anfällig sein, wenn “Clientless SSL VPN-Funktion und Dateizugriff (auch als Durchsuchen Networks bekannt) über Common Internet File System (CIFS) oder FTP ist zulässig“.

Außerdem, alle Cisco Adaptive Security Appliance veröffentlicht werden von CVE-2016-1385 betroffen.

Mehr über CVE-2016-1379

CVE-2016-1379: Offizielle Beschreibung

Eine Schwachstelle in dem IPsec-Code von Cisco Adaptive Security Appliance (ASA) Software ermöglichen könnte ein authentifizierter, Fern Angreifer die Depletion von einem Speicherblock zu veranlassen,, die in einem Denial-of-Service kann das System nicht mehr Verkehr Spedition und führen (DoS) Bedingung.

Mit anderen Worten, Was ist die CVE-2016-1379 Schwachstelle über? Der Fehler ist, aufgrund eines Fehlers bei der Umsetzung von ICMP-Fehler für IPsec-Pakete Handhabungs, Cisco sagt. Wie kann der Fehler genutzt werden? Jedes Mal, wenn ein Angreifer sendet gestaltete Pakete über einen aufgebaute LAN-zu-LA oder Remote Access VPN-Tunnel. Wenn der Angriff erfolgreich ist, der Angreifer aktiviert verfügbare Speicher und Ursache zur Instabilität des Systems verarmen. Das System kann auch von Speditionsverkehr verhindert werden.

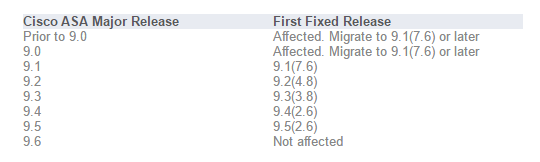

Wie bereits erwähnt, Cisco ASA Software veröffentlicht 9.0 und später sind betroffen von CVE-2016-1379.

Laut Cisco, Folgende Produkte sind betroffen bzw., fest: