Kali Linux ist eines der bekanntesten und am weitesten verbreiteten Linux-Distributionen für Sicherheitstests, digitale Forensik und Penetrationstests. Es hat sich so schnell an Popularität gewonnen, dass es jetzt als ein wesentlicher Bestandteil jeder Sicherheitsexperte wahrgenommen wird (und Hacker) Toolkit.

Kali Linux basiert auf Tradition

Kali Linux basiert auf Debian GNU / Linux, das eine der großen und berühmten Verteilungen der Open-Source-Betriebssystem. Es wird ausdrücklich mit Sicherheitsingenieuren im Verstand errichtet worden - es umfasst mehr als 600 Pakete für Penetrationstests. Es kann leicht ausgeführt werden, eine Live-CD oder USB verwendet oder in virtuellen Maschinen. Einige Sicherheitsexperten sogar spekulieren, dass die wachsende Popularität von Kali Linux kann auf die zahlreichen Amateur-Attacken verbunden werden, dass sie entgegen. Die Verteilung ist sehr einfach zu bedienen, auch von Anfängern und seine große Sammlung von Anwendungen hat die Geächteten dazu beigetragen, eine umfangreiche Sammlung von Hacking Tutorials zu erstellen.

Als Kali Linux von Debian stammt es ermöglicht seinen Nutzern die Vorteile des Advanced Package Tool zu nehmen (GEEIGNET) dass bietet Experten die Möglichkeit, verschiedene Drittanbieter-Repositorys hinzufügen. Sie ermöglichen es den Administratoren ihre eigenen Hosts einzurichten, Spiegel und Gateways und die Software-Installationen verwalten. APT ist eine der beliebtesten Systeme und es von anderen gängigen Distributionen wie Ubuntu verwendet wird.

Die Verteilung kann in verschiedenen Geschmacksrichtungen heruntergeladen werden - es unterstützt sowohl 32 und 64-Bit-Datenverarbeitung, sowie mehrere ARM-Plattformen. Dies macht es möglich, sie mit Bordcomputern zu verwenden, wie zum Beispiel die Raspberry Pi und andere billige Plattformen, auf denen sie laufen können. Wie andere Distributionen können Kali Linux mit verschiedenen grafischen Umgebungen heruntergeladen werden, abhängig von den Ressourcen des Computers oder den Benutzereinstellungen.

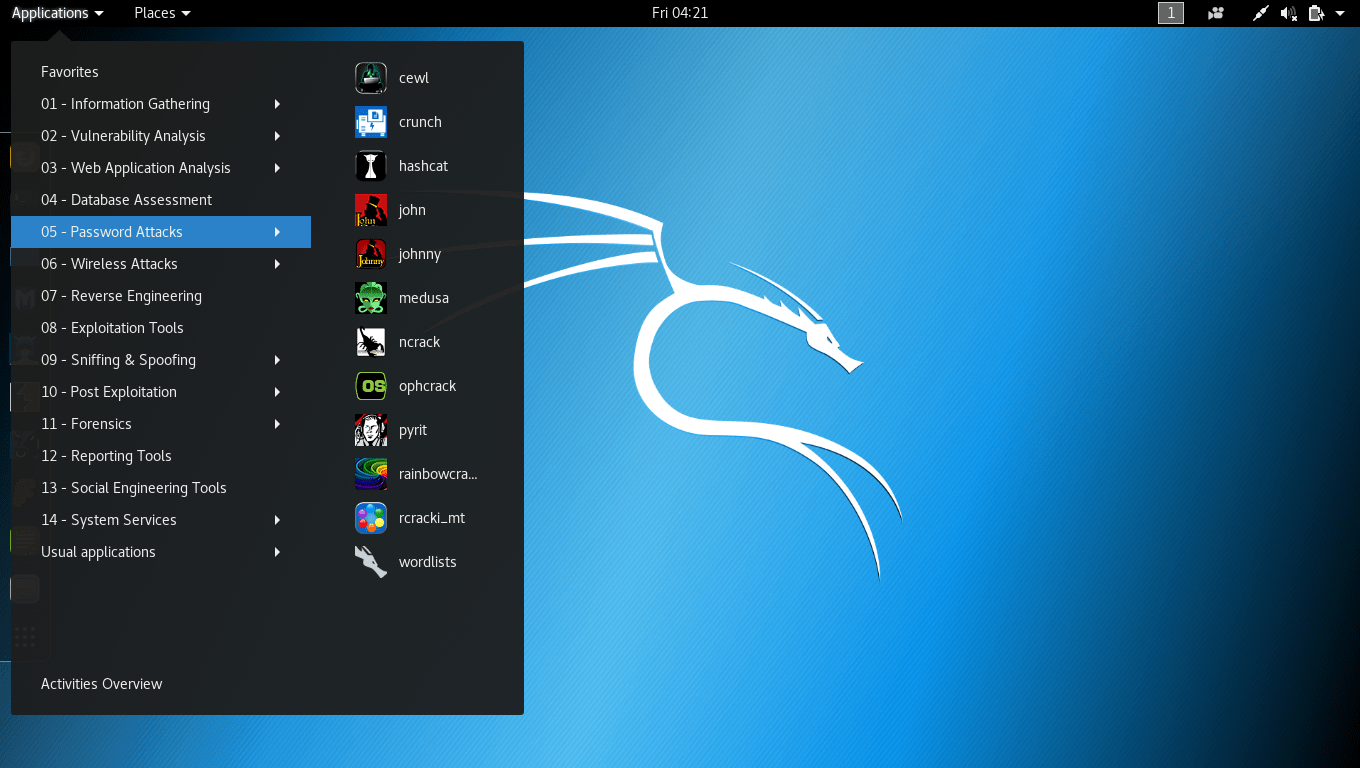

Die Kali Linux Software Collection

Die umfangreiche Liste der Anwendungen und die einfachen Menü Organisationen verwenden hilft, die Sicherheitsexperten schnell und einfach ihre Aktionen ausführen. Kali Linux mit praktisch jeder Penetrationstests und Forensik Datensammelauftrag ist möglich. Beliebte Case-Szenarien umfassen die folgenden:

- Cracking WLAN-Passwörter - Kali Linux enthält die beliebtesten Tools für den Zugang zu geschützten WLAN-Passwörtern mit den drei beliebtestenen Verschlüsselungsmethoden: WEP, WPA und WPA2. Dies kann durch automatisierte Tools durchgeführt werden oder selektiv den Netzwerkverkehr zu erfassen und Cracken des Handshake- und Hashes.

- Network Traffic Analysis - Mit leistungsfähigen Netzwerk-Analyse-Tool Kali Linux kann verwendet werden, um den Verkehr über verschiedene Netzwerkschnittstellen zu analysieren, Verbindungsmethoden und Protokolle. Irgendein “schnüffeln” (lauschen) informieren Sie gerne über welche Websites besucht werden, Formulardaten, Kekse, Passwörter, Kontodaten und Dateien.

- Vulnerability Testing - Beide Computer-Sicherheitsexperten und Hacker können das Array von verfügbaren Tools verwenden, um zu starten Exploits gegen die Ziele. Dies kann in einer automatisierten Art und Weise durch die Einführung von Skripts oder Benutzeroberfläche Programmen durchgeführt werden. Kali Linux enthält die gut Metasploit Framework bekannt, die als eines der besten angesehen wird Hacker und Cyber-Sicherheits-Tool.

- Massen-E-Mail Spam-Kampagnen - Die integrierte Kali Linux-Tools können verwendet werden, um bösartige E-Mail-Kampagnen zu erstellen und zu koordinieren, die Viren oder Ausnutzen von Sicherheitslücken enthalten. Mit den Anwendungen die Kriminellen können Nutzlasten ihrer eigenen Handwerk durch die Wahl, welche Malware enthalten, die Art der nutzen und das Verhalten Strömungs.

- Web-Attacken - Tester des Penetration Toolkits und gesammelte Informationen verwenden kann komplexe und abwechslungsreiche Angriffe auf Web-Sites starten, Server und sogar Netzwerke. Je nach Ziel einige Schritte können nur automatisiert werden, indem die Zieladresse spezifizieren.

- Forensic Data Collection - Kali Linux ermöglicht eine umfangreiche Datensammlung sowohl von lokalen und Netzwerk-Hosts. Digitale Forensik-Experten können beliebige Dateiänderungen mit Detail verfolgen, Computer-Interaktionen. Verschlüsselte Dateien können wiederhergestellt werden Wörterbuch-Attacken, Brute-Force-Angriffe oder andere Methoden. Kali Linux ist besonders geeignet für die digitalen Forensik-Experten. Wenn von einer Live-CD oder USB gebootet können die Benutzer die besondere eingeben “Forensics” Modus, der keine Laufwerke nicht mounten (selbst erkannt Swap-Partitionen). Es ermöglicht ihnen, mit den Computern zu arbeiten, schaffen perfekte Backups (ohne auf irgendwelche Schreiboperationen der Ziel Antriebe zurückzugreifen) und untersuchen die Daten.

- Systemwiederherstellung - Die Verteilung ist auch nützlich für die Diagnose und Behebung von Sicherheitsvorfällen auf lokalen Computern. die integrierten Anwendungen Systemadministratoren verwenden, können kennwortgeschützte Laufwerke und andere falsch konfigurierte Sicherheitsfunktionen Zugang restaurieren.

- Belastbarkeitstest - Kali Linux kann verwendet werden, zu testen, Netzwerke und Server für Leistung und Ressourcennutzung. Es umfasst verschiedene Arten von Anwendungen, die auf die jeweilige Umgebung abgestimmt werden Geldbuße.

Kali Linux ist mehr als eine Remastered Verteilung

Obwohl das Hauptziel der Kali Linux ist das Eindringen der Tatsache, Prüfung, dass es unter den beiden Sicherheitsexperten und Kriminelle populär geworden ist macht es eine wichtige Software zur Überwachung. Statistiken zeigen, dass ist die beliebteste eigenständige sicherheitsorientierten Gnu / Linux-Distribution, derzeit Ranking auf Platz 18 auf dem Distrowatch Website.

Durch eine angepasste Version ihrer Wahl Download, die Computer-Nutzer erwerben eine vollständige Desktop-Umgebung, dass auch einige der wichtigsten Endbenutzer-Anwendungen umfassen. Das Betriebssystem wird von vielen Fachleuten bevorzugt und spezielle Sicherheits Tutorials und Kurse auf Basis von Kali Linux werden von professionellen und akademischen Institutionen angeboten.

Für weitere Informationen besuchen Sie bitte die Projekt der offiziellen Website.

nt schlecht

Ich dachte, es wurde auf das, was wir lernen müssen, bevor KALI Lernen. aber das macht nichts