Dieser Artikel wurde geschaffen, um zu erklären, Was ist der Metamorfo Trojan und wie diese Malware vollständig von Ihrem Computer entfernen.

Dieser Artikel wurde geschaffen, um zu erklären, Was ist der Metamorfo Trojan und wie diese Malware vollständig von Ihrem Computer entfernen.

Der Metamorfo Trojan ist ein neu-Banking-Virus entdeckt, die Kontodaten kapern und manipulieren kann direkt den Browser. Unsere Anleitung zur Entfernung bietet eine detaillierte Erklärung des Bank Trojaner Mechanismen der Operation, sowie Anweisungen auf den infizierten Computer von Infektionen Wiederherstellung.

Threat Zusammenfassung

| Name | Metamorfo |

| Art | Trojanisches Pferd Virus |

| kurze Beschreibung | Schweigend infiziert die Zielmaschinen und die wichtigsten Anwendungen und Systemdienste modifiziert. |

| Symptome | Der Benutzer kann Erfahrung keine Anzeichen einer Infiltration. |

| Verteilungsmethode | Böswillige Web-Links, Schädliche Dateien, Bösartige E-Mails |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen Metamorfo. |

Februar 2020 New Metamofo Trojan Angriffe

Der Metamorfo Trojan hat erneut in einer aktiven Kampagne wieder aufgetaucht, die gegen Nutzer fokussiert ist, die Online-Banking-Dienste verwenden. Das Ziel des Trojaners ist persönliche Informationen zu ernten, einschließlich Anmeldeinformationen für Banken und Kreditkartendaten. Bisher Kampagnen in sie haben in Ländern auf der ganzen Welt ins Leben gerufen worden,, Beispiele sind Die USA, Peru, Kanada, Chile, Spanien, Brasilien, Mexiko und Ecuador.

Die gewählte Methode der Infektion erneut Phishing-E-Mails - die Verbrecher auszusenden Benachrichtigungen fälschen oder andere Arten von Inhalten, dass die Benutzer erwarten könnte. Die Opfer werden inform erhalten, dass sie eine Rechnung erhalten haben, und manipulieren, um die Opfer in das Herunterladen und ein ZIP-Archiv läuft. Wenn es ausgeführt wird, die integrierte Makros wird eine ausführbare Datei ausführen.

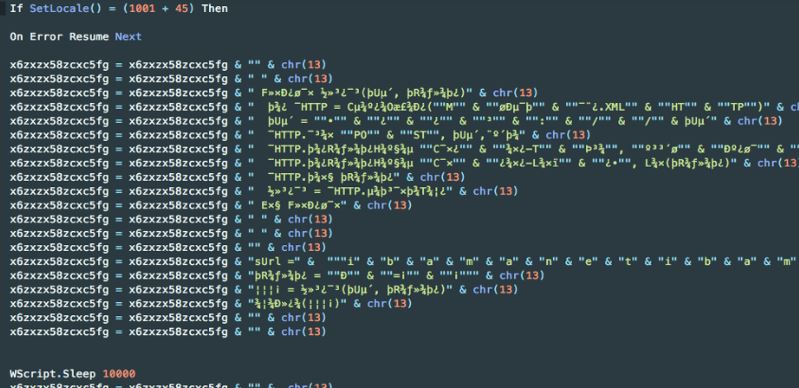

Eines der ersten Module, die nach der Infektion ausgeführt werden hat wird die gestartet Sicherheit Bypass - es wird sich für alle laufenden Prozesse von Sicherheitsanwendungen und Motoren und schließt sie aktiv nach unten. Dies wird getan, um keinen Alarm über die Infektion zu erhöhen. Die Infektion wird durch einen AutoIt Skript getan - eine beliebte Sprache für Aufgaben zu automatisieren und in erster Linie in Microsoft Windows-Computern verwendet. Eine wichtige Operation ist die Deaktivieren der automatischen Ausfüllen von Formularen in Web-Browsern. Dies wird getan, um einen Keylogger zu laufen, die die eingegebenen Daten erwerben und sie an den Hacker-Betreiber hinter der Ransomware schicken.

Nach der vorliegenden Forschung insgesamt 32 Stichworte sind durch den Hauptmotor für potenziell nützliche Informationen überwacht. Sobald einer von ihnen durch die Trojaner-Komponente erkannt wird, wird es über eine sichere Verbindung an den Hacker gesendet werden.

Metamorfo - Wie funktioniert es Infect

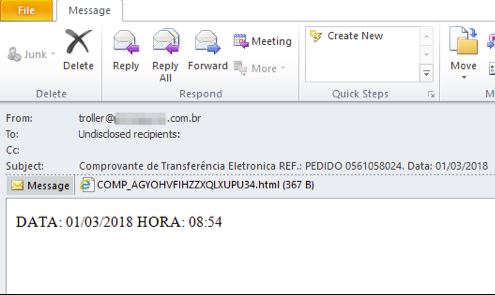

Sicherheitsexperten signalisieren, dass eine neue Bedrohung als Metamorfo Trojan bekannt zu infizieren Computer-Nutzer in Brasilien. Nach den Berichten der primäre Verteilungsmethode ist die Verwendung von SPAM-E-Mails. Üblicherweise enthalten sie Social-Engineering Elemente, die die Empfänger in der Installation die gefährliche Bedrohung coerce. In den meisten Fällen kann es entweder Hyperlinks in den Körperinhalt oder die direkt die Nachrichten. Sie sind auch die häufigsten Träger für Virus-Nutzlasten, zwei der beliebtesten Arten sind die folgenden:

- Infizierte Software Installers - Der gefährliche Code wird in Anwendungen eingebettet, die von vielen Benutzern verwendet werden. Beispiele hierfür sind Büro- und Produktivitätsanwendungen, Kreativität Suiten, Systemprogramme und andere.

- infizierte Dokumente - die gleiche Strategie verwenden die Hacker können den Code in Dokumente unterschiedlicher Typen integrieren: Rich-Text-Dokumente, Tabellen oder Präsentationen. Der Code wird durch die Interaktion mit den integrierten Makros aktiviert (Skripte). Wenn die Dateien eine Meldung Aufforderung geöffnet werden scheint, dass die Ziele fragt die Skripte zu ermöglichen. Ist dies der Infektion erfolgt folgen würde.

Die Analyse zeigt, dass der Hacker ein nicht-traditionelles Szenario erdacht durch ein Crafting böswilliger HTML-Anhang. Es ist so konzipiert, wie eine elektronische Geldtransfer Benachrichtigung suchen. Wenn die Opfer Benutzer mit den Skripten interagieren werden sie zu einer Nutzlast umgeleitet werden, die auf verschiedenen Hosting-Site oder Cloud-Service-Plattformen gehostet werden können,: GitHub, Eine Fahrt, Dropbox, MEGA, Google Drive und andere. Die Sicherheit Analyis zeigt, dass ein Kürzungsdienst verwendet wird, um die redirecet URL zu verstecken. Die Nutzlast selbst ist in einem ZIP-Archiv enthält und enthält eine einzelne ausführbare Datei. Wenn es die Metamorfo Trojaner-Infektion gestartet folgt.

Metamorfo - Weitere Informationen und Analysen

Der Metamorfo Trojan selbst besteht aus vier Elementen:

- car.dat - Ein zufällig generierten Namen Windows-Tool gegeben.

- i4.dt - Ein VBS-Skript, das die gleiche ZIP-Datei herunterlädt.

- Ich würde - eine ID, die für jeden einzelnen Host erzeugt wird,.

- cryptui.dll - Der böswillige Trojan selbst.

Der Metamorfo Trojaner-Infektion Prozess folgt einem mehrstufigen Infektionsmuster. Das erste Modul, das von der Haupt böswilligen Motor gestartet wird, ist die Daten Ernte Komponente. Es kann so konfiguriert werden, um zwei Arten von Informationen kapern:

- Sensible Daten - Es kann direkt verwendet werden, um die Identität des Opfers aussetzen durch Sammeln Zeichenfolgen, die mit ihnen verbunden sind,. Beispiel Strings enthalten den Namen des Opfers, Anschrift, Telefonnummer, Interessen, Lage, Kontodaten oder Passwörter.

- Kampagne Metrics - Die geerntete Informationen werden verwendet, um die Angriffsaktionen zu optimieren. Beispiel entführte Strings umfassen Hardware-Komponenten Informationen und bestimmte Betriebssystem-Sollwerte.

Weitere Updates zu kann die Verwendung von a führen Stealth-Schutz Modul. Es kann verwendet werden, um die Virus-Instanz aus beliebigen Anwendungen zu schützen, die mit der Ausführung stören kann das Virus. Beispiele dafür sind Anti-Viren-Programme, Sandbox-Umgebungen und Hosts für virtuelle Maschinen. Dieses Modul ist auch verantwortlich für die Unterdrücken jedes System-Monitoring-Anwendung und Dienstleistungen einschließlich der folgenden:

- Msconfig.exe (Systemkonfigurationswerkzeug)

- taskmgr.exe (Task-Manager)

- Regedit.exe (Windows Registry Editor)

- CCleaner64.exe (CCleaner Anwendungsinstanz)

- Itauaplicativo.exe

Die Gefahr wird in einer Art und Weise konfiguriert stealth, versucht, sich zu maskieren. Es ist so konfiguriert, kleine Datei druckt zu lassen, die ein gemeinsames Zeichen der regelmäßigen Systemdienste ist. Wenn Metamorfo Trojan ordnungsgemäß an das System und seine Virus-Engine eingesetzt worden begann es mit den eingebauten Befehlen beginnen wird. Der Trojaner startet das Betriebssystem anzuschließen und die vom Benutzer installierten Software auf Anzeichen von Internet-Banking-Dienstleistungen oder Austauschplattformen suchen. Dies bedeutet, dass die Entwickler hinter der Bedrohung Code entwickelt haben, die mit den meisten gängigen Browsern kompatibel gemacht wird: Mozilla Firefox, Google Chrome, Internet Explorer, Safari, Opera und Microsoft Edge. Der Zugang zu ihnen ermöglicht, dass die kriminellen Betreiber lesen und schreiben gespeicherten Daten wie die folgenden: Kekse, Geschichte, Lesezeichen, Einstellungen und gespeicherten Kontodaten.

Das Virus wird dann als ein einrichten persistent Bedrohung was bedeutet, dass es automatisch bei jedem Start des Computers starten. Der Trojaner kann die Möglichkeit entfernen, in denen einzutreten Boot-Recovery-Menü In den Benutzer daran zu hindern, aus dem Versuch, ihn manuell zu entfernen,. Um alles noch schlimmer machen kann der Motor auch Schatten-Volume-Kopien löschen von Daten, die für die Opfer als wichtig erachtet wird,. Dies bedeutet, dass der einzige Weg, kann es gestellt werden ist ein Qualitätsdatenrettungs-Tool zu verwenden,, siehe unsere Anweisungen für weitere Hinweise.

Der bösartige Engine kann verschiedene Änderungen an der machen Windows-Registrierung. Wenn sie alle vom Benutzer installierten Anwendungen der Benutzer beeinträchtigen können nicht in der Lage sein, bestimmte Funktionen und Dienste starten. Wenn das Betriebssystem die gesamte Systemleistung beeinträchtigt wird, kann leiden.

A Überwachungsmodul aktiviert, die das Opfer Benutzer Aktionen und Aufzeichnungen Screenshots im JPEG-Format aufzuzeichnen beginnt, die an einer vordefinierten Stelle gespeichert werden.

Eine der wichtigsten Funktionen des Metamorfo Trojan ist die Netzwerkverbindung. Es wird verwendet, um einen vordefinierten Hacker gesteuerten Server zu verbinden. Es wurden mehrere Versionen gegeben, die verschiedene Adressen verfügen, Bisher wurden folgende identifiziert wurden:

80[.]211.140[.]235

87[.]98.146[.]34

212[.]237.46[.]6

185[.]43.209[.]182

Die Analysten konnten einige der Befehle sammeln, die von den Hacker-Operatoren verwendet werden:

- OK Ruft eine Liste der installierten Bankensoftware -.

- KLINGELN - Es wird von den Kommando- und Kontrollserver geschickt, um die Verbindung aufrecht zu erhalten. A PONG Antwort erwartet.

- dellLemb Löscht die vordefinierten Registrierungseinträge -.

- ExecProgram - Führt ein Zielprogramm auf dem kompromittierten Host.

- EXITEWINDOWS - Beendet den aktuellen Betrieb.

- NOVOLEMBRETE - Erstellt einen vordefinierten Eintrag Registrierung, die voreingestellte Daten gespeichert werden.

Da die Analyse über die gesammelten Proben geschaut hat entdeckten die Experten, dass es bestimmte erweiterte Stealth-Funktionen in die späteren Stämme gebaut sind. In ihnen enthält die Metamorfo Trojan ein berechtigtes Produkt, hergestellt von Microsoft zusammen mit beschädigten DLL-Dateien, die in den Systemspeicher geladen werden,. Es wird verwendet, kritische Dienste kapern, mit dem der Zugriff gewährt eine erweiterte Datenerntebetrieb eingeleitet werden kann.

Der Metamorfo Trojaner kann die angegriffenen Computer scannen für jede Banksoftware. Es wird dann mit einer heruntergeladenen Liste von dem Hacker-kontrollierten Server im Vergleich. Jedes Mal, wenn eine kompatible Anwendung oder ein Browser-Ereignis erkannt wird der Trojaner können die eingegebenen Anmeldeinformationen automatisch kapern.

Beeinflusst Leistungen des Metamorfo Trojan sind beide Online-Banking-Lösungen und (Krypto)Währungsumrechnungen. Zusätzlich zu den Kontodaten einiger Versionen der Malware zu stehlen können alle Transaktionen Formulare ändern angepasst werden und die Empfänger ersetzen Adresse ohne dass der Benutzer dies bemerkt. Dies bedeutet, dass als Ergebnis ihrer Aktion Mittel werden automatisch entführt werden.

Im Moment gibt es mehrere Signaturen, die verwendet werden, um die Gefahr zu beschriften. Die folgenden Kennungen werden mit den gesammelten Proben zugeordnet:

- Generic.Banker.Delf.FBD4F540

- PWS-FCJW!C2CC04BE25F2

- Script.Exploit.Generic.Wuqr

- Spyware ( 005259BA1 )

- TR / Spy.Banker.rxdds

- TROJ_GEN.R011C0OC318

- Trojan-Spy.Metamorfo

- TrojanSpy.Banker!rIQxBOu7TYM

- Virus.Banker.Delf!c

- W32 / PWS.VKJI-4874

Entfernen Metamorfo effektiv aus dem Windows

Um dieses Trojan vollständig loszuwerden, Wir empfehlen Ihnen, die Anweisungen zum Entfernen unter diesem Artikel zu folgen. Sie sind so gemacht, dass sie Ihnen helfen, zu isolieren und löschen Sie anschließend die Metamorfo Trojan entweder manuell oder automatisch. Wenn die manuelle Entfernung darstellt für Sie Schwierigkeiten, Experten raten immer die Entfernung automatisch auf Ihrem PC läuft ein Anti-Malware-Scan über spezifische Software ausführen. Solche Anti-Malware-Programm zielt darauf ab, sicherzustellen, dass die Metamorfo ist voll von Malware-Infektionen Zukunft gegangen und Ihr Windows-Betriebssystem bleibt sicher gegen alle.

Vorbereitung vor Metamorfo Entfernen.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

Schritt 1: Scan für Metamorfo mit SpyHunter Anti-Malware-Tool

Schritt 2: Reinigen Sie alle Register, von Metamorfo auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, von Metamorfo erstellt dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by Metamorfo on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Metamorfo FAQ

What Does Metamorfo Trojan Do?

The Metamorfo Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, like Metamorfo, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can Metamorfo Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can Metamorfo Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

About the Metamorfo Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Metamorfo how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

How did we conduct the research on Metamorfo?

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the Metamorfo threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.