Ein neu entdeckter Malware hat das Interesse der beiden Sicherheitsexperten und Computer-Hacker erfasst. Es ist die Ovidiy Stealer und es wird weiterverkauft unterirdischen Hacker Märkte für einen Preis so niedrig wie genannt 7 US Dollar. Es ist russischer Herkunft und enthält auch einige erweiterte Funktionen. Lesen Sie weiter, um mehr darüber zu erfahren.

Russisch Ovidiy Stealer auf Hacker-Markt beschmutzte

Computer Security-Forscher entdeckten vor kurzem eine neue Malware-Bedrohung, die sich schnell in der Popularität wächst. Es wird Ovidiy Stealer genannt und erscheint russischer Herkunft zu sein. Es ist in erster Linie für eine Gebühr auf die russisch-sprachigen unterirdischen Hacker Gemeinden verteilt. Die Malware wird mit einem der niedrigsten Preisen zugeordnet - Berichte zeigen, dass einige der für Builds verkauft 450 Rubles welche das Äquivalent 7 US Dollar. Je nach Konfiguration der bereitgestellten Ovidiy Stealer kann verfügen auch Stealth-Schutz-Funktionen, die Erkennung von bestimmten Anti-Virus-Produkte verhindern. Sobald die Malware ein lokales oder Firmennetz infiltriert haben, kann es über die erreichbaren Geräte propagieren.

Ähnliche Bedrohungen werden durch einzelne Hacker und kriminelle Kollektiv zu starten Angriffe mit infizierten Wirten häufig entwickelt und verwendet werden,, Botnets und andere Quellen. Die Tatsache, dass der Ovidiy Dieb auf Russisch Foren verteilt wird, bedeutet nicht, dass die Mehrheit der Angriffe aus diesem Land Ursprung. Einer der größten Hacker-U-Bahn-Gemeinden und den Austausch nutzen russischen und wir gehen davon aus, dass Hacker aus der ganzen Welt die Vorteile des bösartigen Codes gehen nehmen.

Der Ovidiy Stealer wurde auf seine zum Verkauf auf einer russische Domain gefunden, die seitdem Abschaltung hat. Die zahlenden Kunden der Malware hatten die Möglichkeit, einen Web-Panel zuzugreifen, die für die Verwaltung der infizierten Hosts über eine einfach zu bedienende grafische Benutzeroberfläche bietet. Einige der wichtigsten Merkmale sind die folgenden Optionen:

- Template-basierte Web-Panel - Die Entwickler des Ovidiy Stealer haben ein Web-Panel-Konfigurationsmodul eingebaut, die die von Spora und anderen berühmten Ransomware Familien ähneln.

- Detaillierte Log-Dateien-Sammlung - Die Malware-Controller sind in der Lage eine detaillierte Liste aller gesammelten Log-Dateien stammen aus dem kompromittierten Rechner anzuzeigen.

- Zusätzliche Module Kauf - Die Entwickler des Werkzeugs ermöglichen, ihren Kunden für zusätzliche Module zu zahlen und Funktionen mit einem gut entwickelten Zahlungssystem. Es verwendet einen Dienst namens “Robokassa” dass unterstützt Kreditkartentransaktionen und andere Dienstleistungen. Der Verkäufer Name steht auf der Liste “Video” ohne weitere Informationen Offenlegung der Identität des Schöpfers enthüllt(s).

- laufende Entwicklung - Die Entwickler hinter der Malware regelmäßig Statistiken veröffentlichen und Informationen über zukünftige Updates zu präsentieren, dass die Bedrohung zahlen kann als eine Art von Investitionen zurückzuführen.

- Kommentare Systems - Ein funktionales Kommentare und Feedback-System implementiert, dass die Kunden des Ovidiy Stealer ermöglicht ihr Feedback über das System zu teilen.

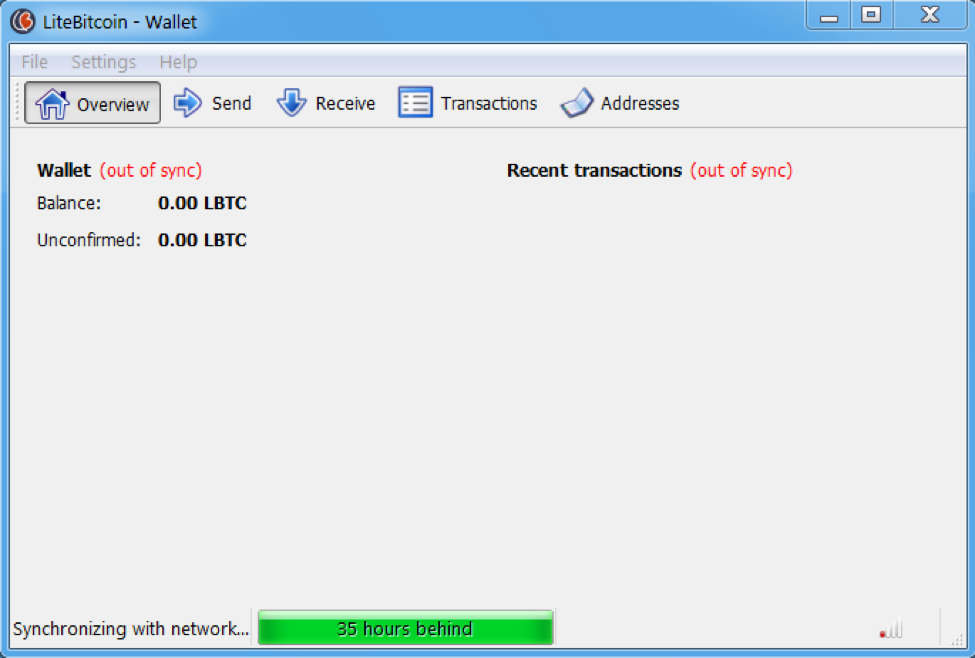

Ovidiy Stealer Poses als Litecoin Wallet

Ready-made Ovidiy Stealer Malware-Stämme mit einigen der am weitesten verbreiteten Verbreitung Taktik in Verbindung gebracht worden. Der Hacker, die den Malware-Kit erworben haben, verwendet verschiedene Methoden, um die angestrebten Ziele zu infizieren. Die gemeldeten Malware-Instanzen wurden als verteilt identifiziert die folgenden Mittel verwendet:

- E-Mail-Spam-Kampagnen - Die Kriminellen können Social-Engineering-Tricks nutzen, um die Computer-Nutzer zu verwirren in sich selbst zu infizieren. Dies wird durch das Anbringen schädliche Dateien erfolgen oder deren Verknüpfung in dem Körper Inhalt.

- Hosted on Download-Sites und P2P-Seiten - Infizierte Nutzlasten und Ovidiy Stealer Malware-Instanzen werden in der Regel auf Hacker gesteuerten Download-Portale gefunden. Die Malware wird auch P2P-Netzwerke wie BitTorrent häufig hochgeladen, wo Piraten Inhalt gefunden.

- infizierte Nutzlasten - Ovidiy Stealer Malware können in Office-Dokumenten und Software-Installer gebündelt werden. Die Kriminellen ändern häufig legitime Installateure, die die Malware in sich enthalten. Je nach Konfiguration können die Benutzer die Infektion deaktivieren, indem Sie eine Checkliste deaktivieren oder klicken “Ich bin nicht einverstanden” in einer Benachrichtigung.

Einer der Gründe, warum die anhaltenden Angriffe sehr gefährlich angesehen werden, ist die Tatsache, dass Ovidiy Stealer viele Computerbenutzer über eine kompromittiert LiteBitcoin Wallet-Software infiziert. Die App stellt als eine legitime Anwendung, die verwendet wird, zu halten und digitale Währungen zu schützen. Die Sicherheits Forscher entdeckten, dass eine der beliebtesten Mechanismen ist die Verwendung von Archiven - die gesammelten Proben zeigen eine “litebitcoin-qt.zip” Datei. Dies wird vermutlich verwendet, um eine QT-basierte Version der Anwendung zu reflektieren.

Andere erfassten Fälle umfassen die folgenden infizierte Software-Bundles:

HideMiner.zip, VkHackTool.zip (eine Fälschung Hacking Tool, das die VKontakte soziale Netzwerk angeblich suppports), World of Tanks 2017.txt.exe (Installationsprogramm für den beliebten “Welt der Panzer” Spiele),

dice_bot.exe, betrügen v5.4.3 2017.exe und Vk.com BulliTl.exe.

Ovidiy Stealer Mechanism of Infection

Mehrere Version des Ovidiy Stealer identifiziert, vermutlich sind sie alle basieren auf dem gleichen Motor und Code. Es ist möglich, dass nur geringfügige Modifikationen der ursprünglichen Quelle zahlreiche Varianten produziert haben. Die Malware wird geschrieben, um den .NET-Framework, das es kompatibel mit allen modernen Versionen von Microsoft Windows macht.

Das Malware folgt ein vorkonfiguriertes Verhaltensmuster, wie durch den verschiedenen Hacker und Kollektiv gerichtet. Die anfängliche Sicherheitsanalyse zeigt, dass alle mit der Bedrohung Verwendung verbundenen erfasst Proben typische Browser-Hijacker Befehlen folgen.

Ovidiy Stealer wirkt sich auf die am häufigsten Internet-bezogenen Anwendungen: Oper, der Filezilla FTP-Client, Google Chrome, Opera und etc. Da die auf einem modularen Ansatz basiert, kann der Hacker zusätzliche Module an die Malware-Engine kauft Unterstützung für weitere Programme hinzufügen. Die Ovidiy Stealer Malware kann auf den installierten Clients und Diensten wesentliche Einstellungen ändern sowie die gespeicherten Kontodaten stehlen, Formulardaten, Geschichte, Lesezeichen und Überwachung des gesamten Benutzer-Interaktion.

Die Ovidiy Stealer-Modul meldet automatisch die infizierten Rechner zu einem Hacker gesteuerte Kommando- und Kontroll (C&C) Server. Die Forscher berichteten, dass dies durch eine Datensitzung folgen, die wichtige Informationen über den infizierten Computer sendet. Der Malware-Engine enthält eine leistungsstarke Sammlung von Informationen Funktion, die die folgenden Daten an den Hacker weiterleitet:

- kompromittiert Anwendungen - Alle infizierten Anwendungen und beeinträchtigter Dienstprogramme, sowie engagierte Änderungen an den Hacker berichtet. Die Daten ermöglichen die Remote-Kriminelle einen Überblick über die Opfer zu haben und ihre Nutzung verschiedenen Programme.

- Geerntete Daten - Ovidiy Stealer können alle gespeicherten Formulardaten auf den infizierten Rechnern extrahieren und nach vorn, wie angewiesen. Dies kann sensible Kontodaten und Passwörter enthalten. Mit dieser Funktion können die Hacker-Betreiber sind in der Lage Identitätsdiebstahl Verbrechen führen.

- Systemdaten - Umfassende Hardware-Informationen werden aus den infizierten Opfer extrahiert. Die gesammelten Daten können von den Hackern verwendet werden, um zu generieren Statistiken über die anfälligsten Hosts und es hilft ihnen, weitere Angriffe zu koordinieren.

Jeder angegriffene Computer wird eine eindeutige ID zugewiesen Infektion dass berechnet wird unter Verwendung der Werte in der Hardware-Scan gesammelten. Die Analyse der erfassten Proben zeigen einige Anzeichen für eine Verwendung von Open-Source-Tools, nämlich die LitehTTP Bot, der verwendet werden kann, die Kontrolle über den infizierten Rechner zu initiieren. Wenn eine Anwendung Anmeldeinformationen aus den betroffenen Anwendungen wird ein Netzwerk gefunden werden Sitzung initiiert, die die sensible Informationen an den Remote-Hacker-kontrollierten Server meldet.

Hat Ihr System durch Malware wie Ovidiy infiziert? Jetzt prüfen.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren