Sicherheitsforscher entdeckten vor kurzem einen merkwürdigen Fall eingeschlossener PDF-Datei in Azure Blob Storage gehostet. Genauer, der Fall beinhaltet den Angreifer Phishing-Formular auf Azure Blob Storage zu speichern, um von einem Microsoft-SSL-Zertifikat gesichert zu werden.

Die eingeschlossene PDF ist mit einem Büro verbunden 365 Phishing-Seite in Azure Blob Storage gehostet, und deshalb, es hat ein Microsoft-Domäne ausgestellt und SSL-Zertifikat, Netskope Forscher entdeckt.

Es sollte beachtet werden, dass die Kombination der Microsoft-Domäne, Zertifikat, und Inhalt dieses Phishing Schema macht besonders überzeugend und schwer zu erkennen. Während ihrer Analyse, die Forscher identifiziert ähnliche Phishing-Sites in Azure Blob Speicher gehostet.

Die Azure Blob Phishing Angriff Erklärt

Wie in jedem Phishing-Szenario, die bösartigen PDF sind die Opfer als E-Mail-Anhänge geliefert. Diese werden auf intelligente Weise in Handarbeit, enthalten legitime Inhalte aus legitimen Quellen.

“In diesem Fall, das Dokument angekommen ursprünglich in einer E-Mail und wurde in Google Drive gespeichert, wo Netskope Erweiterte Bedrohungsschutz erfasst, um die Datei und potenziellen Credential Verlust oder Fanout verhindert“, die Forscher bekannt.

Die Analyse der PDF

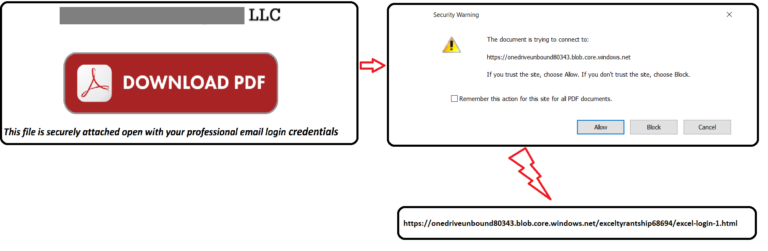

Die PDF in dieser speziellen Phishing-Kampagne verteilt nimmt die Identität eine Rechtspraxis mit Sitz in Denver. Es wurde benannt "Gescannte Dokument ... Bitte Review.pdf". Das PDF hat einen Link, der die aktuelle PDF-Downloads:

Sobald das „Download PDF“ Hyperlink geklickt, das Opfer sieht eine Meldung zu erklären, dass das Dokument an den folgenden Azure Blob Speicher URL zu verbinden versucht, – https://onedriveunbound80343[.]blob.core.windows.net:

Die Phishing-Seite wird in Azure Blob Speichern gehostet, die ein gültiges Microsoft-SSL-Zertifikat ausgestellt und Hosting auf einer Microsoft eigene Domäne versichert. Diese beiden Faktoren machen den Phishing-Versuch recht anspruchsvoll und schwer zu erkennen. Wie die Forscher darauf hingewiesen,, "Sehen Sie eine Microsoft-Domäne und ein Microsoft-ausgestellten SSL-Zertifikat, auf einer Website für Office fragen 365 Anmeldeinformationen sind ziemlich starke Hinweise darauf, dass die Website legitim ist,, und genug sind, um wahrscheinlich einen Benutzer dazu verleiten, ihre Anmeldeinformationen eingeben".

Sobald der Benutzer klickt, sein Beglaubigungsschreiben an diesem Ort hochgeladen: https://searchurl[.]Bid / livelogins2017 / finish40.php. Dann, wird der Benutzer auf eine andere Phishing-Seite in Blob Speicher gehostet umgeleitet.

Später, der Benutzer wird durch eine Reihe gehen Umleitungen an mehrere Zielseiten posieren auf das geschützte Dokument zum Download. Schließlich, der Benutzer wird schließlich auf eine Microsoft-Seite umgeleitet, aber kein Dokument auf dem Computer des Opfers heruntergeladen. Da das Dokument nicht heruntergeladen, könnte das Opfer erneut versuchen, die Anmeldeinformationen oder geben Sie Anmeldeinformationen auf ein anderes Konto im Zusammenhang mit neu zu validieren.

Um dem entgegenzuwirken solche Phishing-Angreifer, die Forscher Empfehlung prüft immer die Domäne des Link, und:

Kennen Sie die Domänen der Regel verwendet, wenn Sie auf sensible Dienste anmelden. Zusätzlich, fähig sein gemeinsamen Objektspeicher-Domänen zu identifizieren,, wie beispielsweise durch Azure BLOB-Speicher verwendet, um diejenigen. Dieses Wissen werden Ihnen helfen, zu unterscheiden zwischen gut gemachten Phishing-Seiten und offiziellen Websites.