ein Cyber-Buch zu lesen klingen mag nicht wie unterhaltsam etwas. Scott Schobers hacked Wieder, jedoch, bewiesen, dass ein Buch ein sehr ernstes Thema abdecken könnte Spaß machen zu lesen. Geschrieben in einem leichten und einfach zu verstehen Stil, Das Buch zeigt, Herr. Schobers eigenen Kollision mit Hackern, und alles, was falsch ist mit dem modernen Bankensystem.

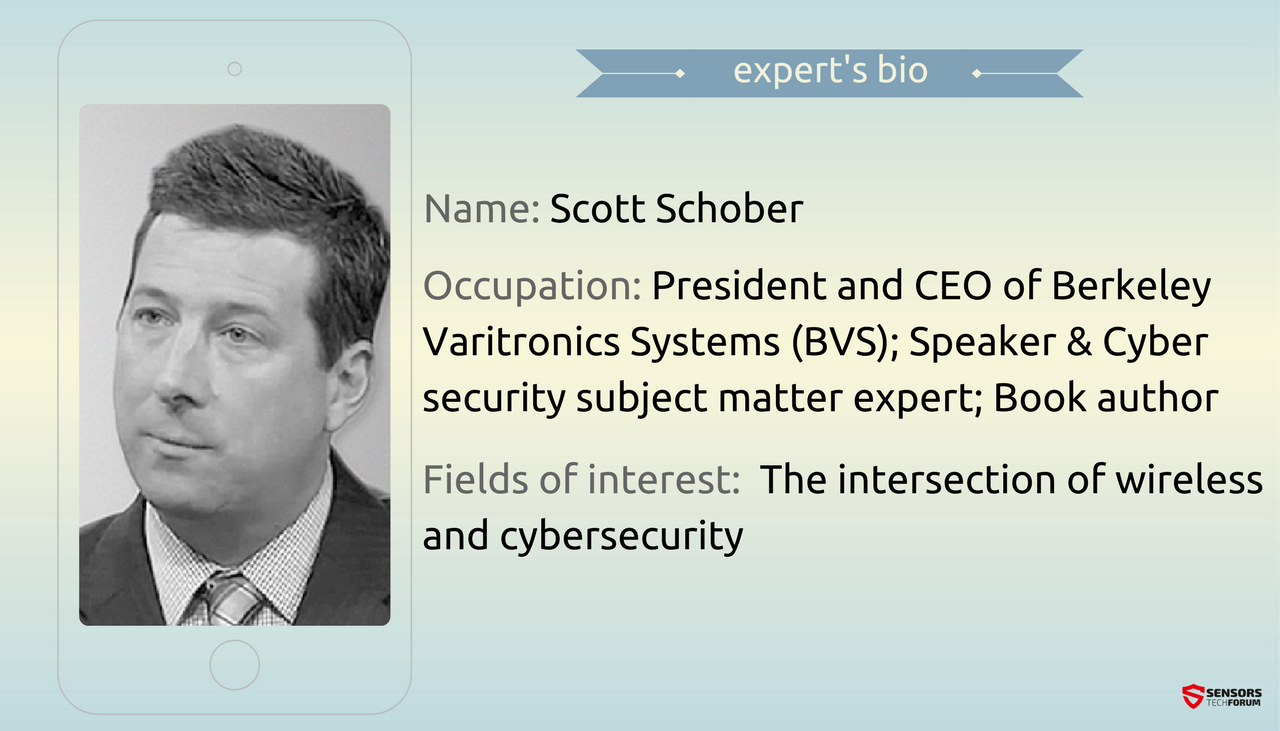

Aber wer ist Scott Schober? Er ist der Präsident und CEO von einem 44-jährigen New Jersey ansässige Firma BVS genannt (Berkeley Varitronics Systeme). Herr. Schober ist auch ein erfahrener Software-Ingenieur, der zellulären Testinstrumente zur Messung entwickelt, Optimierung und Signalabdeckung Plotten, in erster Linie für die anfängliche Zell build-out in den Vereinigten Staaten.

Er ist vor kurzem auf die Entwicklung von Handy-Erkennungs-Tools 'BVS fokussiert, zur Durchsetzung eines "kein Handy Politik" in verschiedenen Märkten einschließlich der Regierung verwendet, Firmen-, Militär-, pädagogisch, Besserungs und Strafverfolgungs.

Scott ist auch ein gefragter Redner und Pädagoge. Holen Sie ihn in dem Interview zu wissen, unten!

STF: Hacked ist wieder die perfekte Lektüre für den durchschnittlichen PC-Benutzer. Sie haben die Konzepte von Sicherheit im Internet in einer subtilen und praktische Art und Weise präsentiert. Haben Sie schon einmal ein Buch betrachtet das Schreiben an den technisch versierten Leser gerichtet?

Herr. Schober: Tatsächlich, die ursprüngliche Manuskript wurde für mehr technisch versierte Leser geschrieben. Aber als ich begann mit Kollegen über das Buch zu sprechen, Freunde und Familie, Ich erkannte, dass sie so viele ihrer eigenen Cyber-Fragen hatten, Probleme und Anliegen. Sie wurden zu einem Publikum, das konnte ich nicht ignorieren. Also, wenn ich nahm das überarbeitete Manuskript meiner Redakteure, Ich wusste, dass wir etwas Großes für die Verbraucher hatte, kleine Unternehmen und sogar einige Experten, die auf Cyber Best Practices gelegentliche refreshers schätzen. Mein Ziel war es nicht nur meine Geschichte und Tortur zu erzählen von gehackt, aber noch wichtiger zu teilen, was ich mit den Lesern gelernt haben so dass sie sich nicht selbst Opfer.

verbunden: Dr. Vesselin Bontchev: Nicht-replizierende Malware hat sich über die Computer-Virus Taken

Ich war auch mehr Zeit damit verbringen, zu definieren unbekannte Begriffe ermutigt, wie ich sie in den Schreibprozess eingeführt. Ich zog alle die ungewohnte 'Cyber' Begriffe zusammen in ein vollständiges Glossar so meine Leser eine praktische Quelle haben eine schnelle Nicht-Techie Definition zu erhalten. Ich habe auch eine Online-Glossar Das ist immer aktualisiert und wurde aufgefordert, zu einer erfolgreichen Cyber-Webseiten sehen, wie CyberSecurityVentures sind mein Glossar auf ihrer Homepage.

Da habe ich eine so große Resonanz auf Hacked Wieder hatte, Ich begann auf einem Follow-up-Buch zu arbeiten vorläufigen Titel 'hacked Wieder – Lessons Learned'. Dieses neue Buch weiter, wo Hacked Wieder sowie Titelgeschichten die Cyber links ab wie apple-vs. das FBI in 2016 dass trat nach meinem Buch bereits zu den Pressen ging. Natürlich Verletzungen wie Ashley Madison, Yahoo, und DNC / Russisch Hacks zusammen mit meiner Analyse sind auch in diesem neuen Buch enthalten.

STF: Organisiert Internet-Kriminalität scheint eine perfekt geölte Maschine zu sein. Gibt es etwas, das wir, die Cyber-Leute, könnte daraus lernen? Ich fragte Cyber-Experte Raef Meeuwisse die gleiche Frage, und er sagte, dass wir aus der Tatsache lernen konnte, dass Cyber-Kriminelle Informationen besser und schneller als legitime Organisationen teilen.

Herr. Schober: Ich stimme mit Raef der Stimmung und das Gefühl, dass wir unsere Erfolge und Misserfolge miteinander lernen müssen, zu teilen, wenn es um Internetsicherheit kommt. Hacker haben es nur richtige Zeit zu bekommen, aber wir müssen es jedes Mal bekommen korrigieren. Die Chancen stehen gegen uns gestapelt, aber wenn wir zusammen weniger Sorgen um zuzugeben, dass wir haben kompromittiert und mehr Zeit damit verbringen, den Austausch von Wissen, wir alle profitieren. Ich nahm vor kurzem die LIFT OFF Cyber-Veranstaltung Herjavec Gruppe. Das einzige, was jeder Sprecher gemeinsam hatten, war die Idee des Teilens Geschichten, Techniken und Daten mit anderen Cyber-Experten unabhängig davon, wie peinlich oder enthüllt aussehen diese Tatsachen auf andere. Wir haben uns überholt technologisch sind aber weit hinter der Sicherung selbst mit und von diesem sehr gleichen Technologie.

Hacker spielen in the Dark Web und teilen Sie Hacker-Tools, Hacking-Tipps, und auch Unterstützung für neue Hacker bieten das Erlernen der Seile. Das Konzept von Kriminellen teilen Techniken könnten auch durch die "guten Jungs" im Kampf gegen die Cyber-Hacker angewendet werden. Der Austausch von Informationen ermöglicht es Unternehmen und Einzelpersonen, die nächste Bedrohung zu antizipieren und zu stoppen Hacker in ihren Tracks proaktiv.

STF: In Ihrem Buch sagen Sie, dass "einer der effektivsten Wege, den sofortigen Zugriff auf wertvolle persönliche und sichere Informationen zu gewinnen, ist durch Passwörter". Wie fühlen Sie sich über Biometrie Passwörter ersetzen? Werden biometrische Kontrollen verschlechtern oder die Sicherheit unseres Lebens verbessern?

Herr. Schober: Ich bin optimistisch, was Biometrie als eine zusätzliche Form der Authentifizierung. Biometrie, wenn sie richtig eingesetzt, gespeichert und verschlüsselt sind extrem sicher. Gerade jetzt sind sie ein zusätzliches Maß an Sicherheit wie eine Art Zwei-Faktor-Authentifizierung. Unternehmen wie Apple und Samsung haben erfolgreich bequem Fingerabdrucksensoren eingeführt. Diese biometrischen Fortschritte sind wirklich nicht sicherer als Passwörter aber da normale Benutzer sind so zögerlich starke Passwörter zu erstellen (wie in dem Fall, dass Ihr Smartphone entsperren) oder Passwörter, die Bequemlichkeit der Biometrie schwerer wiegen als die allgemeine Faulheit oder Unkenntnis der Öffentlichkeit.

Wieder, nichts ist 100% sichern, sondern Biometrie wird auch weiterhin zu fördern und ein höheres Maß an Sicherheit bieten. Es ist wichtig, im Auge zu behalten, dass die Biometrie Abwägungen auch haben. Einige gehen auf große Längen Passwörter von anderen zu verbergen, aber wir gehen um keine Handschuhe tragen unsere Fingerabdrücke zu verhindern, die von Hackern gescannt oder kopiert werden. Die jüngste OPM (Amt für Personalmanagement) Kompromiss der Regierungsangestellten hatten 5.6 Millionen Fingerabdrücke beeinträchtigt. Leider, die Fähigkeit, Fingerabdruckdaten in Zukunft Verstöße in unvermeidlich zu missbrauchen.

STF: “А Computer mit Haftnotizen voller Passwörter verputzt ist ein Plakatwerbung Sicherheitslücken. "Ich mag dieses Zitat aus Ihrem Buch! Haben Sie ein Lieblingszitat oder Cyber-Motto Sie sowohl Ihre persönlichen und geschäftlichen Leben zu führen?

Herr. Schober: Ich mache eine geistige Notiz für Dinge wie Notizen in jedem Büro enthält Passwörter zu überprüfen ich besuchen, und ich ständig diese Sicherheitslücken sind überall zu finden. Ich war auf einem prominenten Radioprogramm ein Cyber-Interview zu tun und auf halbem Weg durch das Interview, Ich warf einen Blick auf den Host-Monitor über und bemerkte, Haftnotizen prominent Remote-Zugriff Passwörter zu ihrem Terminal Anzeige. Nach dem Segment, Ich erwähnte dies an den Gastgeber, der peinlich war, aber dankte mir dies für die Erwähnung, da sie schnell sie weg zog die Seite ihres Monitors. Es ist schwer, ein Passwort zu merken, geschweige denn Dutzende oder mehr Passwörter über mehrere Geräte oder Websites.

Gelegentlich, Ich mag durch alle meine Software-Anwendungen zu gehen und fragen, wann das letzte Mal, dass ich sie verwendet haben. Wenn ich habe es nicht in den letzten Monaten verwendet, Ich lösche sie einfach, da sie nicht mehr von entscheidender Bedeutung sind, um mein Leben oder Arbeit. Und das ist auch ein weniger Passwort merken oder verwalten. Wenn Sie nicht zufrieden mit der Dokumentation und ein kleines Buch von Long / starke Passwörter Perren, Ich empfehle Ihnen dann ein gutes Passwort-Manager bekommen, wie Dashlane.

STF: Was sind Ihre tiefsten Ängste großen Daten und große Datenschutzverletzungen in Bezug auf?

Herr. Schober: Die meisten Leute, die ich gesprochen habe, eine Kreditkarte kompromittiert zu haben oder ihre E-Mails gehackt. Vor kurzem erhielt ich eine Welle von Telefonanrufen und E-Mails für die Unterstützung von Kollegen zu fragen, die Opfer von Ransomware wurde. Ich fürchte, diese Computer und Smartphone-Nutzer zu plagen wird auch weiterhin in 2017. Es gibt proaktive Schritte jeder nehmen kann. Es gibt einige große Software, die nur gültige E-Mails zu ermöglichen, bieten eine Whitelist zu kommen durch. Jeder sollte grundlegende Vorsichtsmaßnahmen ergreifen und einen regelmäßigen Plan der Rücken ups für ihre wichtigen Daten für den Fall, dass sie ein Opfer von Ransomware. Ransomware wird häufiger geworden als ein versehentliches Löschen von Dateien oder Festplattenfehler, so dass die gleichen Vorsichtsmaßnahmen gelten.

Meine größten Ängste sind, wenn Hacker kritische Infrastruktur wie unser Leistungsziel, Wasser, elektrisch, und Abwasser. Wir nehmen diese Grundsysteme für sie gewährt, bis wir den Schalter umlegen und das Licht leuchtet nicht. Hacker, wie Terroristen, wissen das und spielen auf unsere Ängste. Ein großer Teil der kritischen Infrastruktur und Smart-Grid haben Legacy-Systeme vorhanden, die einfach Hacking Ziele sind. Dies kann ein Sicherheits Bonus sein, weil diese älteren Systeme nicht verbunden werden sollten, wurden konstruiert oder ferngesteuert. Es fehlt ihnen die Leichtigkeit der Vernetzung, die auch bedeutet, dass sie mehrere Oberflächen des Angriffs und der Verletzlichkeit fehlt, dass neuere Systeme oft besitzen. Aber die älteren Systeme schließlich Zusammenbruch und wird durch neuere ersetzt werden, so dass es nur noch eine Frage der Zeit, bis die Regierungen und der private Sektor müssen zusammen kommen sicherere Infrastruktur zu schaffen.

STF: Empfohlene Sicherheitsverfahren für den Heimanwender?

Herr. Schober: Brechen Sie vor jeder Hacker physisch in Ihrem Haus halten würde, die meisten würden entscheiden drahtlos Ihr WiFi-Netzwerk zu hacken. Schützen Sie Ihr Heimnetzwerk, indem Sie den Namen Ihres WiFi-Netzwerk zu ändern (auch als SSID bekannt – Service Set Identifier). Verwenden Sie Ihren Familiennamen oder eine beliebige Adressinformationen nicht in dieser SSID, da dies nur ein Job Dieb macht so viel einfacher. Wechseln Sie immer den Standardnamen und Passwort von jedem Router etwas Einzigartiges und sicher. Wenn ein Hacker kennt den Router-Hersteller, sie haben bereits die erste Hack abgeschlossen. Alle Router haben ihre eigene Reihe von bekannten Schwachstellen, die Hacker teilen.

Erstellen Sie immer eine lange, stark, und einzigartiges Passwort für Ihr drahtloses Netzwerk mit einem Minimum an 12 Zeichen mit Großbuchstaben, Kleinbuchstaben, Nummern, und Symbole. Nie wieder verwenden das gleiche Passwort, das Sie für Ihr drahtloses Netzwerk verwenden anderswo. Es wird empfohlen, eine lange und starke Administrator-Passwort zu erstellen Sie Ihre WiFi-Sicherheit zu erhöhen. Lassen Sie den Hersteller Standardeinstellung "ADMIN", das ist eine Einladung für Hacker zu brechen. Deaktivieren Sie alle Remote-Zugriffsfunktionen, wenn Sie absolut sie brauchen. Einige Router ermöglichen diese Funktionen standardmäßig. Hacker wissen, welche Router dies tun. Machst du?

verbunden: Dr. Roman Yampolskiy: AI hat eine enorme Fähigkeit, in allen Bereichen von Interesse zu Hilfe

Viele Leute sagen, sie haben nichts wert Hacking, aber Hacker können mehr als nur langweilige E-Mails, um Familienmitglieder zu stehlen. Sie können Ihre Anmeldedaten für Bankziel, Aktienportfolio, Lebensversicherung, 401k, Steuern, etc. Alle modernen drahtlosen Netzwerken kommen mit mehreren Verschlüsselung in so gebaut es verwenden. WPA2-AES-128-Bit-Level-Verschlüsselung sollte ein Minimum sein.

Ich schlage vor, physisch Platzieren Sie den drahtlosen Router in Richtung der Mitte Ihres Hauses Ihre Abdeckung im Inneren des Hauses und die Minimierung der drahtlosen Fußdruck außerhalb Ihres Hauses zu erhöhen wo Hacker tun, um ihre Hacking. Nicht alle Router sind sicher und neue Schwachstellen Oberfläche, so stellen Sie sicher, Firmware-Update regelmäßig. Einige moderne Router erlauben Sie die automatische Update zu aktivieren, das eine gute Idee ist, wenn Sie nicht geneigt sind, regelmäßig zu aktualisieren. Auch stellen Sie sicher, Ihr Router verfügt über eine integrierte Firewall standardmäßig. Überprüfen Sie jedes Gerät, das Sie mit Ihrem Heimnetzwerk verbinden, um sicherzustellen, sie haben die neuesten Sicherheits-Patches geladen.

STF: Online-Shopping kann tatsächlich unsere persönliche und Bank machen Informationen anfällig für Hacker. Haben Sie Empfehlungen für den aktiven Online-Shopper?

Herr. Schober: NUR auf Websites einkaufen, die "HTTPS" in der URL haben. Das "S" bedeutet, dass Ihre privaten Daten sicher gesendet werden. HTTPS verwendet SSL (oder Secure Socket Layers) was bedeutet, dass Ihre persönlichen Daten werden verschlüsselt und viel sicherer. Aktualisieren Sie regelmäßig Ihren Internet-Browser. Hacker nutzen ältere unsichere Browser für Schwachstellen suchen.

Klicken Sie nicht auf Anhänge in E-Mails, egal wie bequem es ihnen macht. Stattdessen, Geben Sie die Adresse in Ihrem Browser, um sicherzustellen, dass Sie auf die richtige Website-Adresse gehen. Es gibt viele Phishing-Angriffe (vor allem während der Ferien und Einkaufs Jahreszeiten) Einbeziehung von E-Mails von dem, was von legitimen Websites zu sein scheint.

Cyber-Hacker haben kann Software Key-Logger in Ihrem PC installiert Login-Daten zu stehlen Wenn Sie ein Online-Shopper, Ich schlage vor, Sie ein 'Anti-KeyLogger' betrachten. Ich benutze GuardedID für Tastendruck Verschlüsselungssoftware durch Kampftruppe. GuardedID werden jeden Tastendruck verschlüsselt Ihre Daten von Key-Logging-Bedrohungen zu schützen.

Es ist auch eine gute Praxis, haben eine einzelne Kreditkarte, die Sie für das Einkaufen im Internet nutzen nur. sorgfältig überwachen, Ihre Aussage auf einer regelmäßigen Basis jede verdächtige Aktivitäten zu melden.

SensorsTechForum des “Fragen Sie die Experten” Interview-Serie

Wenn Sie ein Cyber-Security-Experte sind und Sie Ihre Erfahrungen mit unserem Publikum zu teilen, Senden Sie uns eine E-Mail an support[bei]sensorstechforum.com. Wir werden gerne mit Ihnen über etwas sprechen Cyber-Sicherheit!