Die SyncCrypt Ransomware ist eine neu identifizierte Bedrohung, die jetzt in einer weltweiten Spam-Angriffswelle verteilt wird. Der Hacker hinter der Bedrohung koordiniert Template-basierte E-Mail-Nachrichten, die Payload-Dateien enthalten, die zu den gefährlichen Infektionen führen.

SyncCrypt Ransomware ist eine neu entdeckte Malware Threat

Die ersten Instanzen der SyncCrypt Ransomware wurden letzte Woche identifiziert (August 2017) und die gefangenen Proben zeigen, dass die Malware ist eine ernsthafte Bedrohung für gefährdete Computer-Nutzer und ihre Maschinen. Nach der Analyse ist dies eine funktionsreiche Ransomware, die entsprechend sowohl System- als auch Anwenderdaten zu verschlüsseln, in der Lage ist auf ein vordefinierte Verhaltensmuster. Die Kriminellen hinter der Malware verwenden Social-Engineering-Tricks, um die Ziele zu manipulieren, dass sie sich mit dem SyncCrypt Ransomware-Code zu infizieren.

Aktuelle Versionen sind so konfiguriert und über einen großen weltweiten Angriff gegen potenzielle Ziele ins Leben gerufen. Die Cyber-Sicherheitsexperten konnten Live-Proben aus den Einbruchsversuchen erhalten, die einen Einblick geben über die aktuellen Ziele des Hacker. Im Moment ist keine Angaben über seine mögliche Codequelle. Es ist sehr wahrscheinlich, dass es von seinen Schöpfern von Grund auf neu entwickelt worden,. Darüber hinaus wird die Identität seiner Macher auch nicht bekannt,, es könnte ein einzelner Hacker oder eine ganze kriminelle kollektiv.

SyncCrypt Ransomware Verteilung Tactics

SyncCrypt Ransomware ist weltweit an Kunden mit mehreren Strategien geliefert. Alle von ihnen sind in einer Weise, dass die Infektion Verhältnis so weit wie möglich zu erhöhen versuchen,. Die Haupt-Taktik im Moment scheint die groß angelegte E-Mail-Angriff Kampagne zu sein. Die derzeitige Welle von Nachrichten verwendet, die als gesendet von staatlichen Institutionen stellen. Die erfassten Proben vortäuschen in mehreren verschiedenen Arten von Dateien gerichtliche Verfügungen verkleidet werden. Die Nachrichten können Text oder aufwendige Körper Inhalte umfassen, die Aufmerksamkeit der beabsichtigten Opfer zu erfassen. In anderen Fällen werden die Dateianhänge dargestellt direkt ohne Text in einem WSF-Format.

Aktive SyncCrypt Infektionen können effektiv nur mit einer leistungsfähigen Anti-Spyware-Lösung entfernt werden, beziehen auf unsere Abführer für eine eingehende Führungs.

Die WSF-Dateien wird von dem Microsoft Windows Script Host verwendet, die eine breite Palette verschiedener Skripte auszuführen Lage ist,. Je nach abgeschickt Stämme die Kriminellen mehrere Infektionstechniken einsetzen können:

- Scripts den schädlichen Code in sich enthält,. Sie sind meist die einfachsten Formen von Viren, die am einfachsten zu erkennen durch Sicherheits-Software sind.

- Skripte, die die Malware von einem Hacker-gesteuerte Website herunterladen.

- Komplexe Infektionsmechanismen, die eine Reihe von Nutzlasten verwenden, die die endgültige Ransomware liefern.

Die aktuelle Angriffskampagne verwendet einen komplexen Infektionsmechanismus, den die endgültige SyncCrypt Ransomware als ein Ergebnis liefert. Die aufgenommenen Samples downloaden ein Bild von einem Hacker-gesteuerte Website, die ein eingebettetes Archiv in einer ZIP-Datei verfügt. Die Datei wird entpackt auf dem lokalen Rechner, die zur SyncCrypt Ransomware führt. Diese komplexe Infektionsweg umgeht effektiv mehrere Anti-Viren-Erkennungsmechanismen. Wenn ein Opfer versucht, eine der Bilddateien zu öffnen, werden sie eine Abdeckung eines Musikalbums sehen - “& Sie haben das Gewicht der Finsternis Entkommen” von Olafur Arnalds.

SyncCrypt Ransominfektionsprozess

Sobald die bösartigen Dateien werden auf die Opfer Computern bereitgestellt die Malware extrahiert wird eine Reihe von Dateien enthüllt - Sync.exe, readme.html und readme.png. Die Bilddatei wird auf die temporären Windows-Ordner unter einer zufällig benannte ZIP-Datei verschoben. Die anderen Dateien werden in einem Unterverzeichnis platziert “Sicherungsclient”. Dies ist ein Hinweis auf beliebte Software, die verwendet werden Backups von der Maschine zu erzeugen,. Die Hacker oft solche Namen verwenden, um die Benutzer zu täuschen, dass sie eine legitime Software auf ihren Computern installiert haben. Die endgültige ausführbare Datei gestartet wird, und dies beginnt die eigentliche SyncCrypt Ransomware Prozess.

Die aufgenommenen Proben mit dem Virus assoziiert folgen den Standardmustern Ransomware Infektion durch einen Verschlüsselungsmotorstart. Es verwendet die leistungsstarke AES-Chiffre, die sowohl Benutzer- und Systemdateien Ziele. Dies erfolgt nach einer integrierten Liste von Ziel Erweiterungen Dateityp. Der Hacker kann es auf den beabsichtigten Zielen konfiguriert Basis. Die aktuellen Proben verarbeitet die folgenden Erweiterungen:

mdb, ACCD, accdr, adp, aber, ARW, Natter, aspx, Sicherungskopie, backupdb, hinter, Schläger, Bucht, vg, bgt, Mischung, bmp, DPW, CDF, cdr, CDR3, CDr4, cdr5, cdr6, cdrw, CDX, Himmel, cfg, Klasse, cls, Config, Kontakt, cpp, Kropf, CRT, CRW, css, csv, d3dbsp, dbx, DCR, dcs, dds, der, dif, diese, doc, docm, docx, Punkt, dotm, dotx, DRF, DRW, dwg, Dxb, dxf, Computer, eml, eps, fdb, FLF, fpx, frm, gif, gPG, Spiel, hbk, HPP, html, Biese, JPE, jpeg, jpg, kdbx, KDC, Taste, Glas, Java, laccdb, Latex, ldf, lit, nehmen, MAPIMAIL, max, Aussichten, CIS, mfw, mlb, MML, MMW, Midi-, Moneywell, Mokka, mpp, Schiff, nml, nrw, oab, odb, Ep, ODF, Antwort, odi, ODM, Antworten, Absatz, odt, otg, oth, OTP, ots, p12, nicht, Hilfe, PBM, PCD, pct, PCX, pdf, pef, pem, pfx, pgm, php, pict, über, Wanderwege, potx, PPAM, ppm, pps, PPSM, ppsx, ppt, pptm, pptx, ppz, prf, psd, ptx, Kneipe, QBW, Qbx, QPW, raf, rtf, Safe, Wochen, sparen, sda, sdc, SDD, obdachlos, Sozialdemokratische Partei, SKP, sql, sqlite, sqlite3, sqlitedb, stc, std, sti, stm, stw, sxc, sxg, sie, sxm, sxw, tex, txt, tif, tiff, vcf, Brieftasche, wb1, wb2, wb3, wcm, wdb, WPD, wps, XLR-, xls, xlsb, xlsm, xlsx, xlam, XLC, xlk, XLM, XLT, reg, RSPT, Profil, djv, djvu, MS11, da, pls, png, PST, xltm, xltx, xlw, xml, r00, 7Reißverschluss, vhd, aes, zugehörig, apk, Bogen, asc, asm, Vermögenswert, awg, Zurück, BKP, brd, bsa, bz2, csh, das, die, dbf, db_journal, ddd, Dock, der, Entwurf, erbsql, erf, EF, fff, FHD, fla, flac, iif, IIQ, indd, Menschen, JNT, Geschichte, lbf, litesql, lzh, LZMA, lzo, LZX, m2ts, m4a, MDF, Mitte, mny, mpa, mPE, mpeg, mpg, mpga, mrw, msg, mvb, Welt, verkauft, NDF, nsh, NVRAM, nxl, nyf, obj, ogg, unter Vorbehalt, p7b, P7M, P7R, p7s, Paket, Seiten, klopfen, bps, PDD, pfr, PNM, Pot, psafe3, PSPIMAGE, pwm, höchste, QBB, QBM, ICBM, QBY, qcow, qcow2, RAM, rar, ras, Ratte, roh, RDB, rgb, rjs, RTX, RVT, RWL, rwz, aber, sch, scm, SD2, sein, shar, shw, sid, sitzen, SITX, skm, SMF, snd, spl, SRW, ssm, sst, STX, svg, alle, swf, nimmt, TBZ, tbz2, tgz, tlz, TXZ, uop, uot, KBE, ustar, vBox, vbs, vcd, vdi, vhdx, vmdk, VMSD, VMX, vmxf, vob, vor, wab, Bündel, wav, Wachs, wbmp, WebM, webp, wks, wma, WP5, wri, WSC, wvx, xpm, xps, xsd, Reißverschluss, Zoo,

Alle betroffenen Dateien werden mit der umbenannten .kk Erweiterung. Die Proben verfügen über eine Ausschlussliste die nicht zulässt Verschlüsselung in bestimmte Ordner. Dies wird getan, um nicht Betriebssystem auszuwirken. Die Ordner sind die folgenden:

- Fenster

- Programme (x86)

- Programme

- Program

- WinNT

- System Volume Information

- \Desktop Readme

- %Recycle.bin

In Abhängigkeit von dem aufgenommenen Beispiel kann der Motor auch löscht alle Schattenvolumen gefunden Kopien. Dies verhindert effektiv die Datenwiederherstellung ohne die Verwendung einer Recovery-Software professionellen.

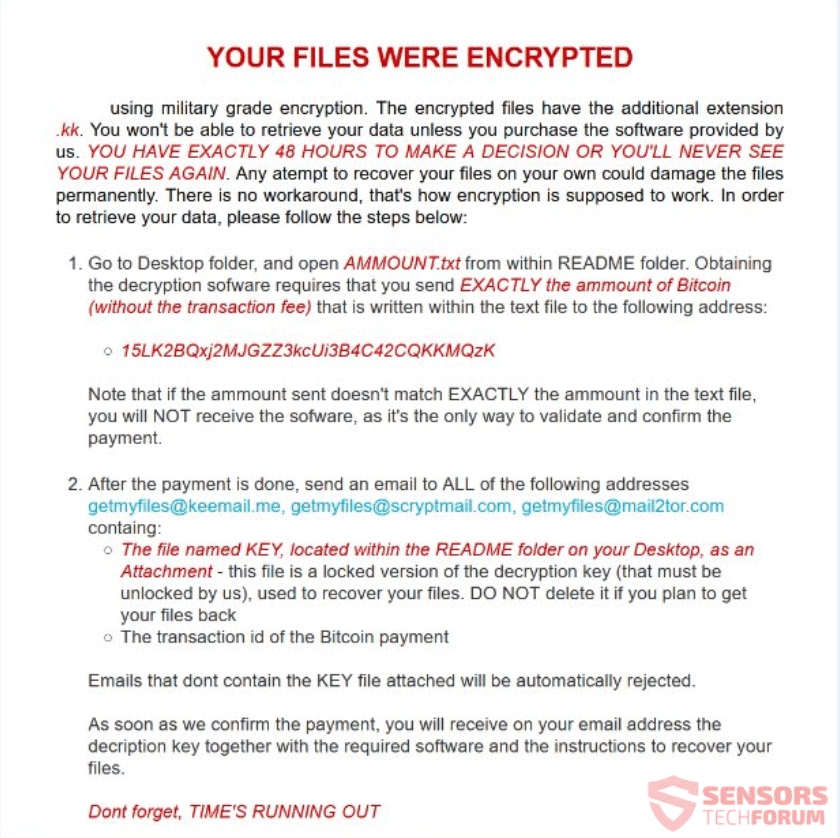

SyncCrypt Ransomware Probe Ransomware Hinweis

Wenn der Verschlüsselungsvorgang abgeschlossen ist ein Ordner mit dem Namen README wird auf dem Desktop des Benutzers erstellt. Es enthält mehrere Dateien, die auf die Infektion in Zusammenhang stehen:

- AMMOUNT.txt - Diese Datei zeigt die Anfrage Ransomware Summe von den Hackern eingestellt.

- Schlüssel - Enthält die Öffentlichkeit durch die Ransomware-Engine verwendet Verschlüsselungsschlüssel.

- readme.html - Diese Datei zeigt die Ransomware Note an die Opfer präsentiert.

- readme.png ‒ Zeigt das Ransomware-Image an.

Die Ransomware Notiz geöffnet danach im Standardbrowser des Benutzers. Es liest die folgende Meldung:

DATEIEN verschlüsselt wurden,

mit militärischer Grad-Verschlüsselung. Die verschlüsselten Dateien haben die zusätzliche Erweiterung .kk. Sie können nicht auf Ihre Daten abrufen, wenn Sie die Software, die von uns zur Verfügung gestellten kaufen. SIE HABEN GENAU 48 STUNDEN eine Entscheidung zu treffen, oder Sie werden DATEIEN nie wieder sehen. Alle atempt Ihre Dateien auf eigene Faust erholen konnte die Dateien dauerhaft schädigen. Es gibt keine Abhilfe, das ist, wie Verschlüsselung soll arbeiten. Um Ihre Daten abzurufen, folgen Sie bitte den nachstehenden Schritten:

1. Zum Desktop-Ordner, und offene AMMOUNT.txt aus Readme-Ordner. die Entschlüsselung sofware Erhalt erfordert, dass Sie genau die ammount von Bitcoin senden (ohne die Transaktionsgebühr) dass innerhalb der Textdatei an die folgende Adresse geschrieben:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Beachten Sie, dass, wenn die ammount die ammount gesendet entspricht nicht exakt in der Textdatei, Sie werden nicht die Sofware erhalten, da es die einzige Möglichkeit ist, um die Zahlung zu bestätigen und bestätigen.

2. Nachdem die Zahlung erfolgt, eine E-Mail an alle der folgenden Adressen senden getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

Die Datei mit dem Namen KEY, in den Readme-Ordnern auf Ihrem Desktop, als eine Anlage - ist diese Datei eine gesperrte Version des Entschlüsselungsschlüssels (das muss von uns freigeschaltet werden), verwendet, um Ihre Dateien wiederherstellen. Lösche es nicht, wenn Sie Ihre Dateien vor, hier wieder zu bekommen

Die Transaktions-ID der Bitcoin Zahlung

E-Mails, die die Schlüsseldatei enthalten nicht angebracht werden automatisch abgelehnt.

Sobald wir die Zahlung bestätigen, Sie wird die decription Taste zusammen mit der erforderlichen Software auf Ihrem E-Mail-Adresse erhalten und die Anweisungen, um Ihre Dateien wiederherstellen.

vergessen Sie nicht,, Zeit läuft OUT

In Abhängigkeit von der erhaltenen Probe kann das Virus auch wählen, wichtige Windows-Registry-Einstellungen zu ändern,. Dies kann zu einer Stabilität oder Performance-Problemen führen oder die Ausführung bestimmter Anwendungen verbieten. Erweiterte Malware wie die SyncCrypt Ransomware kann auch Anti-Viren-Produkte deaktivieren.

Wir raten alle Benutzer ein hochwertiges Anti-Spyware-Tool zu verwenden, effektiv für SyncCrypt Infektionen zu scannen und gefundene Instanzen mit wenigen Mausklicks entfernen.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren