Der Artikel wird Ihnen helfen, zu entfernen Weknow.ac völlig. Folgen Sie den Browser-Hijacker Entfernen Anweisungen am Ende des Artikels genannt.

Die Weknow.ac Umleitung ist eine Browser-Erweiterung, die für die Entführer Zwecke verwendet werden können. Interaktion mit ihm können gehören, persönliche Daten an die Opfer kapern. Unser eingehender Artikel untersucht einige der Gefahren, die mit ihrer Präsenz im Zusammenhang auf infizierten Wirten.

Threat Zusammenfassung

| Name | Weknow.ac umleiten |

| Art | Browser Hijacker, PUP |

| kurze Beschreibung | Die Entführer Umleitung kann die Homepage ändern, Suchmaschine und neue Tab auf jeder Browser-Anwendung Sie installiert haben. |

| Symptome | Die Homepage, neuer Tab und Suchmaschine von allen Browsern zu Weknow.ac eingeschaltet. Sie werden umgeleitet und gesponserten Inhalt sehen konnte. |

| Verteilungsmethode | Freeware-Installationen, gebündelte Pakete |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

| Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen Weknow.ac Umleitung. |

Weknow.ac Redirect - Februar 2020 Update

Ein Mac-User hatten folgenden Bericht zu erstatten Apple-Gemeinschaft Foren bezüglich:

Reuben_Hood

Benutzerlevel: Ebene 1

(53 Punkte)

Apple-MusicSpeciality Niveau von zehn: 0

Frage: Q:

Entfernen “weknow.ac” Malware in Chrome?iMac (Retina 5K, 27-Zoll, Spät 2015), 3.3 GHz Intel Core i5, 16 GB 1867 MHz DDR3, 1.7 TB frei - Running High Sierra 10.13.6 (17G65). Aus einer Vielzahl von Gründen, Chrome ist mein Standard-Browser, und Google ist meine Standard-Suchmaschine und Homepage. Während des Surfens 2 Tage mit Chrome vor, Ich machte den idiotischen Fehler Klick auf einen Download-Popup-Flash und sofort Anzeichen einer Infektion durch diese Malware bemerkt. Der Haupt nur spürbare Effekt ist, dass meine Homepage, Registerkarte Option, und Suchmaschinen im Chrome-Browser jetzt standardmäßig auf diesem fremden “weknow.ac” Suchmaschine, die Ergebnisse werden sehr verschieden von Google. Ich habe versucht, drei lange Telefon Fehlerbehebung Sitzungen mit Apple-Hilfe, einschließlich das Herunterladen und das Scannen mit Malwarebytes, das las meinen Computer als “sauber.” Auch andere Abhilfemaßnahmen verfolgt Ich habe in anderen Websites vorgeschlagen gesehen. (Zwar gibt es nur wenige, dass viel spezifisch mit Chrome auf dem Mac.) Uninstalled Chrome-Anwendung, einschließlich Wegwerfen alle seine Unterstützung Ordner von Bibliothek. Jedoch, der Bug hält noch kommt zurück. Die “gut” Nachricht ist, dass Safari (bisher) zeigt kein Zeichen des Befalls - so ich das als meinen einzigen Browser bin mit. Jedoch, Ich will nicht meine (noch relativ neu) iMac geht durch den Rest seines Lebens mit diesen fremden Wesen in seinen Innereien tickt. Kann mir jemand eine dauerhaftere Lösung für mein Problem hier empfehlen? Gibt es ein Drittanbieter-Malware-Entfernung Produkt, das sowohl effektiv und vertrauenswürdig ist? Vielen Dank im Voraus für jede Hilfe.

Der Browser-Hijacker wurde wichtige Parameter in allen gängigen Web-Browser ändern gefunden. Im Fall von Google Chrome wird es die Politik des Programms ändern, die regelt, wie der Browser arbeitet. Im Moment ist es eine weit verbreitete Kampagne Targeting vor allem Mac-Nutzer und speziell auf den Browser, die die meisten von ihnen benutzt werden - Safari und Google Chrome. Die Angreifer sind Infizieren der Opfer Nutzer vor allem über gefälschtes Adobe Flash-Updates. Der Mechanismus ist die üblichen - gefälschten Download-Seiten, ad Umleitungen und andere Art von Web-Inhalten, die auf die schädlichen Dateien verknüpft.

Als einer der beliebtesten Browser-Hijacker in den letzten Monaten die WeKnow.Ac werden alle gängigen Methoden verwenden, um so viele Nutzer wie möglich zu infizieren. Im Fall von Safari die Entführer werden die Systemeinstellungen, um die Echtzeit-Motoren von einigen Anti-Malware-Tools zu blockieren von der Festsetzung es ändern automatisch.

Weknow.ac - Verteilungsmethoden

Weknow.ac ist ein Browser Redirect-Code, verschiedene Taktiken installiert werden kann unter Verwendung von. Eine der wichtigsten Methoden, die von Computer-Hackern verwendet wird, ist die Verwendung von schädliche E-Mails. Sie nutzen soziale Taktik Technik, die Web-Elemente aus legitimen Websites und Web-Service nutzen genommen. Die Benutzer können sie für legitime Mitteilungen verwechseln, Kennwort Erinnerungen und andere Materialien, die von ihnen gesendet werden können,. Der Redirect-Code kann Code oder Links verfügen, die zur Weknow.ac umleiten Infektion führen kann.

Der Code Weknow.ac Umleitung kann auch verteilt werden, unter Verwendung von infizierten Nutzlastträger, gibt es zwei Haupttypen:

- infizierte Dokumente - Der Hacker hinter der Bedrohung einbetten bösartigen Skripte in Dokumenten verschiedenen Typen: Präsentationen, Rich-Text-Dokumente, Datenbanken und Tabellen. Sobald sie von den Opfern eine Benachrichtigungsaufforderung geöffnet wird hervorgebracht, die sie das integrierte in Skripte auszuführen, fragen (Makros). Dies wird die Virusinfektion Sequenz auslösen.

- Anwendung Installateure - Die Weknow.ac Code umleiten kann in Anwendung Installateure mit einem ähnlichen Verfahren eingebettet werden. Sie werden, indem man die legitimen Installateure von den offiziellen Anbieter-Websites mit dem Redirect-Code gemacht. Die Betreiber zielen in der Regel beliebte Wahl unter den Endanwendern wie System-Utilities, Kreativität Suiten und Produktivitäts-Tools.

Eine der wirksamsten Methoden stützen sich auf die Einbeziehung des Weknow.ac Code umleiten in Browser-Hijacker. Sie sind gefälschte Browser-Plugins, die auf der offiziellen Web-Browser-Repositories und anderen Download-Sites beworben werden. Sie verfügen über eine ausführliche Beschreibung, die Benutzer neue Funktionalität hinaus verspricht. Die Betreiber können auch gefälschte User-Bewertungen und Entwickler-Anmeldeinformationen verwenden.

Infektionen können auch von der Verwendung kommen File-Sharing-Netzwerke wie BitTorrent. Viele der gemeldeten Opfer Techniker sind wahrscheinlich durch eine Datei infiziert als eine aufwirft Adobe Flash Player Update.

Weknow.ac - Detaillierte Beschreibung

Die Weknow.ac Browser Umleitung folgt die typischen Mustern Verhalten mit dieser Art von Malware assoziiert. Eine der ersten Veränderungen, die sie tut, ist die Browser-Manipulation - der Motor wird die Standardeinstellung ändern, um die Benutzer zu einem Hacker-betriebene Site umleiten. Die Werte, die geändert werden, gehören die Standard-Startseite, Suchmaschine und neue Registerkarten Seite.

Da die Infektionen von den Browsern breiteten sich die Hacker-Betreiber können die gespeicherten Informationen erwerben: Kekse, Lesezeichen, Geschichte, Passwörter und etc.

Im Anschluss an die Weknow.ac Infektion kann mehrere schädliche Verhaltensmuster angewendet werden:

- Informationsbeschaffung - Ein separater und komplexere Infektion Motor kann aufgerufen werden, um zusätzliche Informationen kapern. Es ist so konfiguriert, Strings des Opfers Identität in Verbindung zu extrahieren (ihr Name, Anschrift, Telefonnummer, Passwörter und etc.) oder zusätzliche Daten, die verwendet werden können, um die Angriffsaktionen zu optimieren - Ländereinstellungen, Analysedaten, Hardware-Komponenten und etc.

- persistent Threat - Der Browser-Hijacker kann als persistent Bedrohung installiert werden, die in einigen Fällen eine manuelle Benutzer Erholung nicht arbeit macht. Dies hängt mit der Tatsache zusammen, dass die Virus-Engine-Konfigurationsdateien und Windows-Registry-Werte bearbeiten kann.

- Windows Registry Modification - Die Weknow.ac Browser Umleitung kann die Windows-Registrierung neu zu konfigurieren, welche Konsequenz auf den Systemen im Allgemeinen haben kann. Solche Aktionen können bestimmte Anwendung machen bietet Nichtarbeits oder Ursache Systemleistung Instabilität.

- Trojan-Modul - Erweiterte Konfigurationsinstanzen von Browser-Umleitungen kann ein Trojanisches Pferd Infektion erzeugen. Es setzt eine sichere Verbindung zu einem Hacker-gesteuerten Server. Es ermöglicht die Betreiber die Kontrolle über die infizierten Maschinen zu nehmen, spionieren den Benutzer und Bereitstellen zusätzlicher Malware.

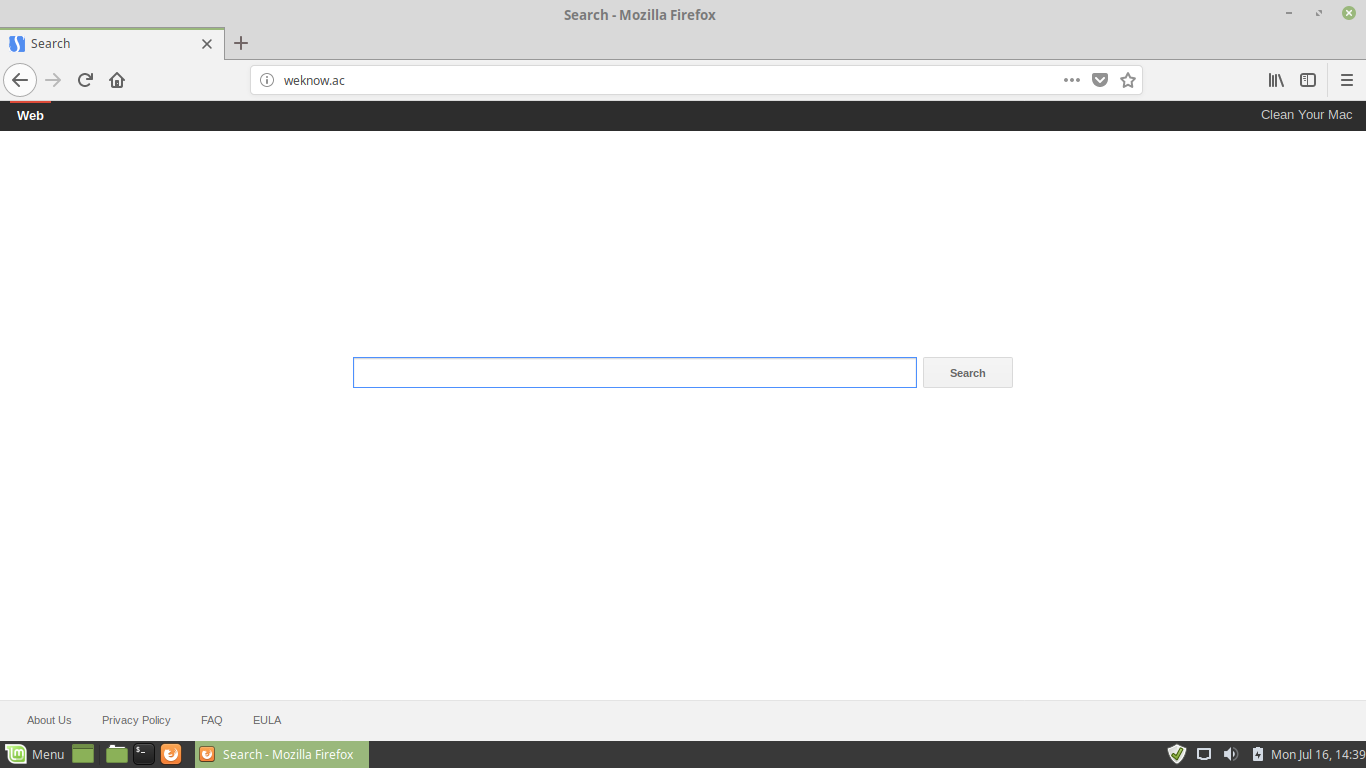

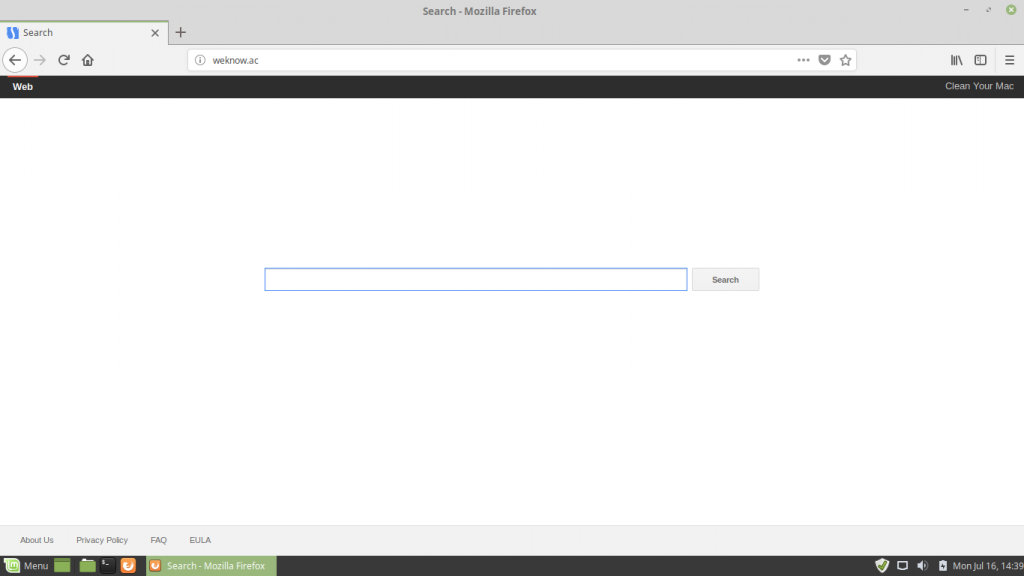

Das Öffnen der Weknow.ac Browser Umleitung zeigt eine maßgeschneiderte Suchmaschine Seite. Die Betreiber haben eine vertraute Vorlage verwendet, die nach dem legitimen Web-Service, um modellierten die Benutzer zu zwingen, dass sie eine sichere und vertrauenswürdige Site verwenden. WARNUNG! Jede Interaktion mit kann es zu Infektionen mit Viren oder die Umleitung zu gesponserten oder Affiliate-Websites führen.

Solche Stellen sind in der Masse von den Hackern in einer automatisierten Weise häufig erstellt, Interaktion mit ihnen (über die Suchmaschine Box) führen zu Cross-Site-Links können. Die Idee hinter den Standorten ist zu Ernte Nutzdaten so viel wie möglich. Die Betreiber nutzen gemeinsam genutzten Datenbanken, die generischen Domain-Namen mit verschiedenen Kombinationen zuordnen, um so viele Nutzer wie möglich zu gewinnen.

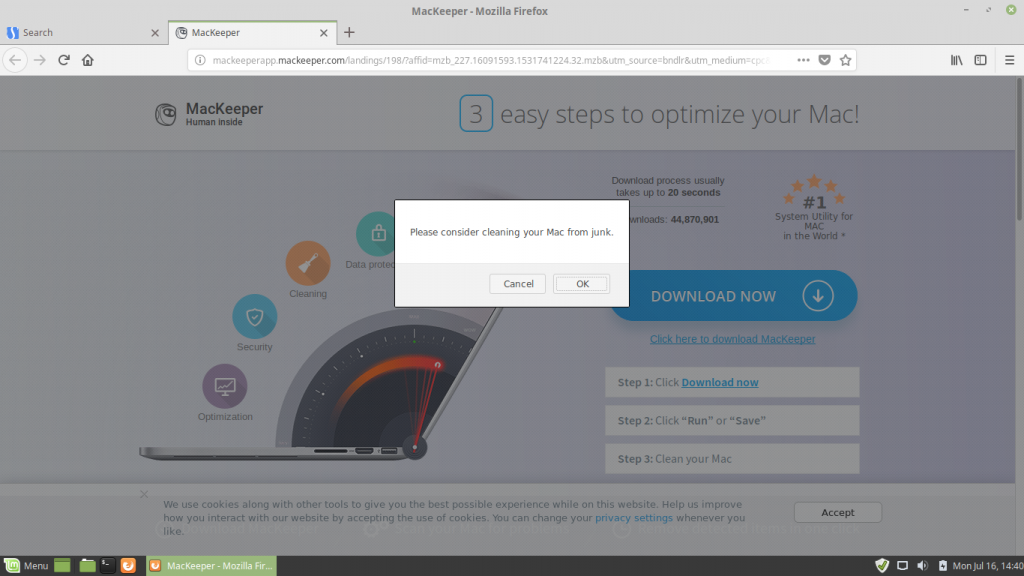

In einigen Fällen kann diese Website die Nutzer auf eine potenziell schädliche Software umleiten. Dies ist der Grund, warum wir empfehlen, dass alle Benutzer eine Qualität installieren beraten und verwenden Anti-Spyware-Tool selbst vor Infektionen zu schützen.

Die Template-basierte Website besteht aus drei Komponenten: eine obere Menüleiste, eine Haupt-Suchmaschine Box und eine untere Navigationsleiste.

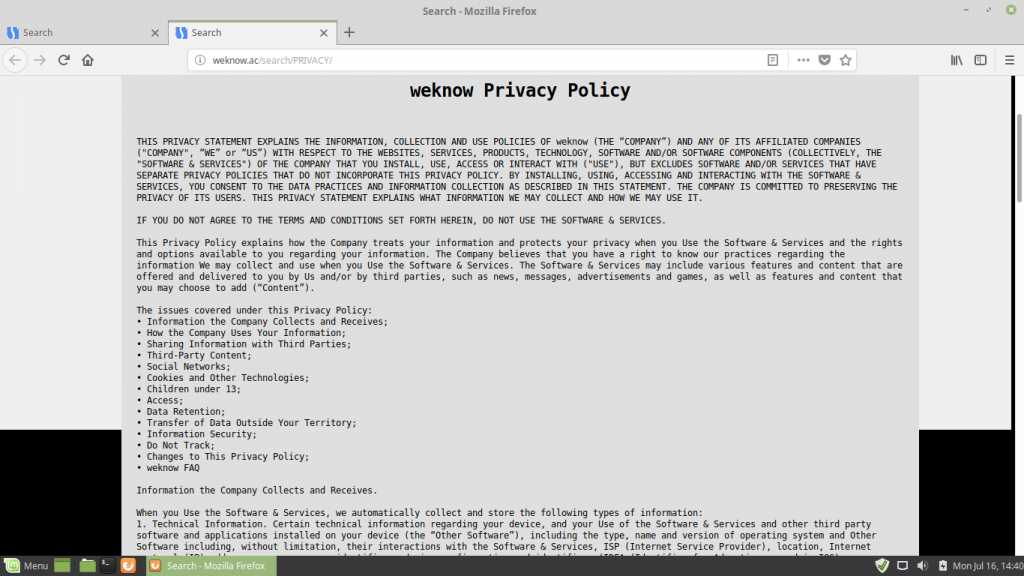

Weknow.ac - Datenschutz

Die Website verlinkt wird nicht den Web-Site-Service für jedes Unternehmen, insbesondere das ein Warnzeichen ist, dass es in der Natur schädlicher sein könnte. In solchen Fällen verwenden die Betreiber in der Regel die Daten Ernte Cookies und Web-Tracking-Technologien Informationen aus den Systemen kapern. Es ist die Datenschutzrichtlinien der Zeit ändern können jedoch die aufgeführten Informationen werden innerhalb wahrscheinlich wird wahrscheinlich eine Vielzahl von Daten umfassen. Im Moment des Schreibens dieses Artikels wird der Dienst sammeln folgende Daten:

- Technische Information - Bestimmte technische Informationen zu Ihrem Gerät, und Ihre Nutzung der Software & Dienstleistungen und andere Software von Drittanbietern und Anwendungen auf dem Gerät installiert (die „Andere Software“), einschließlich des Typs, Name und Version des Betriebssystems und anderer Software einschließlich, ohne Einschränkung, ihre Interaktionen mit der Software & Dienstleistungen, ISP (Internetanbieter), Lage, Internetprotokoll (IP) Anschrift, anonyme Benutzerkennungen, Gerätekonfiguration und Identifikatoren (IDFA (Identifier for Advertisers in IOS verwendet), Werbung ID (Identifier for Advertisers in Android verwendet) und dergleichen), Version der Software & Dienstleistungen, und Ihre Konfiguration und Einstellungen der Software & Dienstleistungen.

- Nutzungsdaten - Bestimmte verwendungsbezogene Informationen über Ihre Benutzung und Interaktion mit dem Gerät, einschließlich der Software & Dienstleistungen und andere Software, wie, wann und wie Sie die Software verwenden & Dienstleistungen und andere Software, wie Sie mit Ihrem Internet-Browser und Internet-Suche bezogene Anwendungen, die von Ihnen besuchten Webseiten und die Inhalte, die Sie sehen, Zugriff und nutzen auf diese Webseiten; beispielsweise, Angebote und Anzeigen, die Sie sehen, Nutzung und der Zugang, wie Sie sie und Ihre Antwort auf sie verwenden, wie oft man sie benutzt, Ihre Suchanfragen und die Uhrzeit und das Datum Ihrer Suche.

- Soziale Netzwerke - Ihre Interaktionen in sozialen Netzwerken über die Software & Dienstleistungen.

- Registrierung Verwandte Informationen - Informationen, die Sie, wenn Sie für die Software registrieren & Dienstleistungen (wenn anwendbar), wie Name, Privat- oder Geschäftsadresse, E-Mail-Addresse, Telefon- und Faxnummern, Geburtsdatum und Geschlecht.

- Unterstützung Verwandte Informationen - Wenn Sie mit ihnen über unseren Support-Bereich zu kommunizieren oder per E-Mail, wir können auch Ihre E-Mail-Adresse sammeln, Name und alle Informationen von Ihnen freiwillig in Verbindung mit einer solchen Unterstützung eingereicht (beispielsweise, dein Name, Name der Firma, und insbesondere Support-Anfrage oder Anfrage).

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie die Weknow.ac-Umleitung von Windows.

Schritt 1: Scan für Weknow.ac Umleitung mit SpyHunter Anti-Malware-Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren Weknow.ac Umleitung und zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by Weknow.ac redirect on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt von Weknow.ac umleiten dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Video Removal Guide for Weknow.ac redirect (Fenster).

Entfernen Sie die Weknow.ac-Umleitung von Mac OS X..

Schritt 1: Deinstallieren Weknow.ac umleiten und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Suchen Sie nach verdächtigen Anwendungen identisch oder ähnlich Weknow.ac Redirect. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In Fall können Sie nicht Weknow.ac Umleitung via entfernen Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scan for and remove Weknow.ac redirect files from your Mac

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie Weknow.ac Redirect, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Video Removal Guide for Weknow.ac redirect (Mac)

Entfernen Sie die Weknow.ac-Weiterleitung aus Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Löschen Sie die Weknow.ac-Weiterleitung von Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie die Weknow.ac-Umleitung von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Entfernen Sie die Weknow.ac-Weiterleitung von Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und die Weknow.ac Umleitung wird entfernt.

Beseitigen Sie die Weiterleitung von Weknow.ac aus dem Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

Weknow.ac redirect-FAQ

What Is Weknow.ac redirect?

The Weknow.ac redirect threat is adware or Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of Weknow.ac redirect?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" like Weknow.ac redirect?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does Weknow.ac redirect Work?

Einmal installiert, Weknow.ac redirect can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

Weknow.ac redirect can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is Weknow.ac redirect Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

About the Weknow.ac redirect Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Weknow.ac redirect how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

How did we conduct the research on Weknow.ac redirect?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the Weknow.ac redirect threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.