Forscher mit Palo Alto Networks haben eine neue Malware-Familie beeinflussen Apple OS X und iOS entdeckt. Dubbed WireLurker, die Malware kompromittiert sogar nicht-jailbroken iOS-Geräte.

Dies ist die erste Malware-Typ, die iOS-Apps infiziert in einer Weise ein traditionelles Virus tut. WireLurker automatisiert auch die bösartigen iOS-Anwendungen über binäre Dateiersetzung. Die Malware wurde ein erstes Mal im Juni dieses Jahres von einem chinesischen Entwickler mit der Tencent Unternehmen erkannt. Kurz nach seiner Entdeckung zahlreiche Benutzer gestartet Berichterstattung über seltsame Apps auf ihre nicht-jailbroken iPads und iPhones installiert. Mac-Nutzer beschwerten sich auch über Start-Dämonen mit Namen wie "WatchProc" auf ihren Maschinen. Die Opfer sagten, sie Apps aus dem App Store Maijadi zuvor installiert haben.

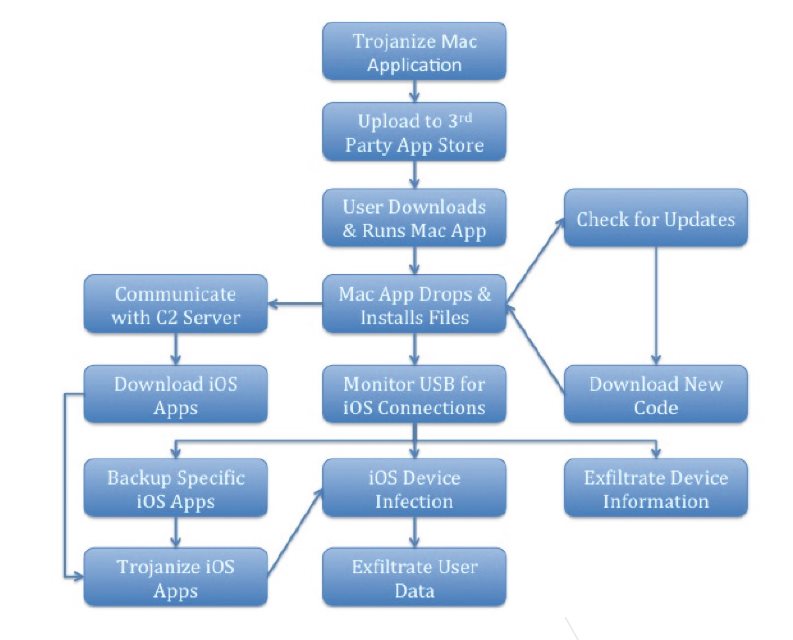

WireLurker - Infiltration Methoden und Verhalten

Die Forscher fanden heraus, dass Mac-Applikationen von diesem Speicher von April heruntergeladen im Zeitrahmen 30 bis Juni 11 enthaltenen WireLurker. 467 Anwendungen, die sich bewährt für Trojaner heruntergeladen wurden 356, 104 mal. WireLurker würde dem Rechner des Opfers in einem dieser Trojaner befallen Anwendungen verteilt werden. Bei der Installation, die Malware Kontakte die Kontroll- und Befehlsserver und Anfrage Aktuelles. Bei dem angegriffenen Mac ist mit anderen iOS-Geräten über USB angeschlossen, die Malware würde sie erkennen und zu definieren, ob das Gerät jailbroken oder nicht.

- Jailbroken Geräte: WireLurker würde vom Gerät auf dem Mac sichern bestimmte Anwendungen und packen sie mit einem bösartigen Binärdatei. Die modifizierten Anwendungen würden dann durch eine iTunes-Protokoll installiert werden.

- Nicht jailbroken Geräte: WireLurker würde iOS-Apps, die es herunterlädt installieren und nutzen iTunes-Protokolle, die von der libimobiledevice Bibliothek implementiert wurden.

Bisher WireLurker wurde mehrfach aufgerüstet. Am Anfang war es nicht in der Lage, um iOS-Geräte betreffen, und die Kommunikation mit dem Command and Control-Server war im Klartext.

WireLurker Mission

Der Hauptzweck der Malware ist es, gerätespezifische Informationen wie sammeln:

- Modell, seriell, Telefonnummer

- Gerätetyp

- Benutzerhandbuch Apple ID

- Wi-Fi-Adresse

- Plattennutzungsdaten

WireLurker sendet dann die gesammelten Informationen an die C&C-Server. Die Code-Struktur von der Malware ausgestellt ist komplex, seine Varianten sind mehrere Komponenten enthält, und es verwendet maßgeschneiderte Verschlüsselung, um Anti-Umkehr zu verhindern. Forscher glauben, dass WireLurker wird aktiv im Moment entwickelt. Was wäre es für die in der Zukunft genutzt werden soll noch verschwommen.

Die Benutzer werden nicht auf Anwendungen von Drittgeschäften und unter keinen Umständen downloaden, ihre iOS-Gerät an den PC sie nicht vertrauen verbinden beraten. Falls Sie vermuten, Ihr Gerät bereits kompromittiert wird, überprüfen Sie die Prozesse für fragwürdige Dateien.