La seguridad de Mac vuelve a verse afectada por una amenaza muy peligrosa llamada el ransomware Evilquest. Este es un malware nuevo y raro que se ha detectado en instaladores de software que tienen el código de virus incorporado.. En comparación con otras amenazas, esta incluye funcionalidad avanzada.

EvilQuest Mac Ransomware Decryptor lanzado

Tras los numerosos informes de virus sobre el descubrimiento del ransomware EvilQuest, SentinelOne ha ideado un descifrador.. Este malware ha permanecido activo durante más de un mes y se está integrando en varios archivos de soporte.

Gracias a las muestras capturadas, los analistas han podido observar más de cerca todos los componentes y módulos que están instalados en un sistema típico.. Uno de los componentes que se ejecutan como parte de la secuencia de infección parece ser vulnerable y, siguiendo estas debilidades, los expertos pudieron diseñar un método para restaurar los datos afectados..

Parece que el principal punto débil del malware se encuentra en el mecanismo de seguimiento de los usuarios.. Aparentemente, las versiones lanzadas del malware no hacen un seguimiento de los usuarios que han pagado la suma de descifrado.. El mecanismo de descifrado real también almacenó algunas de las claves de descifrado privadas en la máquina local utilizando un método de bloqueo más simple que permitió a los analistas romper la protección y encontrar una forma de restaurar los archivos afectados..

En el momento de la software de descifrado está disponible en forma binaria, pronto se lanzará un ejecutable.

EvilQuest Ransomware está especialmente diseñado para computadoras Mac, Se extiende a través de paquetes infectados

El ransomware EvilQuest está diseñado para computadoras Mac y ahora los hackers lo distribuyen activamente en paquetes contaminados. En este caso, los archivos de destino fueron versiones piratas de aplicaciones comúnmente instaladas — Esto incluye todas las categorías comunes de paquetes, como suites de creatividad, programas de productividad, utilidades del sistema e incluso juegos.

Hay varios estrategias de infección que puede usarse para difundir estos paquetes infectados con virus:

- Portales de descarga en línea — Estos archivos se pueden cargar en varios portales de descarga de software alojados por organizaciones., comunidades o individuos.

- Las redes peer-to-Peer — Estas son redes populares para compartir archivos que utilizan los usuarios finales para compartir todo tipo de archivos, incluyendo software pirata. El ejemplo más popular es BitTorrent que es bien conocido por los usuarios de escritorio.

- Sitios Hacker-Controlled, Medios & Contenido — Los delincuentes informáticos pueden diseñar varios tipos de sitios de estafa, redirecciones, multimedia y varios elementos web que pueden provocar la infección por el virus. Los elementos comunes que se utilizan para la entrega incluyen pancartas, pop-ups, anuncios y etc..

Esta entrega directa a través de aplicaciones y datos es un mecanismo común y efectivo, especialmente si los piratas informáticos pueden obligar a los usuarios a descargar el paquete. En cualquier momento, los delincuentes pueden elegir cambiar la táctica si descubren que este no es un mecanismo efectivo.

Capacidades y actividad de EvilQuest Mac Ransomware

Las muestras capturadas que se identifican con la amenaza indican que el virus incluye muchas funciones avanzadas. No solo encripta los datos del usuario objetivo y chantajea a los usuarios como se espera de la mayoría del malware estándar de esta categoría. Algunas de las funciones integradas incluyen las siguientes:

- Instalación keylogger — El EvilQuest Mac Ransomware instalará un módulo keylogger que es capaz de secuestrar los datos que se ingresan en formularios y campos, así como rastrear el movimiento del mouse de los usuarios. Esta información se enviará a los controladores de hackers..

- Recopilación de información — El análisis de seguridad muestra que el malware es totalmente capaz de extraer datos sobre el software de criptomonedas instalado e intentar robar las billeteras de los usuarios. Esto se puede mejorar aún más al agregar la capacidad de robar información personal de los usuarios que puede usarse para chantajear a las víctimas. Otro tipo de información que se puede recuperar incluye información de la máquina que se puede usar para generar una identificación única para cada computadora infectada.

- Evasión de seguridad — Se ha descubierto que el motor principal puede ejecutar su propio proceso en regiones protegidas de memoria que no pueden ser escaneadas por software de seguridad. Además, el motor incluye la capacidad de aplicaciones de seguridad de bypass — Esto se hace mediante la identificación de los motores instalados y la reconfiguración de ellos o la detención de sus servicios.. Dependiendo de la configuración exacta, se pueden desactivar o eliminar por completo.

- Operaciones de Troya — Este ransomware para Mac incluye la capacidad de superar el control de los sistemas de las víctimas.. Esto se realiza mediante el lanzamiento de un cliente local que establecerá una conexión a un servidor remoto controlado por piratas informáticos.

Se ha encontrado que algunas de las copias del ransomware EvilQuest se incluyen en un Actualización de software de Google paquete que se carga en redes de intercambio de archivos. El otro operador de carga útil ha sido identificado en una copia pirata de un programa de DJ llamado Mezclado en clave 8. Otro informe sobre el asunto enumera que el virus se ha encontrado en una versión pirata de Little Snitch, un cortafuegos legítimo popular. La URL de la copia infectada se compartió en un foro ruso que contiene un rastreador de Torrent.

Estas copias de malware del virus dan más detalles sobre el secuencia de malware. El primer paso es instalar un archivo ejecutable que se llama Parche y se coloca en el directorio de usuarios compartidos. Esto activará una secuencia de comandos secundaria posterior a la instalación que se recuperará de un servidor remoto controlado por piratas informáticos. Está configurado para cargar e instalar el ejecutable del ransomware. Se ejecutará todo cargado dentro de los componentes mencionados anteriormente. Uno de los factores importantes relacionados con esto es el hecho de que en cualquier momento los piratas informáticos pueden elegir cambiar la configuración, Como resultado, otros componentes pueden cargarse y ejecutarse.

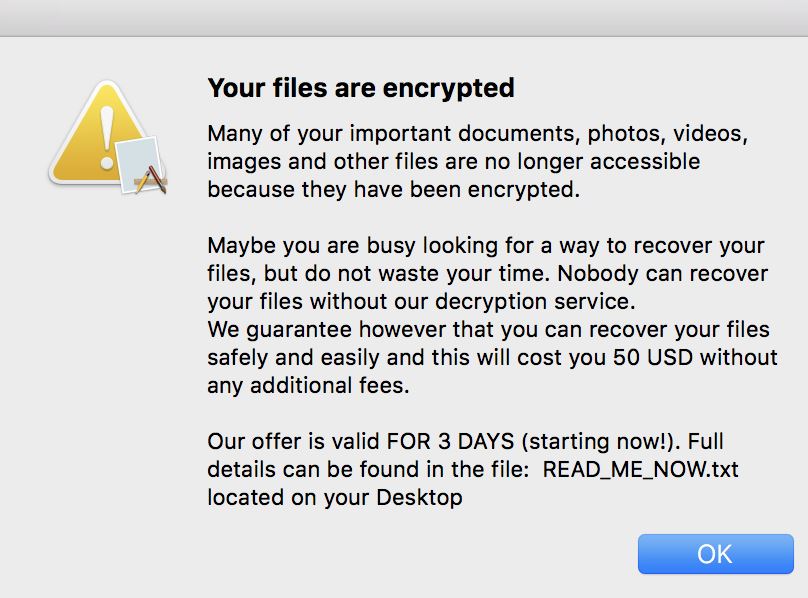

El último componente que se ejecutará es el fase de cifrado de archivo real. Esto procesará los datos del usuario objetivo con un cifrado fuerte, los archivos de las víctimas se seleccionarán en función de una lista incorporada de extensiones. Cuando la operación se haya completado, el motor creará automáticamente una nota de rescate llamada READ_ME_NOW que contiene el mensaje de chantaje. La versión actual solicita la suma de $50.