AKBuilder est le nom du dernier exploit kit actuellement vendu sur les marchés souterrains et la publicité dans les vidéos YouTube, tel que révélé par SophosLabs. AKBuilder est activement déployé aux côtés de deux autres populaires constructeurs - exploitation Microsoft Word Intruder et Ancalog Builder.

AKBuilder génère notamment des documents Word malveillants dans Rich Text. Les pirates utilisent pour emballer des échantillons de logiciels malveillants dans des documents piégés. Ces documents sont distribués dans les campagnes de spam de messagerie actifs.

De même pour Microsoft Word Intruder et Ancalog Builder, AKBuilder utilise également les exploits des fichiers volontairement corrompus utilisés pour déclencher automatiquement des bugs dans Office. Cependant, failles dans Windows sont également ciblés.

en relation: Est-Empire Emballez le Next Big Exploit Kit?

Comme mentionné, la nouvelle EX est actuellement en vente et la publicité, son prix étant autour $550. acteurs malveillants devraient payer en devises comme Bitcoin et Perfect Money.

AKBuilder Présentation technique

Selon Gábor Szappanos, le chercheur qui a examiné l'exploit kit, il existe deux variantes de AKBuilder. La version antérieure, nommé AK-1, endettées deux vulnérabilités dans le même document CVE-2012-0158 et CVE-2014-1761. La version ultérieure, nommé AK-2, met à profit une faille: CVE-2015-1641. AK-1 et AK-2 sont tous deux libérés en tant que script Python, où tout est codé en dur et rien ne peut être configuré à l'exception des noms de fichiers.

AKBuilder est acheté et utilisé par divers groupes cybercriminalité, et a été déployé pour diffuser diverses familles de logiciels malveillants. Les chercheurs disent que le groupe le plus actif et moins prudent en utilisant l'EK sont des groupes nigérians BEC.

en relation: escroqueries BEC: Les e-mails faillite Entreprises

Les chercheurs ont pu estimer que AK-1 était le plus actif entre la mi-2015 et 2016. Une fois que la deuxième variante a été libéré, AK-1 diminuée, qui était l'été 2016. Cependant, AK-1 a une nouvelle fois été relancé comme les chercheurs ont récemment commencé à observer de nouvelles attaques impliquant l'EK. Quant à savoir pourquoi - l'écart de marché qui avait besoin d'Office plus Exploits fourni par AK-1 doit avoir ressuscités il. Le code source de AK-2 est basé sur le script Python constructeur AK-1 et affiche les mêmes caractéristiques.

Quel type de logiciel malveillant est distribué par AKBuilder?

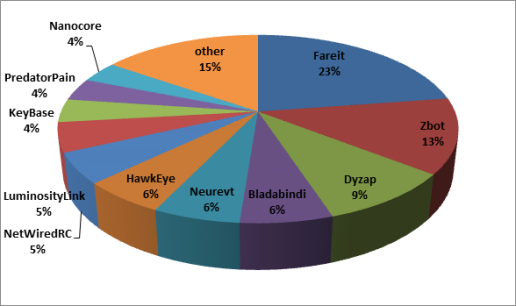

Selon SophosLabs, sur 760 documents malveillants ont été identifiés, utilisé pour distribuer plus 50 différentes familles de logiciels malveillants, tels que les chevaux de Troie bancaires (Zbot, Chisburg, Fareit, Neurevt), le keylogger PredatorPain, et la porte dérobée NetWiredRC.

Le tableau ci-dessous montre les familles de logiciels malveillants distribués par les deux AK-1 et AK-2:

Protection contre AKBuilder Exploit Kit

Être apparaît entièrement patché comme l'élément de sécurité le plus important. AKBuilder utilise des exploits relativement nouveaux comme CVE-2014-1761 et CVE-2015-1641, mais heureusement, n'a pas été pris en utilisant des exploits zero-day. Les chercheurs disent que dans les deux cas, l'utilisation de l'exploit a eu lieu mois après le défaut a été corrigé.

Si, conservez toutes vos applications mises à jour et ne pas oublier l'importance d'un puissant programme anti-malware.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter