AKBuilder es el nombre de la última explotan actualmente kit que se vende en los mercados subterráneos y la publicidad de los vídeos de YouTube, según lo revelado por SophosLabs. AKBuilder activa está siendo desplegado junto a otros dos constructores explotar populares - Microsoft Word intrusos y Ancalog Builder.

AKBuilder particularmente genera documentos de Word maliciosos en texto enriquecido. Los atacantes utilizan para envasar muestras de malware en documentos trampas explosivas. Estos documentos están siendo distribuidos en las campañas de spam de correo electrónico activas.

De manera similar a Microsoft Word y Intruso Ancalog Constructor, AKBuilder también utiliza exploits para intencionadamente archivos corruptos utilizado para activar automáticamente los errores en la oficina. Sin embargo, fallas en Windows también están dirigidos.

Relacionado: Es Imperio paquete de la próxima gran Exploit Kit?

como se ha mencionado, la nueva EX se vende y se anunció la actualidad, su precio es alrededor $550. agentes maliciosos deben pagar en monedas como Bitcoin y Perfect Money.

Descripción técnica general AKBuilder

De acuerdo con jabón Gábor, el investigador que se veía en el kit de explotar, hay dos variaciones de AKBuilder. La versión anterior, llamado AK-1, apalancados dos vulnerabilidades en el mismo documento CVE-2012-0158 y CVE-2014-1761. La versión más tarde, llamado AK-2, aprovecha un fallo: CVE-2015-1641. AK-1 y AK-2 son ambos liberados como una secuencia de comandos de Python, donde todo está codificado y nada se puede configurar con excepción de los nombres de archivo.

AKBuilder está siendo comprado y utilizado por diversos grupos de delitos informáticos, y ha sido desplegado para difundir diferentes familias de malware. Los investigadores dicen que el grupo más activo y menos cuidado al usar la EK son grupos nigerianos BEC.

Relacionado: Estafas BEC: Las empresas en quiebra correos electrónicos que

Los investigadores fueron capaces de estimar que la AK-1 era el más activo entre mediados de 2015 y 2016. Una vez que la segunda variante fue puesto en libertad, AK-1 disminuido, que fue en el verano de 2016. Sin embargo, AK-1 una vez que se ha restablecido más recientemente iniciados como investigadores para observar nuevos ataques que implican la EK. En cuanto a por qué - la brecha de mercado que estaba en necesidad de mayores Oficina explota proporcionada por AK-1 debe haber resucitado se. el código fuente de AK-2 se basa en la secuencia de comandos Python constructor AK-1 y muestra las mismas características.

¿Qué tipo de malware es distribuido por AKBuilder?

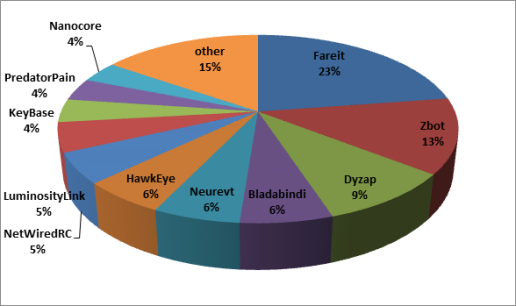

De acuerdo con SophosLabs, acerca de 760 Se identificaron los documentos maliciosos, utilizado para distribuir más de 50 diferentes familias de malware, como los troyanos bancarios (Zbot, Chisburg, Fareit, Neurevt), el keylogger PredatorPain, y la puerta trasera NetWiredRC.

La siguiente tabla muestra las familias de malware distribuido por tanto AK-1 y AK-2:

Protección contra AKBuilder Exploit Kit

Ser aparece con todos los parches que es el elemento de seguridad más importante. AKBuilder utiliza relativamente nuevos exploits como CVE-2014-1761 y CVE-2015-1641, pero por suerte no ha sido capturado mediante exploits de día cero. Los investigadores dicen que en ambos casos el uso de la hazaña tuvo lugar meses después de la falla fue parcheado.

Así, mantener todas sus aplicaciones actualizadas y no se olvide la importancia de un programa anti-malware de gran alcance.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter