Une nouvelle technique rare, utilisée par un groupe cybercriminel pour voler des données de cartes de paiement, a été identifié par les chercheurs en sécurité. Les cybercriminels utilisent un morceau de malware sophistiqué qui est activé avant le démarrage du système d'exploitation Windows.

D'où, la technique est connue comme bootkit, qui fonctionne sur les composants du système de niveau inférieur pour échapper à l'identification et la détection. Les méthodes employées par bootkits les rendent assez persistants. Le bootkit peut encore être là, même après que la victime réinstalle le système d'exploitation.

Des chercheurs de FireEye ont étudié de nombreux cas, de telles opérations malveillantes, ciblage des données personnelles et financières. L'équipe FireEye a récemment détecté l'activité bootkit décrit ci-dessus dans un réseau d'entreprise financière. Le groupe cybercriminel soupçonné d'être derrière les rideaux est FIN1 et est très probablement d'origine russe. Le groupe a déployé des outils malveillants au sein de cette entreprise financière non spécifiée depuis des années, qui tous partie d'un écosystème malveillant connu sous le nom Nemesis. Nemesis a été utilisée pour récolter les données des titulaires de cartes qui peuvent être monétisés par les services financiers (banques, Distributeurs automatiques de billets, les coopératives de crédit, etc).

Autres bootkits:

HDRoot Bootkit

Ce qui est spécifique à propos de Nemesis Bootkit?

La première chose alarmant Nemesis est qu'il utilise de vastes portes dérobées, qui soutiennent un certain nombre de protocoles réseau et commande & canaux de communication de commande. Selon la recherche vaste de sécurité par FireEye, Nemesis a les capacités suivantes:

- Transfert de fichier;

- Capture d'écran;

- L'enregistrement des frappes;

- Procédé de manipulation;

- Procédé d'injection;

- Ordonnancement des tâches.

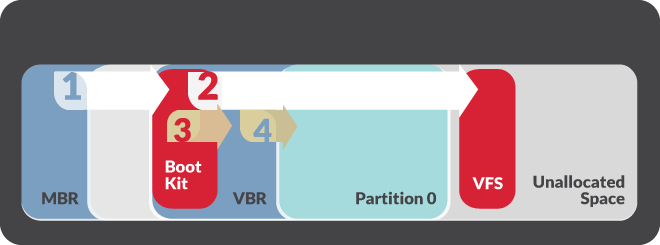

Outre ces capacités malveillants, Nemesis a été observé de mettre à jour son service pendant les attaques en cours. Par exemple, au début de 2015 FIN1 jour Nemesis pour ajouter un outil qui modifie le Volume Boot Record légitime ou VBR. La mise à jour comprend également la capacité de détourner le processus de démarrage du système de sorte que les composants Nemesis sont ajoutés avant le démarrage du système d'exploitation Windows. FireEye surnommé cet utilitaire BOOTRASH.

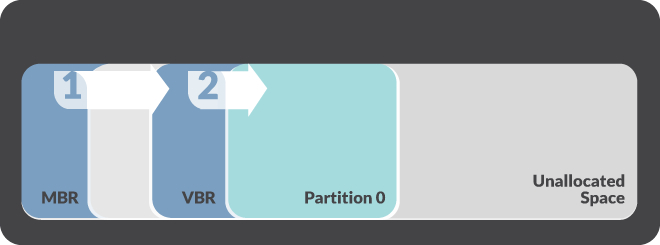

Comment ne le malware détourner le processus de démarrage?

BOOTRASH utilise un processus complexe pour créer un système de fichiers virtuel personnalisé qui stocke les composants Nemesis dans l'espace non alloué entre les partitions. Puis, le malware remplace le code d'amorçage avec son propre contenu malveillant et écrase le VBR originale. Le code d'amorçage appelle le bootkit de Nemesis. Par conséquent, ce dernier dévie plusieurs fonctions de processus de démarrage et met en œuvre des composants de Nemesis dans le noyau Windows.

Nemesis ne peut pas être notre malware financier régulière, mais pas la première pièce qui applique bootkits. Par exemple, il ya deux ans RSA mis en garde contre un KINS Troie bancaire doublés, qui avait également des capacités de bootkit VBR. Puis, à 2013, le cheval de Troie Carberp avec des fonctionnalités bootkit a été repéré à l'état sauvage, étant vendu pour $40,000 sur les forums souterrains.

En savoir plus sur les chevaux de Troie bancaires:

Carbanak

Bartalex

Les chercheurs avertissent que les menaces persistantes de ce genre ne devraient pas être perçues uniquement comme des menaces financières. Autres menaces persistantes avancées (comme ROCKBOOT) ont été signalés à cibler non seulement la propriété financière mais aussi intellectuelle des organisations d'aide aux victimes.

En outre, l'accès et l'utilisation de bootkits suggérer que les groupes de cyber peuvent avoir accès à des ensembles de logiciels malveillants plus sophistiqués. Ces méthodes peuvent être déployées APT quand une organisation ciblée devient difficile de pénétration, ou lorsque les données ciblées est d'une grande valeur et l'accès continu est nécessaire.

Y at-il une protection contre bootkits?

Comme déjà dit, bootkits sont très persistantes et sont conçus pour éviter la détection par les cours d'exécution à l'extérieur du système d'exploitation. Contrôles classiques de l'intégrité du système d'exploitation ne seront pas faire le travail aussi bien. En outre, les éléments servant à charger les données utiles sont stockés dans VFS (Virtual File System) Windows à l'extérieur, ainsi que les composants logiciels malveillants ainsi. Peu dit, de ce fait, le malware ne peut pas être habituellement balayé par le logiciel AV. Le seul endroit où le malware peut être situé dans la mémoire vive.

Au cours de leur enquête, l'équipe FireEye utilisé Mandiant réponse intelligente - une technologie basée sur l'hôte qui fournit l'accès au disque brut et peut regarder à l'extérieur pour les logiciels malveillants de Windows. Merci à MIR, l'équipe de sécurité était en mesure d'identifier les systèmes avec VBR modifiée.

Plus sur Incident Response:

CVE et de réponse aux incidents

En conclusion, ceci est le meilleur conseil donné jusqu'à présent par les professionnels de la sécurité:

L'utilisation de logiciels malveillants qui persiste en dehors du système d'exploitation nécessite une approche différente à la détection et l'éradication. Malware avec la fonctionnalité bootkit peut être installé et exécuté presque complètement indépendant du système d'exploitation Windows. Par conséquent, répondants aux incidents devront outils qui peuvent accéder et rechercher disques bruts à l'échelle des preuves de bootkits. De même, ré-installer le système d'exploitation après un compromis ne suffit plus. Les administrateurs système doivent effectuer un examen physique complet essuyer de tout les systèmes compromis avec un bootkit puis recharger le système d'exploitation.

Les références

Mandiant réponse intelligente

FireEye