Après une recherche sur un nœud de sortie Tor, modifier les fichiers exécutables de Windows non compressés téléchargés à travers elle a été récemment publié, les experts ont découvert que la question nous ramène à la famille APT russe MiniDuke, qui est célèbre pour être utilisé dans les campagnes malveillants ciblant l'OTAN et des agences gouvernementales européennes. Cependant, le malware exploités dans ce cas appartient à une famille de logiciels malveillants séparé, qui a été surnommé OnionDuke.

Qu'est-ce que OnionDuke et Comment ça marche?

Comme la victime télécharge un exécutable à travers le noeud de sortie Tor malveillant, il obtient un "wrapper" exécutable contenant l'original et un exécutable malveillant. L'aide d'enveloppe séparée en évitant toute forme d'intégrité vérifie que le binaire d'origine peut contenir. Comme l'enveloppe est en cours d'exécution, il conserve l'écriture du disque et d'exécuter le fichier .EXE originale. De cette façon, la victime est amené à croire que le processus a été achevé normalement. Mais l'emballage serait également lancer la deuxième exécutable, qui est détecté comme Trojan-Dropper:Win32 / OnionDuke.A. Il contient une ressource de PE déguisé en un fichier image, qui est, en fait, un fichier DLL crypté.

Lors de l'exécution, le fichier DDL décrypte une configuration intégré et tente de se connecter à des URL à partir des serveurs de commande et de contrôle. Le C&Cs peut envoyer des instructions au malware de télécharger et d'exécuter des composants les plus nocifs. Les experts estiment que les domaines malveillants sont des sites Web réguliers, piraté par les cyber-escrocs.

Composants de la famille OnionDuke Malware

L'équipe de recherche qui a été d'analyser la famille de logiciels malveillants OnionDuke détecté composants conçu pour voler les identifiants de connexion des ordinateurs compromis, ainsi que des éléments qui ont été créés pour collecter d'autres données sur la machine affectée. Par exemple, un pare-feu, ou un produit antivirus est actif sur l'ordinateur. Une partie des composants observés sont téléchargés et exécutés par le processus de porte dérobée. Le vecteur d'infection des autres est encore à déterminer.

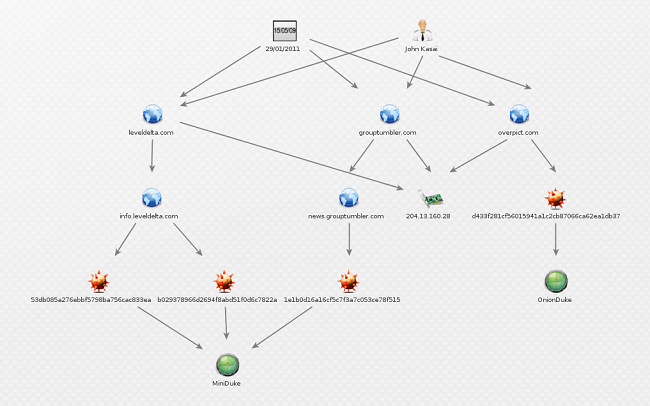

L'une des composantes a été considérée comme une exception par les chercheurs. Ce fichier DLL particulier a un autre C&C domaine dans ses données de configuration - overpict.com. Les experts sont à peu près certain que ce composant est capable d'abuser de Twitter comme un C&C canal. Ce domaine a été enregistré par John Kasai avec un grand nombre d'autres domaines. Voici la liste:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo de ces domaines – grouptumbler.com et leveldelta.com – ont été utilisés dans les campagnes précédentes MiniDuke. Ceci est un signe clair que malgré le fait que les deux MiniDuke et OnionDuke appartiennent à différentes familles de logiciels malveillants, ils partagent une infrastructure.

Les experts estiment que la OnionDuke est actif depuis Octobre 2013. Les preuves suggèrent que le malware a été infecte les exécutables dans . fichiers torrent qui contenaient des logiciels piratés depuis Février 2014. Les horodateurs de compilation analysés par l'équipe suggèrent que la famille de logiciels malveillants OnionDuke est beaucoup plus ancienne.

Le OnionDuke a très probablement été utilisé dans des attaques contre des agences gouvernementales en Europe, l'utilisation de deux stratégies différentes:

- Mass-infection par les binaires modifiés.

- Ciblage chirurgical, souvent associés aux activités de l'APT.

Il ya encore trop de blancs au moment, mais on est clair - en utilisant le réseau Tor est un plus lorsque vous voulez rester anonyme, mais il vous fait une cible facile pour les cyber-attaques. Évitez de télécharger les binaires à travers Tor sans cryptage, parce que vous ne savez jamais qui maintient le noeud de sortie que vous utilisez.