Android est une nouvelle fois jugée vulnérable à une grave malware, et cette fois l'ampleur de l'infection est plus grande que l'on pourrait imaginer. Les chercheurs en sécurité ont rencontré un énorme, campagne qui a infecté incessante au sujet 5 millions d'appareils mobiles à l'échelle mondiale. Le logiciel malveillant a été surnommé RottenSys.

Les pirates ont caché comme une application système de services Wi-Fi qui a été pré-installé sur des millions de nouveaux appareils par des marques très répandues comme l'honneur, Huawei, Xiaomi, OPPO, vivo, Samsung, et Gionee. Les appareils ont été expédiés par Tian Pai, un distributeur de téléphone mobile basé sur Hangzhou, mais on ne sait pas si la société n'a rien à voir avec la campagne malveillante.

En savoir plus sur la campagne RottenSys Android Malware

Les chercheurs de l'équipe de Mobile Security Check Point découvert une nouvelle famille de logiciels malveillants ciblant presque généralisée 5 millions d'utilisateurs pour les revenus publicitaires frauduleux. Apparemment, c'est un logiciel malveillant avancé conçu pour prendre en charge les autorisations Android pour lancer ses opérations pernicieuses.

D'après les résultats, le logiciel malveillant a commencé à distribuer en Septembre 2016. En Mars de cette année, il a infecté 4,964,460 dispositifs, ce qui en fait l'une des plus grandes campagnes de malwares Android.

Comment est-RottenSys détection court-circuitant?

Les acteurs malveillants derrière l'opération savent évidemment ce qu'ils font que le système de faux app service Wi-Fi n'a pas de composants malveillants au premier. Il ne lance pas toute activité suspecte et reste calme pendant un certain temps. Au lieu d'un comportement agressif, le logiciel malveillant est en communication avec le serveur de commande et de contrôle pour obtenir la liste des composants contenant en fait un code malveillant.

Puis, le malware RottenSys continue avec le téléchargement des composants malveillants silencieusement, via l'autorisation de DOWNLOAD_WITHOUT_NOTIFICATION qui ne nécessite aucune intervention de l'utilisateur. Typiquement, les téléchargements de logiciels malveillants trois composants supplémentaires.

Une fois que tous les composants nécessaires sont téléchargés, RottenSys déploie un cadre de virtualisation des applications Android open source appelé « Small » (github.com/wequick/small). Le cadre permet à tous les composants de fonctionner simultanément pour obtenir la fonctionnalité malveillante combinée d'un vaste réseau d'annonces approximative qui affiche des publicités sur l'écran d'accueil de l'appareil sous la forme soit de fenêtres pop-up ou des annonces plein écran, les chercheurs ont expliqué.

Pour éviter d'avoir son fonctionnement arrêté par le système Android, RottenSys utilise un autre framework open source appelé MarsDaemon (github.com/Marswin/MarsDaemon). Alors que les processus vivants MarsDaemon garde, elle entrave également la performance de l'appareil et draine la batterie.

Il est également intéressant de noter que RottenSys est adapté à l'emploi Guang Tong Dian (Tencent plate-forme d'annonces) et Baidu échange de publicité pour son opération de fraude publicitaire. En outre, les chercheurs disent que le malware a fait quelques variantes des charges utiles (le compte-gouttes et les composants supplémentaires), et chaque variante est adaptée pour différentes campagnes, type d'appareil, plateforme annonce, et le canal de diffusion.

Les chercheurs ont identifié deux parallèles C&serveurs C qui ont été utilisés par RottenSys pour son fonctionnement. Ils "également réussi à analyser les attaques et définir des canaux séparés dans lesquels les attaquants opèrent et même déterminer le volume des appareils infectés et des annonces frauduleuses affichées aux utilisateurs".

L'essentiel est que l'opération RottenSys est un réseau publicitaire extrêmement agressif:

Autrefois 10 jours seulement, annonces agressives, il a sauté 13,250,756 fois, et 548,822 dont ont été traduits en clics publicitaires. A titre d'exemple pour les attaquants éventuels flux de revenus profiter de ce logiciel malveillant, nous [les chercheurs] calculé les recettes provenant de ces impressions et des clics en fonction de l'estimation prudente de 20 cents pour chaque clic et 40 cents pour chaque mille impressions. Selon ces calculs, les attaquants ont gagné plus de 115k $ de leur exploitation malveillants au cours des dix derniers jours seulement!

Que peut-on faire pour atténuer RottenSys?

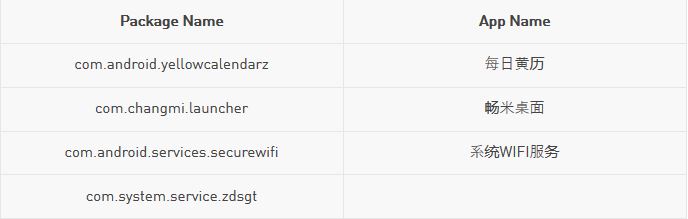

Les utilisateurs doivent désinstaller le compte-gouttes RottenSys. Cependant, le nom du package exact doit être connue afin qu'il soit retiré complètement. Si vous avez des annonces inconnues à l'écran d'accueil de votre nouveau téléphone, aller dans les paramètres du système Android, puis directeur de l'application, et de localiser les noms de paquets logiciels malveillants possibles suivants. Ensuite, les désinstaller: