Cosa si può fare se si hacker dispone di una connessione non sicura?

Il timore di hacker esiste perché questa è una legittima minaccia. Ci sono diversi gli hacker là fuori, ma il tuo più grande preoccupazione dovrebbe essere hacker black-hat. cappelli neri rompono nelle reti con un intento doloso, e più specificamente, distruggere, modificare, o rubare dati, o per fare le reti inutilizzabili. Così, non si vuole inviare qualsiasi tipo di informazione o le credenziali su una rete non protetta.

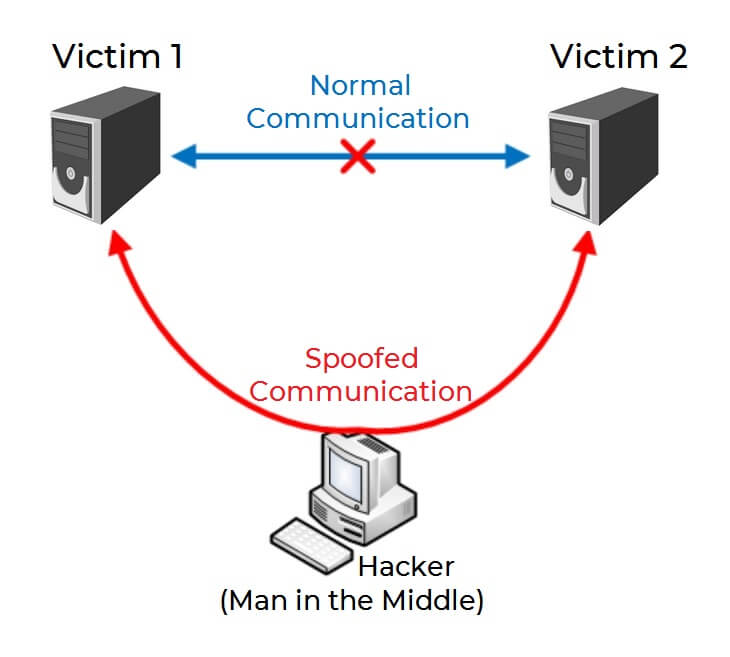

Il termine “cappello nero” può essere applicato anche vagamente a una persona manomissione con le comunicazioni tra le persone per motivi dannosi. Eseguendo un tale attacco è noto come un man-in-the-middle (MITM), che a volte si fa riferimento come attacco dei vigili del fuoco, attacco intercettazioni, o attacco collegamento dirottamento. Ci sono strumenti in grado di fiutare i dati su una rete se sono già impostati per quella causa. Il risultato è che la comunicazione tra due o più utenti Internet diventa spoofing.

Tecnicamente, sfruttando le vulnerabilità intrinseche del protocollo TCP / IP a diversi strati possono fare attacco MITM possibile. A più professionale man-in-the-middle attacco comporterebbe l'intercettazione del traffico, rompendo la catena di autenticazione, e impersonando gli endpoint hacked senza soluzione di continuità. L'obiettivo principale è quello di rubare la sessione, e quindi le informazioni vengono trasmesse attraverso la rete.

Il protocollo TCP / IP funziona su una stretta di mano a tre vie (SYN, SYN-ACK, ACK). La stretta di mano stabilisce una connessione tra due differenti schede di interfaccia di rete, che usa una sequenza di pacchetto e dati di conferma per ricevere e inviare dati. I flussi informativi dallo strato fisico allo strato di applicazione (il livello di applicazione essendo per lo più il browser web). A livello 2 e lo strato 3 del modello OSI, Ethernet e pacchetti datagramma IP si formano, mentre a livello di presentazione, la sessione SSL di crittografia viene stabilita supponendo. Qualsiasi di questi strati possono potenzialmente essere coinvolti in un attacco MITM.

Per essere messo semplicemente, il concetto di un man-in-the-middle attacco è quando una comunicazione tra due sistemi di computer è stato intercettato da un ente terzo. Quella di terze parti, o il uomo nel mezzo, riceve il messaggio destinato per la seconda persona nella conversazione, allora l'hacker manipola, così un messaggio modificato viene ricevuto invece. E 'realizzato in modo tale che le due parti della conversazione non conoscono la comunicazione spoofed e finiscono per condividere informazioni preziose lungo la strada. Si può vedere un esempio visivo sul disegno in mostra sopra.

Per eseguire un man-in-the-middle (MITM) attacco, un hacker non ha bisogno di fare molto. Molteplici strumenti di hacking sono disponibili online per un prezzo basso. Ci sono diversi tipi di man-in-the-middle attacchi come elencato di seguito:

- IP spoofing

- DNS spoofing

- HTTPS spoofing

- dirottamento SSL

- Email dirottamento

- Wi-Fi intercettazioni

- Rubare i cookie del browser

La metodologia di spoofing una comunicazione non è molto diversa, ma il punto di ingresso è ciò che distingue questi sottotipi di MITM attacchi. Più avanti in questo articolo, vi forniremo con pochi semplici passi da seguire al fine di prevenire la maggior parte di questi attacchi.

Come si può prevenire gli attacchi degli hacker con un VPN?

Virtual Private Networks (VPN) sono una misura efficace per prevenire la maggior parte degli attacchi degli hacker, in particolare tutti i tipi di man-in-the-middle attacchi. VPN sono utilizzati anche per prevenire lo spionaggio industriale, così come il raggiungimento di comunicazione tra i dipendenti, senza timore di hacker. Fai attenzione a gratis VPN servizi mancano le caratteristiche e hanno perdite che potrebbero portare a tutti i tipi di attacchi degli hacker. Scegliere sempre un Paid VPN che garantisce di avere una tenuta stagna DNS, insieme a IP difesa perdite protocollo. Si noti inoltre che, alcuni VPN gratuito anche vendere i dati degli utenti a terze parti, garantendo tuttavia.

Prevenire intermediario l'accesso e l'invio dei dati tramite un tunnel sicuro sono completamente possibili, ma alcuni requisiti sono necessari per realizzare questo. Tali requisiti includono una DNS Protezione Leak (sopra IPv4, IPv6 e WebRTC), HTTPS in corso di esecuzione, crittografia sul traffico che entra ed esce dal tunnel, e nessuna registrazione. Le grandi imprese prendono un ulteriore passo avanti e anche attuare politiche che impediscono ai dipendenti di avere accesso alle chiavi master utilizzati per il processo di decodifica dei dati canalizzati in tempo reale. Ci sono strumenti gratuiti online che può controllare il servizio VPN di scelta eventuali perdite del DNS, IPv4 protocollo, IPv6 protocollo e WebRTC.

A navigare senza timore di hacker si deve usare non solo un Paid VPN con tutte quelle caratteristiche e le funzioni disponibili, ma impostare tutto nel modo corretto e l'ordine. È necessario cancellare prima tutti i cookie, quindi installare il VPN e configurarlo in modo che ogni protezione è attivata, e quindi verificare eventuali perdite prima di trasferire dati o avere una conversazione con chiunque. Per ulteriori dettagli su come impostare un servizio VPN e quali altre misure per rendere alzare veramente la paura di hacker, continuare a leggere qui di seguito.

Come impostare una VPN correttamente?

In questa sezione dell'articolo, abbiamo preparato pochi semplici passi, tramite il quale è possibile impostare correttamente qualsiasi servizio VPN che si desidera, al fine di navigare senza timore di hacker:

Passo 1: Registrati per un servizio VPN di tua scelta, che si adatta alle vostre esigenze personali o aziendali. Un servizio VPN a pagamento è migliore, come VPN liberi possono fuoriuscire le informazioni agli hacker come accennato in precedenza.

Passo 2: Cancellare tutti i cookie nel vostro browser web e le unità disco. Eliminare tutte le estensioni del browser si considera sospette. Per la massima efficacia, si consiglia semplicemente Cancellare tutti i dati di navigazione come la storia, biscotti, password, Compilazione automatica dei moduli, cache e tutto il resto che lo accompagna, dal menu delle impostazioni.

Passo 3: Controllare le impostazioni della VPN come DNS Protezione Leak e IPv6 Protezione Leak sono abilitati. Anche, verificare quale metodo di crittografia che si desidera utilizzare e quale protocollo di sicurezza.

Passo 4: Avviare il server VPN e connettere ad una posizione di vostra scelta che è fuori del suo paese di residenza al momento. Poi basta attendere che il server per la connessione. Riceverai una notifica quando il servizio ha assegnato la nuova posizione e l'indirizzo IP, dopo aver collegato.

Che altro fare per navigazione senza timore di hacker?

servizi VPN Non sono l'unico livello di protezione di cui avete bisogno per rendere la navigazione al sicuro da hacker, ma è quello più cruciale. Qui di seguito abbiamo previsto diversi consigli e suggeriamo di combinare tutti loro per massimizzare la vostra sicurezza online.

Mancia 1: Assicurarsi di utilizzare sempre uno strumento anti-virus o anti-malware che viene aggiornato su base regolare. Se i database dei software di sicurezza preferito è aggiornato quotidianamente e ha una protezione attiva, allora questo è il meglio che si può avere in termini di un tale programma di computer.

Mancia 2: Essere consapevoli di che tipo di siti web che si visita durante la navigazione on-line. Se il sito ha solo HTTPS HTTP e non abilitati, allora dovete sapere che il sito non è crittografata. Quel modo, gli hacker potrebbero accedere alle informazioni immesse tramite il sito web e monitorare i tuoi movimenti, se hanno sfruttato le vulnerabilità del protocollo HTTP.

Mancia 3: Non digitare qualsiasi informazioni personali su siti web che si visita e non pienamente fiducia. Controllare sempre l'URL di un sito web per rendere certo che è quello autentico e non una copia spoofing. Ci sono molte pagine di phishing su Internet che tentano di rubare le credenziali e altri dati. Alcuni di loro stanno prendendo di mira le potenziali vittime inviando false e-mail o messaggi tramite social media.

Mancia 4: collegare sempre il vostro cellulare al tuo account sensibili al fine di consentire un ulteriore livello di protezione. Si dovrebbe sempre abilitare l'autenticazione a due fattori ogni volta che viene messo a vostra disposizione, come che ulteriormente aumentare il livello di sicurezza del vostro account. Anche se il vostro cellulare è fuori dall'equazione, ci sono altri metodi per impostare autenticazione a due fattori - e-mail è uno di loro.

Mancia 5: Attiva avvisi via telefono o email. Ricevere le notifiche ogni volta che il conto si accede da un dispositivo sconosciuto o se qualcun altro sta accedendo al proprio account. Questo vi permetterà di reagire immediatamente, soprattutto se le notifiche vengono inviate al telefono cellulare tramite SMS. Prendi nota, che quando si utilizza una VPN, si potrebbe ricevere tali messaggi costantemente, perché state cambiando il vostro indirizzo IP in questo modo. In questo caso è possibile attivare solo le notifiche via email per alcuni siti web e servizi.

Disclaimer! Tenete a mente, che nessun servizio VPN offre una sicurezza completa e privacy, ma solo aggiunge uno strato di protezione in quella direzione. In aggiunta, una VPN è detenuto da una società. La società può cambiare le sue politiche o fornire i dati ai governi se la sicurezza nazionale potrebbe essere in gioco. Utilizzo di una VPN non ritengono liberi di tutte le regole e regolamenti - dovete rispettare le leggi del paese di residenza, il paese che ospita il servizio VPN e probabilmente alcuni altri. Potrebbe non essere completamente anonimo semplicemente impostando ed usando una VPN.