Una stazione radio base (BTS) è un pezzo di materiale che favorisce la comunicazione wireless tra apparecchiature dell'utente (cellulari, telefoni WLL, computer con connettività wireless) e una rete, come ad esempio le tecnologie di comunicazione wireless come GSM, CDMA, rete locale senza fili, Wi-Fi, WiMAX o altra tecnologia WAN. I ricercatori hanno appena scoperto tre vulnerabilità critiche in popolare software in esecuzione su BTS open-source. Che cosa significa tutto questo?

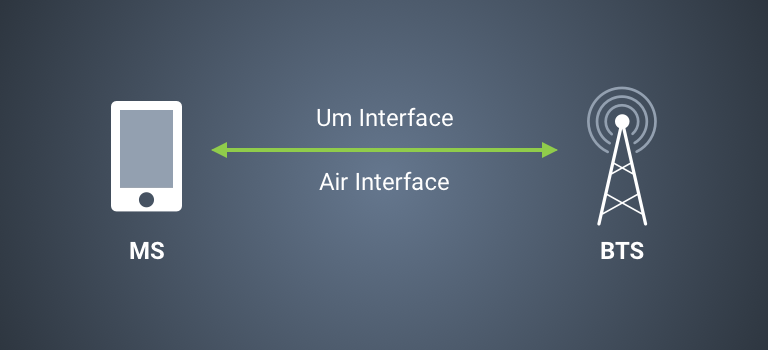

Una stazione mobile si collega ad un BTS; Image Source: Zimperium

Alcune vulnerabilità in multipla Open Source BTS prodotti trovati

I ricercatori Zimperium dicono che sono stati continuamente studiando i vari aspetti della sicurezza GSM (i.e. vulnerabilità del protocollo). Il team ha prestato molta attenzione ai più popolari prodotti software open source che girano reti GSM. Mentre questo processo di revisione contabile fonte continuato, la squadra inciampato su molteplici difetti si trovano in tale software. I difetti consentono a un aggressore di compromettere una stazione BTS e alla fine prendere il controllo sul suo modulo transceiver remoto.

I ricercatori spiegano che un BTS è basata su software e apparecchiature radio che consente alle stazioni mobili di connettersi al GSM, UMTS, e reti LTE.

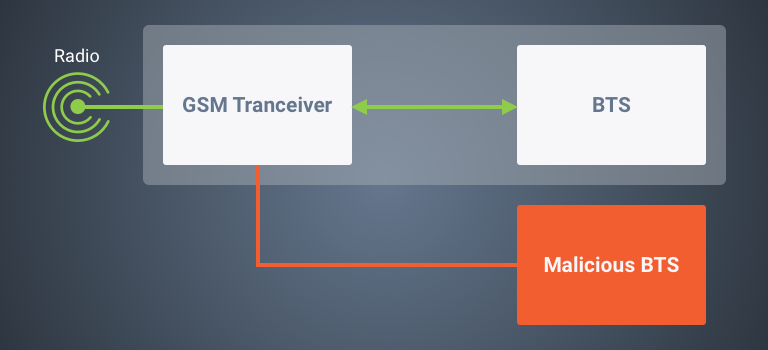

Il software di livello più basso dietro ogni BTS è il ricetrasmettitore, che è l'interfaccia diretta per l'hardware della radio. E 'responsabile per la sintonizzazione di frequenza e la manipolazione GMSK (Gaussiana Minimum Shift Keying) La modulazione dei dati / demodulazione. In breve, esso digitalizza le onde radio.

Il team ha scoperto che tutto il software più comunemente disponibili BTS gira su stesso o molto identico codice di base del ricetrasmettitore. Ciò significa che tutti questi pezzi di software sarebbero soggetti alle stesse vulnerabilità.

La peggiore di queste vulnerabilità consentono un attore dannoso per ottenere il controllo remoto tramite il modulo transceiver. Ciò porterebbe a non deve compromettere le funzionalità BTS attraverso impersonando un BTS parallelo.

Per riassumere, lo sfruttamento di successo di questi difetti potrebbe portare ad attaccanti ottenere il controllo remoto tramite le stazioni radio base, traffico GSM dirottamento, impedendo la torre dalla fornitura del servizio, divulgazione di informazioni sul traffico, alterare l'identità BTS, etc.

BTS vulnerabilità: Chi è interessato?

L'elenco delle parti interessate comprende versioni specifiche di YateBTS (da Legba Incorporated), OpenBTS e OpenBTS-UMTS (Per gamma Networks), Osmo-TRX e Osmo-BTS (da OsmoCOM). E 'anche molto probabile che altri prodotti che condividono la stessa base di codice del ricetrasmettitore sono anche in via di estinzione.

Prodotti interessati:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS-UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- Altri prodotti che condividono la stessa base di codice del ricetrasmettitore.

I fornitori interessati:

- Legba Incorporated (YateBTS)

- gamma Networks (OpenBTS e OpenBTS-UMTS)

- OsmoCOM (Osmo-TRX e Osmo-BTS)

Per riassumere, i ricercatori hanno classificato le vulnerabilità in tre gruppi:

Eccessivamente esposti Servizio Binding, che potrebbe consentire a qualsiasi attaccante con connettività IP al sistema BTS per ricevere e inviare pacchetti da / per ricetrasmettitore.

Remote stack-based buffer overflow, dove un utente malintenzionato può traboccare un buffer di stack con l'invio di un pacchetto UDP di grandi dimensioni per il canale di controllo. Questo potrebbe portare a esecuzione di codice remoto (RCE) o un denial of service (DoS) condizione.

Controllo remoto non autenticato, dove un utente malintenzionato può negare il servizio ruotando il modulo off, frequenze marmellata di sintonizzare la radio sulla frequenza TX sbagliato, o dirottare BTS identità in remoto utilizzando il comando SETBSIC di cambiare l'identità BTS a un altro.

Mitigazione misure contro le vulnerabilità BTS

ricercatori Zimperium hanno fornito un elenco di passaggi di mitigazione per i venditori da seguire e applicare immediatamente, in modo che i loro prodotti sono sicuri da exploit:

1. Aggiornare il software BTS quando una patch è disponibile.

2. Associare le prese utilizzati per il controllo e lo scambio di dati solo per l'interfaccia locale (127.0.0.1).

3. Firewall: bloccare il traffico proveniente da reti esterne alle porte 5701 ( porta di controllo ) e 5702 ( porta dati), o altri porti, come utilizzato dal software BTS.

4. Assicurarsi di applicare compilazione mitigazioni tempo (ASLR + DEP)

5. Implementare un sistema di autenticazione per tali canali di negare a un utente malintenzionato non privilegiato registrato sulla stessa macchina, o sulla stessa rete, di comunicare con porte di controllo BTS.

6. la gestione del buffer Fix utilizzando dimensioni corrette.

7. Eseguire audit codice aggiuntivo.