Wikileaks ha riferito che la CIA è coinvolta nella creazione e coordinamento di un malware per Android pericoloso chiamato HighRise. Il rapporto mette in mostra tutte le funzionalità di HighRise, nonché una copia della Guida Utenti.

HighRise Android Malware – Ancora un altro strumento di spionaggio dalla CIA

Ieri (13 luglio 2017) WikiLeaks ha pubblicato un documento che ha rivelato informazioni sul progetto segreto operati dalla CIA. Secondo le informazioni rilasciate e la documentazione di provenienza la seconda versione (HighRise 2.0) è compatibile con il sistema operativo mobile Android di 4.0 (Panino gelato) a 4.3 (Jelly Bean).

Wikileaks ha pubblicato il manuale dell'utente per il malware HighRise Android che rivela molto della funzionalità del programma di utilità. Secondo la comunità della sicurezza questo è solo un altro prodotto di una serie di pacchetti coordinati utilizzati dall'ente per spiare gli utenti di computer e cellulari. Il sito Wikileaks ha pubblicato informazioni sul caso come parte del “volta 7” collezione, attribuito ad essere uno dei più grandi pubblicazioni di documenti riservati sulla CIA.

Secondo l'organizzazione la CIA ha “perso il controllo della maggior parte del suo arsenale di malware di hacking tra cui, virus, trojan, weaponized “Zero Day” gesta, sistemi di telecontrollo malware e documentazione associata”. Diversi esperti hanno già dichiarato che l'agenzia di intelligence non ha le risorse per operare la propria coordinata campagna segreta globale. La CIA è stato coinvolto nello sviluppo di strumenti di hacking che penetrano servizi e dispositivi popolari. L'agenzia ha dimostrato di avere intenzioni serie per rompere attraverso molti livelli di sicurezza, un esempio recente è il OutlawCountry sfruttare che possono compromettere i sistemi Linux.

HighRise Android Malware infezione Comportamento

Il malware HighRise è compatibile con il sistema operativo Android di Google, i documenti trapelati descrivono una seconda iterazione del virus. Secondo il changelog è stato compilato il 16 dicembre 2013 e reca la seguente nota “Versione iniziale EDG. Porta ad Android 4,0-4,3” e la sua autorità è in fase di “TDR”, probabilmente un'unità interna della CIA. Il messaggio indica che il codice è stato portato al più recente (allora) versione del sistema operativo. Questo ci dà una ragione di credere che il malware HighRise Android è stato sviluppato per un lungo periodo di tempo nel corso degli anni. E 'molto probabile che una nuova versione di esso è attivamente sviluppato e gestito anche ora. Le sue funzioni comprendono un modulo redirector che viene utilizzato per manipolare i messaggi SMS. Esso consente in modo efficace la CIA per eseguire diverse azioni:

- Proxy SMS “in arrivo” ha ricevuto dall'host HighRise a un LP internet.

- Inviare messaggi SMS “in uscita” con l'ospite HighRise.

- Fornire un canale di comunicazione tra l'operatore campo HighRise & l'LP.

- TLS / SSL di comunicazione su internet protetta

Più avanti la CIA confronta v2.0 come avere un flusso di infezione modificata:

1.Il HighRise deve essere scaricato manualmente e installato sul dispositivo di destinazione. Dopo questo è fatto il codice dannoso viene eseguito automaticamente in background o dopo un riavvio è prevista. Per evitare la scoperta esso si maschera come un'applicazione chiamata “TideCheck”. Il file di installazione APK è ospitato su un siti di download o un repository di terze parti.

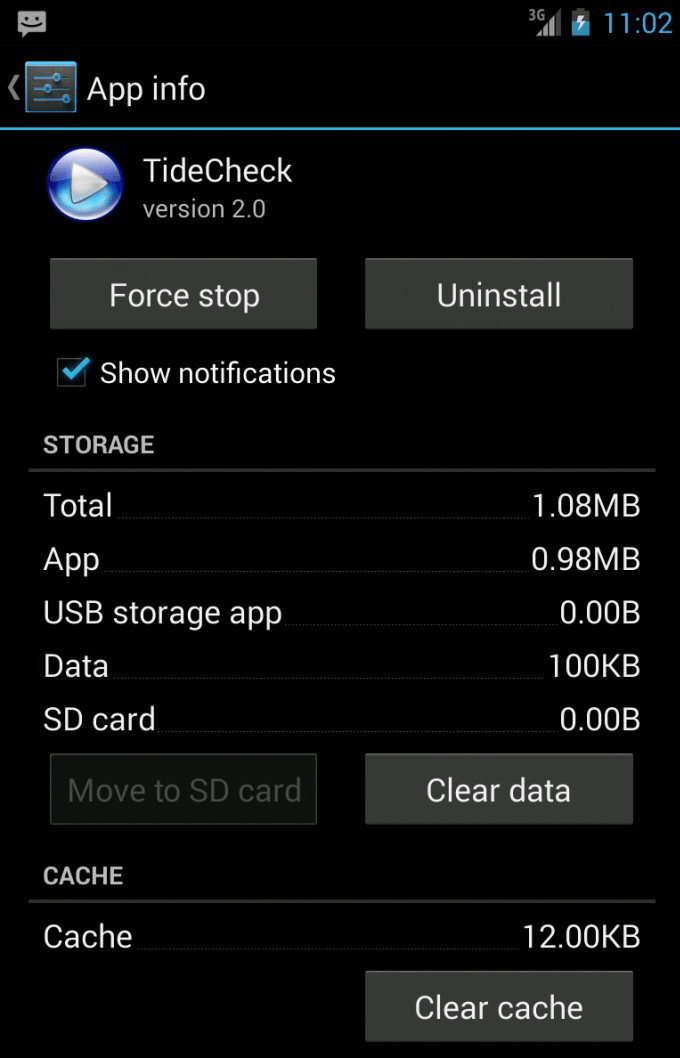

NOTA: L'applicazione può essere efficacemente rimosso navigando verso le impostazioni dell'applicazione, doppio tocco sul suo nome (TideCheck) e dopo una sequenza di comandi: forza di arresto, Cancella dati e disinstallazione.

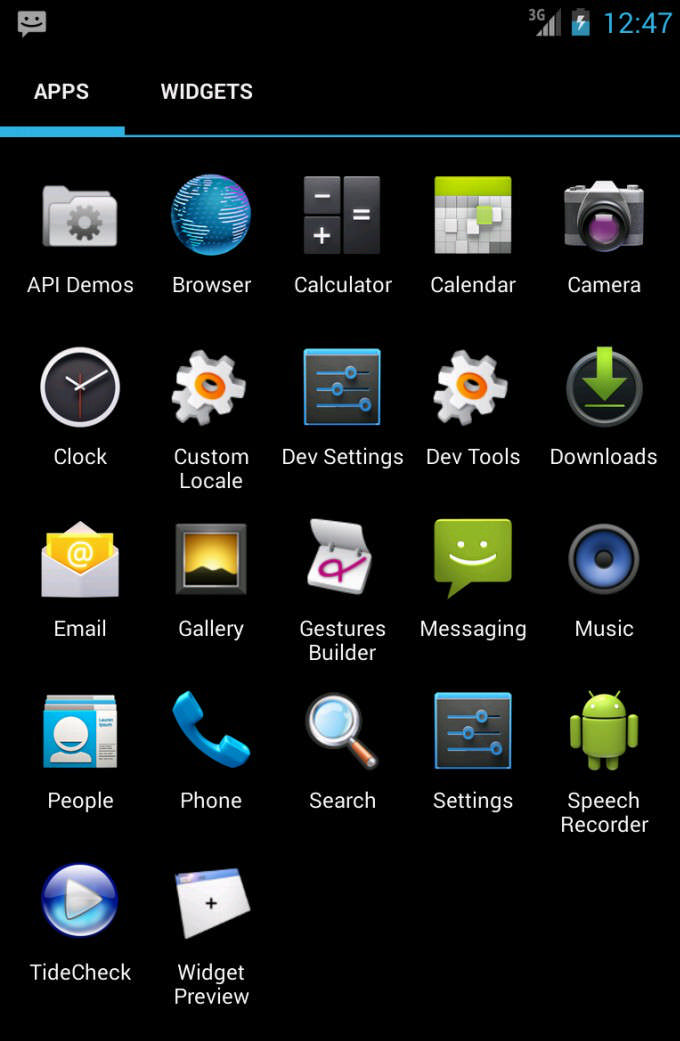

2.Il passo successivo è quello di avviare manualmente l'applicazione. Questo viene fatto toccando l'applicazione nel cassetto Android.

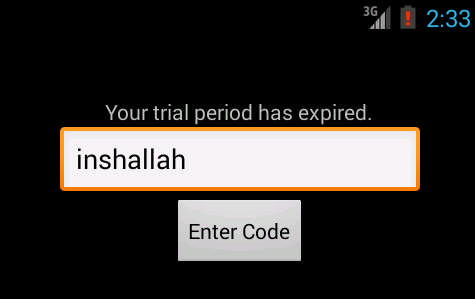

3. Il malware HighRise Android sarà quindi richiederà agli utenti di una stringa di password mediante la visualizzazione di un prompt contraffazione “Il periodo di prova è scaduto”. L'uno è hardcoded “inshallah” (arabo “se Dio vuole”) e quindi selezionare la “Inserisci il codice” pulsante.

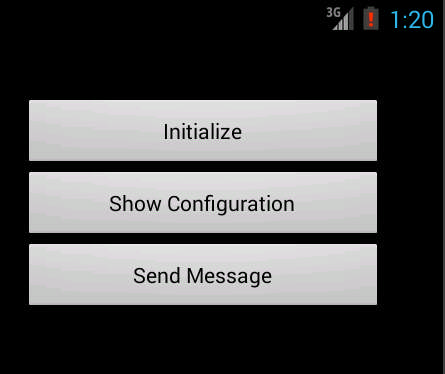

4. Il malware HighRise Android può essere attivata cliccando su “Inizializzare”. Questo consente di configurare efficacemente il malware in esecuzione in modalità background.

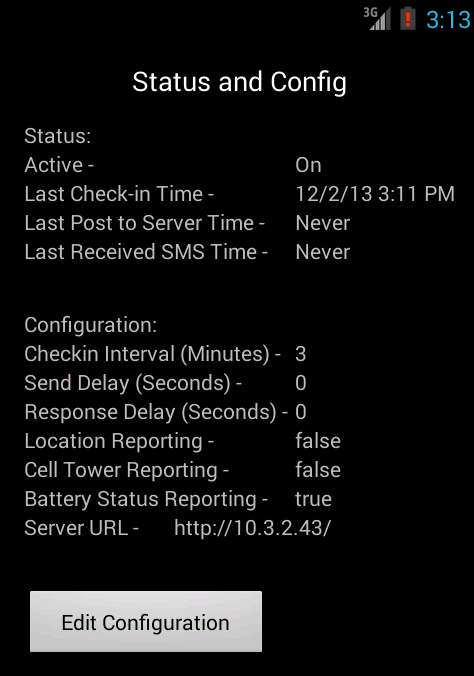

5. Cliccando su “Mostra configurazione” gli utenti possono accedere alle impostazioni interne della domanda. Essi rivelano diversi valori che sono legati alla funzione di report di rete. Le modifiche possono essere inseriti manualmente cliccando sul “Modifica configurazione” pulsante.

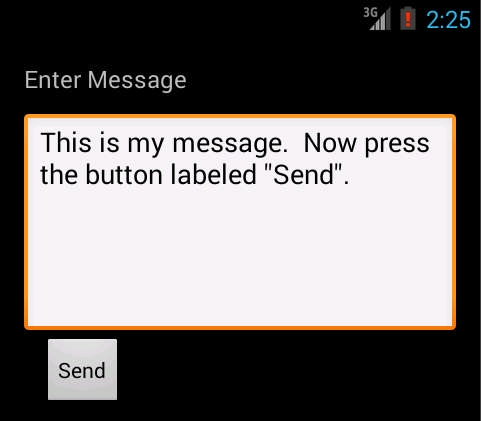

6. Il malware HighRise Android può essere utilizzato per inviare messaggi SMS ai agenti della CIA toccando il comando Invia messaggio.

Impatto della CIA HighRise Android Malware

Wikileaks ha rivelato che attualmente non ci sono informazioni disponibili sulle versioni più recenti del malware Android HighRise. Non si sa se ancora in uso, sviluppati o aggiornati. Effettivamente l'applicazione funge da proxy messaggi di inoltro SMS in entrata e in uscita per CIA postazioni d'ascolto operati su Internet. operatori HighRise sono stati in grado di spiare milioni di utenti in tutto il mondo per l'attuazione del virus nel payload. Possibili scenari di infezione automatizzate possono includere le seguenti:

- Il HighRise Android malware può essere configurato in modo automatico l'installazione come parte di un payload maligno. Questo può includere varie applicazioni e componenti distribuiti sul Play Store o di terze parti repository di Google. Di solito le applicazioni contraffatti vengono caricati utilizzando le identità sviluppatori anonimi e falsi. Gli agenti della CIA possono rappresentare come un programmatore indipendente o azienda e utilizzare immagini e grafica per attirare potenziali vittime a scaricare ed eseguire la loro applicazione.

- Uno script web può scatenare pop-up o altri trucchi dannosi per attivare l'installazione del malware Android HighRise.

- agenti della CIA possono utilizzare trucchi di social engineering inviando istruzioni di ottimizzazione del sistema contraffatti o di recupero per cercare di confondere gli obiettivi in se stessi infettare con il virus.

Qualunque cosa accada è probabile che Wikileaks continueranno a riferire su altri strumenti creati e utilizzati da spionaggio e servizi segreti. Le informazioni fornite rivela solo quanto le agenzie governative si infiltrano nella privacy e la sicurezza degli utenti di computer in tutto il mondo. Il malware HighRise Android non è fatto per una regione specifica. In pratica può essere utilizzato per estrarre i dati e trasmettere informazioni sensibili da dispositivi Android in tutto il mondo.