Adobe Flash Player è stato a lungo preso di mira da hacker. Un sacco di vulnerabilità sono stati scoperti nel corso degli anni, e un sacco di attacchi basati su difetti di Adobe sono stati realizzati.

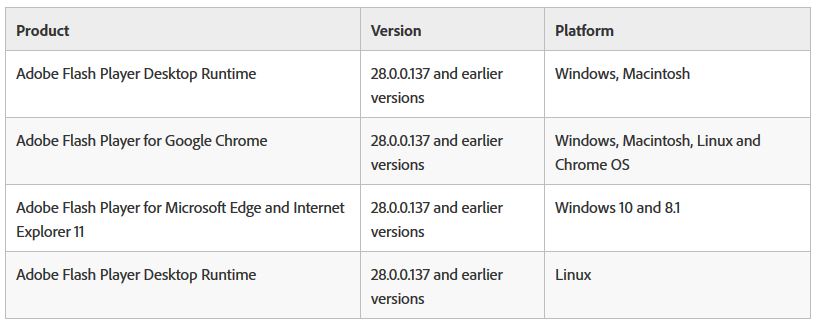

Quest'anno inizia anche con una vulnerabilità critica che è stata confermata dalla stessa Adobe – CVE-2018-4878. Adobe Flash Player 28.0.0.137 e le versioni precedenti sono colpiti. Il difetto esiste in Flash Player e consente agli aggressori di ottenere l'accesso alle macchine in esecuzione su diverse piattaforme, come Windows, Macintosh, Google Chrome e Linux:

Una correzione è previsto per essere rilasciato nei prossimi giorni. Tuttavia, nel frattempo utenti utilizza ancora il programma sono invitati a verificare se sono inclini a sfruttare e si consiglia di indurire loro difese. Inoltre, CVE-2018-4878 viene sfruttata in limitata, attacchi mirati in natura. Ecco quello che Adobe ha disse in un bollettino sulla sicurezza:

Una vulnerabilità critica (CVE-2018-4878) esiste in Adobe Flash Player 28.0.0.137 e versioni precedenti. Lo sfruttamento con successo potrebbe potenzialmente consentire a un aggressore di prendere il controllo del sistema interessato.

Adobe conosce il rapporto che un exploit per CVE-2018-4878 esiste in natura, e viene sfruttato in limitata, attacchi mirati contro di Windows. Questi attacchi utilizzano documenti di Office con incorporato nocivi si diffondono contenuti Flash tramite e-mail, la società ha anche detto.

Di più su CVE-2018-4878

La vulnerabilità è di tipo use-after-free. Un uso-after-free vulnerabilità è un personaggio di corruzione della memoria e può essere sfruttata da malintenzionati per eseguire codice arbitrario.

Attacchi basati su CVE-2018-4878

ricercatori Cisco’ analisi della attacco a base di CVE-2018-4878 legata agli hacker di Gruppo 123.

“Gruppo 123 ora hanno aderito alcune delle élite criminale con questo ultimo carico utile di ROKRAT. Hanno usato un flash di Adobe 0 giorno che era al di fuori della loro capacità precedenti — essi usavano exploit in campagne precedenti, ma mai una nuova rete sfruttano come hanno fatto oggi,” Talos ricercatori Warren Mercer e Paolo Rascagneres dichiarato.

I ricercatori ritengono inoltre che l'obiettivo dell'attacco è di alto profilo. Il fatto che un nuovo exploit non visto in attacchi precedenti è stato utilizzato significa che il gruppo è stato determinato a fare il lavoro di attacco.

ricercatori FireEye, d'altra parte credo che il gruppo dietro gli attacchi CVE-2.018-4.878 è TEMP.Reaper dalla Corea del Nord:

Abbiamo osservato gli operatori TEMP.Reaper che interagiscono direttamente con il loro comando e controllo dell'infrastruttura da indirizzi IP assegnati alla rete STAR-KP a Pyongyang. La rete STAR-KP è gestito da una joint venture tra Messaggio da parte del governo della Corea del Nord e Telecommunications Corporation e Thailandia a base di Loxley Pacific.

Come già accennato, Adobe è prevista per patchare il difetto di questa settimana. Nel frattempo, se si sta eseguendo Flash Player, Assicurati di controllare se si è inclini a l'exploit. Come è fatto? Accedi al Flash Player pagina, oppure fare clic destro sul contenuto in esecuzione nel lettore. Quindi selezionare A proposito di Adobe Flash Player dal menu. Questo controllo deve essere eseguita per ciascun browser installato sul proprio sistema.

In aggiunta, l'importanza di avere un programma anti-malware installato su un sistema non deve essere trascurato. Tale programma sarà guardia contro gli attacchi malware e sarebbe anche rimuovere eventuali infezioni esistenti.

scanner SpyHunter rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter