Un'altra vulnerabilità di Linux è stato scoperto che incidono snapD, il pacchetto installato di default in Ubuntu e utilizzato in altre distribuzioni come Debian, OpenSUSE, Arch Linux, Fedora e da solo. La vulnerabilità potrebbe consentire a un attaccante locale per ottenere privilegi di amministratore.

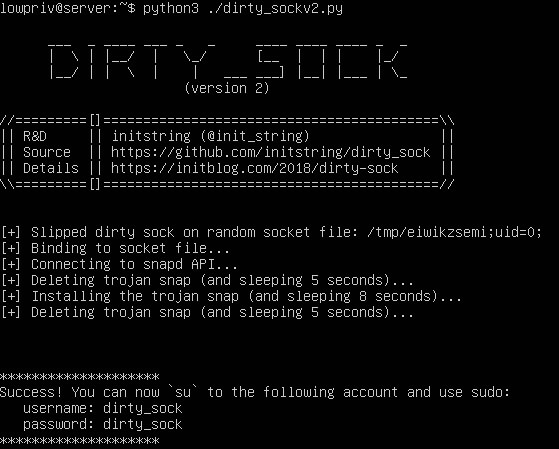

Ciò significa accesso root e la ripresa del sistema. La vulnerabilità, identificato come CVE-2019-7304 e definito “calzino sporco sfruttare” affetti versioni snapD 2.28 attraverso 2.37.

CVE-2019-7304 sporca calzino Exploit: Dettagli

A gennaio 2019, Chris Moberly ha scoperto una vulnerabilità di scalata di privilegi nelle installazioni di default di Ubuntu Linux. La questione è stata innescata da un bug nel API snapD, un servizio di default. Qualsiasi utente locale potrebbe sfruttare questa vulnerabilità per ottenere accesso root immediato al sistema, Moberly spiegato.

Ecco la descrizione ufficiale della vulnerabilità CVE-2019-7304:

snapD 2.28 attraverso 2.37 non correttamente convalidato e analizzato l'indirizzo socket remoto durante l'esecuzione di controlli di accesso sul suo zoccolo UNIX. Un malintenzionato locale potrebbe usare questo per accedere alle API di socket privilegiati e di ottenere i privilegi di amministratore.

Una delle prime cose che un utente malintenzionato dovrebbe fare quando si cerca in modi per compromettere una macchina è quello di cercare i servizi nascosti che sono in esecuzione nel contesto di radice. server HTTP sono i primi candidati per lo sfruttamento, ma si trovano di solito su prese di rete. Così, c'è “un buon bersaglio per lo sfruttamento” – un servizio HTTP nascosto che è probabile che non ampiamente testato in quanto non è immediatamente evidente utilizzando controlli escalation di privilegi più automatizzati, il ricercatore ha notato nel suo rapporto.

Va notato che snapD sta diventando una componente fondamentale di Ubuntu, soprattutto nei giri più magri, come Snappy Ubuntu Nucleo per il cloud e degli oggetti. Sfortunatamente, malware è già nascosto in alcuni di questi pacchetti. Lo scorso maggio, due pacchetti, 2048intasato e Hextris, caricato Ubuntu Snaps Store di Nicolas utenti, il malware contenuto.

La vulnerabilità è già stato segnalato per Canonical a fine gennaio. Per fortuna, è già corretto nella versione snapD 2.37.1 e più tardi. Ubuntu e le altre distribuzioni Linux colpiti hanno già implementato una versione fissa del pacchetto.