Il più grande sistema di distribuzione del traffico (TDS) conosciuto come EITest stata appena preso dalla ricercatori di sicurezza da Abuse.ch, BrilliantIT, e Proofpoint. Il gruppo di esperti sinkholed il comando e il controllo delle infrastrutture dietro la rete di server hacked che era stata usata per fornire malware tramite redirect, kit di exploit e truffe supporto tecnico.

Il sistema di distribuzione del traffico è stato in precedenza analizzato da un autore anonimo sul Malware Non bisogno di caffè:

EITest è una delle più lunghe campagne di consegna dannosi che ha continuato ad evolversi. Nella primavera del 2017, ha iniziato reindirizzare gli utenti di Internet Explorer per truffe di supporto tecnico in aggiunta ai reindirizzamenti esistenti con i falsi font Chrome.

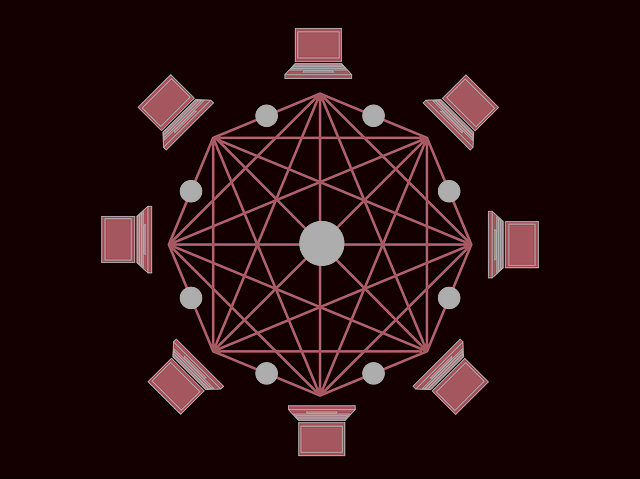

EITest Traffic Distribution System Descritto

EITest è stato rilevato diversi anni fa, in 2011. Tuttavia, è diventato un sistema di distribuzione di traffico disponibili per l'affitto nel mese di luglio 2014. Allora, TDS è stato distribuito nelle campagne maligni distribuzione del Zaccess Trojan. Gli aggressori stavano usando un kit exploit noto come Glazunov.

Secondo Proofpoint ricercatori, "EITest è probabilmente uno dei più antichi del suo genere ed è stato coinvolto nella fornitura di una varietà di ransomware, ladri di informazioni, e altro malware, con chiara evidenza del suo uso risale al 2011".

Dal momento in cui EITest potrebbe essere affittato, ricercatori di sicurezza hanno lottato per cessare le sue operazioni. L'analisi indica che il EITest squadra stava vendendo il traffico dirottato ottenuti da siti compromessi per $20 USD per un migliaio di utenti. blocchi di traffico di minimo 50,000 gli utenti sono stati venduti su base giornaliera.

EITest è stato utilizzato nella distribuzione di una vasta gamma di famiglie di malware e ransomware. E 'stato il reindirizzamento grandi quantità di traffico verso il in-famoso Angler e RIG exploit kit. Le operazioni più recenti coinvolti siti dannosi schierati per l'ingegneria sociale, come gli armadi del browser, Tech supporta truffe, aggiornamenti falsi e cosa no.

EITest Operazione Sinkholed

Per fortuna, Proofpoint insieme BrilliantIT e Abuse.ch, sinkholed successo EITest. Attualmente, catena di infezione del sistema di distribuzione del traffico è inefficiente e quindi, quasi due milioni di redirect malevoli al giorno è stato impedito di accadendo.

I ricercatori sono riusciti cogliendo un particolare dominio (stat-dns.com) che ha portato al sequestro di tutta l'operazione. Più specificamente, tale server è stata punta a un inghiottitoio dal marzo 15, 2018:

Abbiamo analizzato i dati dal funzionamento dolina da marzo 15 ad aprile 4, 2018. Durante questo periodo, dolina ha ricevuto quasi 44 milioni di richieste da circa 52,000 server. Decodifica le richieste siamo riusciti a ottenere un elenco di domini compromessi così come gli indirizzi IP e agenti utente degli utenti che hanno navigato per i server compromessi.

Di tutti i siti web compromessi, i ricercatori hanno osservato Proofpoint più sistemi di gestione dei contenuti, ma la stragrande maggioranza sembrava essere utilizzando WordPress. Recentemente abbiamo scritto su un'altra campagna aggiornamento falso che è stato sfruttando WordPress e altri siti basati su CMS per fornire il malware bancaria ctonio, una variante di ZeusVM nonché NetSupport RAT.

Dal momento che è stato EITest sinkholed, sono stati osservati i tentativi di ripristinare la propria attività.

i ricercatori hanno seguito Proofpoint un altro sistema di distribuzione del traffico anche. Soprannominato BlackTDS, TDS viene distribuito nella distribuzione di vari pezzi di malware. I ricercatori di sicurezza hanno osservato catene infezione BlackTDS in natura, offrendo il malware attraverso trucchi di social engineering e aggiornamenti software falsi.

Ciò che è degno di nota è che, anche se l'identificazione dei siti BlackTDS non era così difficile per i ricercatori, associando il traffico con gli attori minaccia nota è stato molto impegnativo o addirittura difficili.