Crypto-virus sono una minaccia crescente che mira a trasformare la giornata il contrario, facendo si paga per i cyber-criminali per le chiavi che sono stati crittografati. E ciò che è peggio è che i cyber criminali costantemente continuare a sviluppare nuovi e più sofisticati modi per aumentare la difesa dei loro virus, attuazione di chiavi di crittografia combinati che viaggiano in modo sicuro ai loro server. Tuttavia, ci sono ancora quei virus ransomware che inviano informazioni in chiaro, permettendo, l'utente a fiutare il traffico dal computer e con la fortuna per ottenere la chiave di decrittazione dei file. Abbiamo progettato di fare un tutorial, che è il più semplice possibile per spiegare teoricamente come si potrebbe rilevare la chiave di decrittazione per fiutare il traffico web utilizzando Wireshark.

Crypto-virus sono una minaccia crescente che mira a trasformare la giornata il contrario, facendo si paga per i cyber-criminali per le chiavi che sono stati crittografati. E ciò che è peggio è che i cyber criminali costantemente continuare a sviluppare nuovi e più sofisticati modi per aumentare la difesa dei loro virus, attuazione di chiavi di crittografia combinati che viaggiano in modo sicuro ai loro server. Tuttavia, ci sono ancora quei virus ransomware che inviano informazioni in chiaro, permettendo, l'utente a fiutare il traffico dal computer e con la fortuna per ottenere la chiave di decrittazione dei file. Abbiamo progettato di fare un tutorial, che è il più semplice possibile per spiegare teoricamente come si potrebbe rilevare la chiave di decrittazione per fiutare il traffico web utilizzando Wireshark.

Consigli utili: Prima di poter realmente impegnarsi in qualsiasi rete sniffing o altri metodi abbiamo suggerito qui di seguito, è urgentemente consiglia di farlo da un sistema informatico sicuro e protetto influenzato da qualsiasi tipo di minacce informatiche. Se si vuole fare in modo che il sistema informatico è 100% sicuro mentre si sta seguendo queste istruzioni, gli esperti consigliano spesso scaricare un avanzato strumento anti-malware che viene aggiornato di frequente e dispone di next-gen protezione attiva contro i virus per vedere se il vostro PC è al sicuro:

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter

Come funziona - Breve spiegazione

Tenete a mente che questa soluzione è solo teorica da diversi virus ransomware svolgono diverse attività sul PC degli utenti. Per chiarire meglio che, maggior parte dei virus ransomware usano algoritmo di crittografia - un linguaggio criptico sostituendo il codice della lingua originale dei file, rendendoli inaccessibili. I due algoritmi di crittografia più diffusi sono RSA e AES algoritmi di crittografia. Entrambi sono estremamente forti e impenetrabile. In passato, la maggior parte degli autori di malware utilizzato una sola cifra la crittografia in modo speciale. L'azione standard per il virus ransomware era il seguente risultato:

- Goccia è payload.

- Modificare l'editor del Registro di Windows per eseguire all'avvio o dopo l'azione specifica è fatta.

- Eliminare i backup ed eseguire altre attività.

- Crittografare i file.

- Invia la chiave di decrittazione in un file o come una comunicazione direttamente al comando e controllo (C&C) centro dei cyber-criminali.

- Goccia è Nota di riscatto e altri file di supporto che notificano l'utente di questo "complicazione".

Tuttavia, dal momento che i ricercatori di malware hanno unito le loro risorse e mettere un grande sforzo per rilevare i codici nelle chiavi di difetti o la cattura di decrittazione e sviluppare decrypters libere, gli autori di malware hanno anche fatto abbastanza i miglioramenti stessi. Uno di questi miglioramenti è l'implementazione di una crittografia a due vie, utilizzando una combinazione di RSA e AES algoritmi di crittografia.

In breve, essi non solo crittografare i file con una delle cifre, ma ora usano anche un secondo algoritmo di crittografia per cifrare la chiave di decrittazione in un file speciale che viene poi inviato ai server. Questi file sono impossibili da decifrare, e gli utenti sono irrimediabilmente alla ricerca di metodi alternativi per decifrarli.

Per ulteriori informazioni su questo metodo di crittografia, per favore visita:

Ransomware Encryption spiegato - perché è così efficace?

Un'altra tattica i cyber criminale "sviluppatori" ha iniziato da usare è un cosiddetto block chaining cifrario. Si tratta di una modalità che ha spiegato brevemente, rompe il file se si tenta di manometterlo, effettuare qualsiasi forma di recupero del tutto impossibile.

Così, qui è dove siamo. A questo punto, ci sono anche nuovi sviluppi nel mondo del ransomware, che devono ancora essere rivelata.

E 'molto difficile rimanere davanti ransomware, ma nonostante tutto, abbiamo deciso di mostrare come utilizzare Wireshark a vostro vantaggio e, auspicabilmente, intercettare il traffico HTTP nel momento giusto. Tuttavia, tenere a mente che queste istruzioni sono TEORICO, e ci sono molti fattori che possono impedire loro di lavorare in una situazione reale. Ancora, è meglio che non cercando prima di pagare il riscatto, destra?

Utilizzando Wireshark per trovare decrittografia chiave

Prima di scaricare e utilizzare Wireshark - uno dei network più usato sniffer là fuori, si dovrebbe avere eseguibile del malware sul standby e infettare il computer, ancora una volta. Tuttavia, tenere a mente che alcuni virus ransomware eseguire nuova crittografia ogni volta che un computer viene riavviato e, così si dovrebbe anche configurare Wireshark per l'esecuzione automatica all'avvio. Cominciamo!

Passo 1: Scarica Wireshark sul computer cliccando sui seguenti pulsanti( per la versione di Windows)

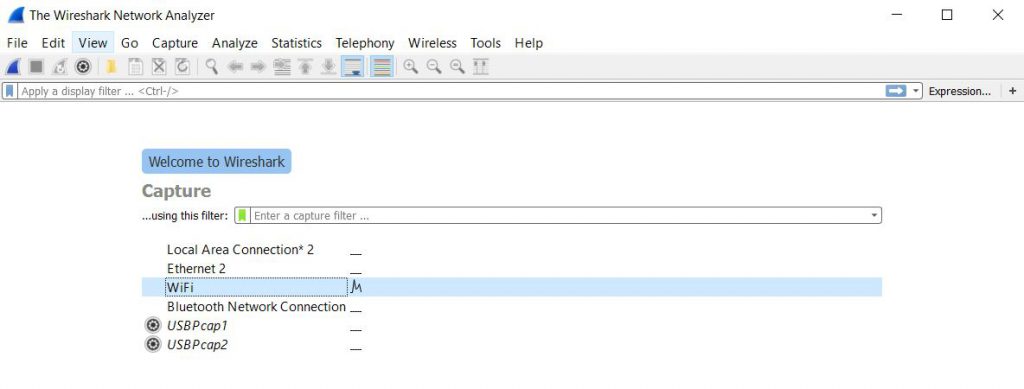

Passo 2: Correre, configurare e imparare a fiutare i pacchetti con Wireshark. Per informazioni su come avviare l'analisi dei pacchetti e verificare dove i pacchetti di salvare i dati, si dovrebbe aprire Wireshark e poi scegliere la vostra interfaccia di rete attiva per l'analisi dei pacchetti. Per la maggior parte degli utenti, che sarebbe l'interfaccia con il traffico rimbalzare su e giù su di esso è giusto. Si consiglia di scegliere e fare clic due volte veloce per iniziare sniffing:

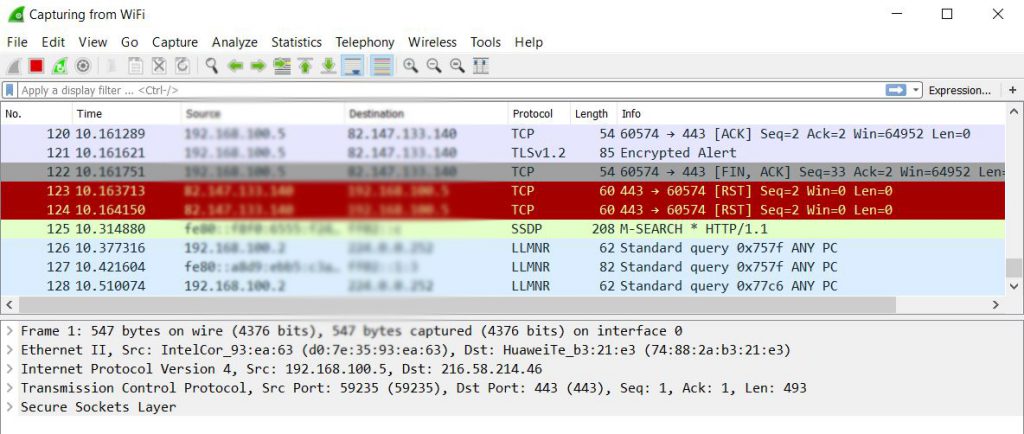

Passo 3: sniffing di pacchetti. Poiché i virus ransomware comunicano tramite il traffico HTTP, si dovrebbe filtrare tutti i pacchetti prima. Ecco come i pacchetti appaiono inizialmente dopo aver scelto l'interfaccia e intercettare il traffico da esso:

Per intercettare solo il traffico HTTP, si dovrebbe digitare quanto segue nella barra filtro di visualizzazione:

→ http.request - Intercettare il traffico richiesto

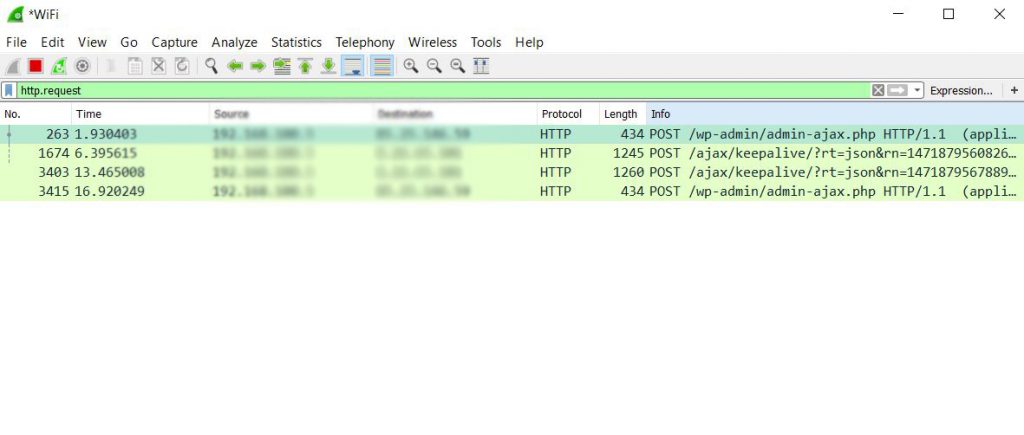

Una volta filtrato dovrebbe assomigliare a questo:

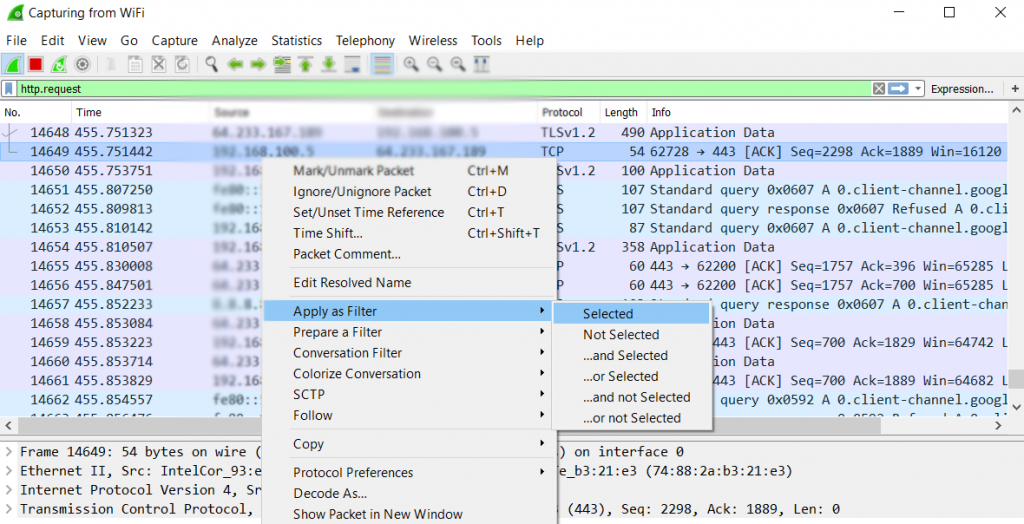

È inoltre possibile filtrare gli indirizzi IP di origine e destinazione scorrendo verso l'alto e verso il basso e la scelta di un indirizzo, poi a destra cliccando su di esso e la navigazione verso il seguente funzione:

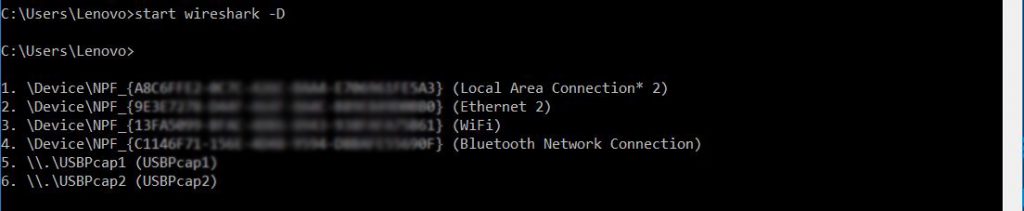

Passo 4: Configurare Wireshark per l'esecuzione automatica. Per farlo, primo, si dovrebbe andare al prompt dei comandi del computer digitando cmd sulla vostra ricerca di Windows ed eseguirlo. Da lì, digitare il seguente comando con il capitale "-D" l'impostazione per ottenere la chiave univoca per l'interfaccia. Le chiavi dovrebbe essere simile alla seguente:

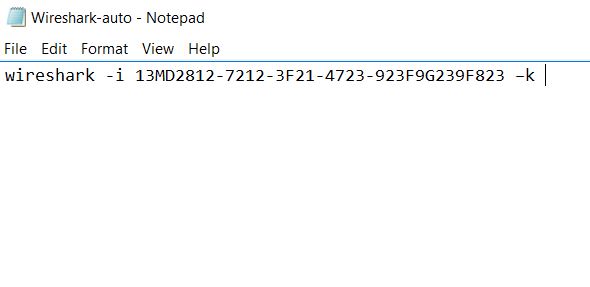

Passo 5: Copiare la chiave per la connessione attiva e creare un nuovo documento di testo e in essa scrivere il seguente codice:

→ Wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

È possibile inoltre modificare il comando con l'aggiunta del -w lettera e la creazione di un nome per il file che verrà salvarlo sul vostro computer, consentendo di analizzare i pacchetti. Il risultato dovrebbe essere simile a questa:

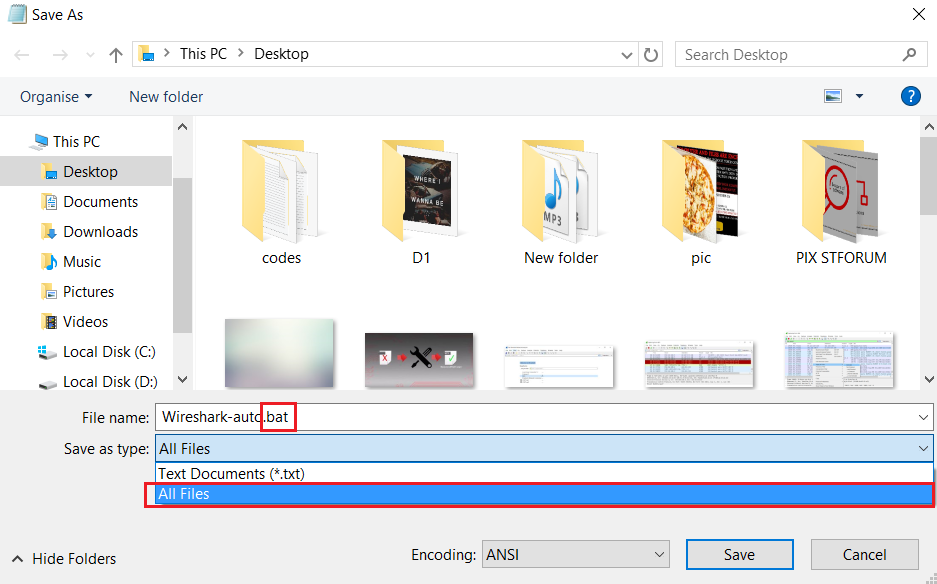

Passo 6: Salvare il documento di testo appena creato in un file .bat, andando a File> Salva con nome ... e scegliendo Tutti i file dopo il quale la digitazione bat come estensione di file, come l'immagine qui sotto mostra. Assicurarsi che il nome del file e la posizione in cui si salva sono facili da trovare:

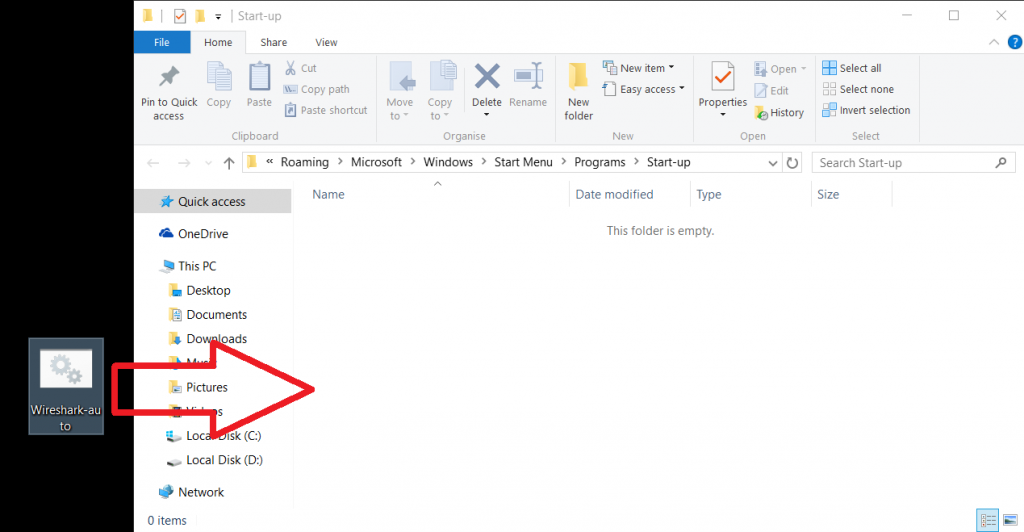

Passo 7: Incollare il file .bat nella cartella di avvio di Windows. La posizione originale della cartella è:

→ C:\Utenti nome utente AppData Roaming Menu Microsoft Windows Start Programmi Esecuzione automatica,/p>

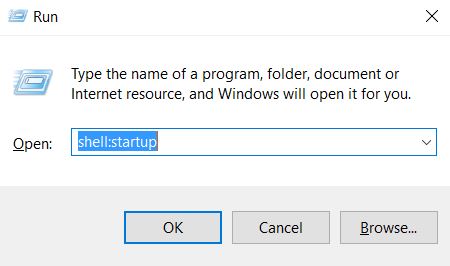

Per accedere facilmente, stampa Pulsante Windows + R combinazione di tasti e nel tipo di dialogo Window - shell:avviare, come l'immagine qui sotto mostra e fare clic su OK:

Dopo che il computer viene riavviato, se il virus ransomware crittografia dei file dopo che genera una chiave e lo invia ai cyber-criminali’ server, si dovrebbe essere in grado di intercettare i pacchetti di comunicazione e analizzarli.

Passo 8: Come analizzare il traffico?

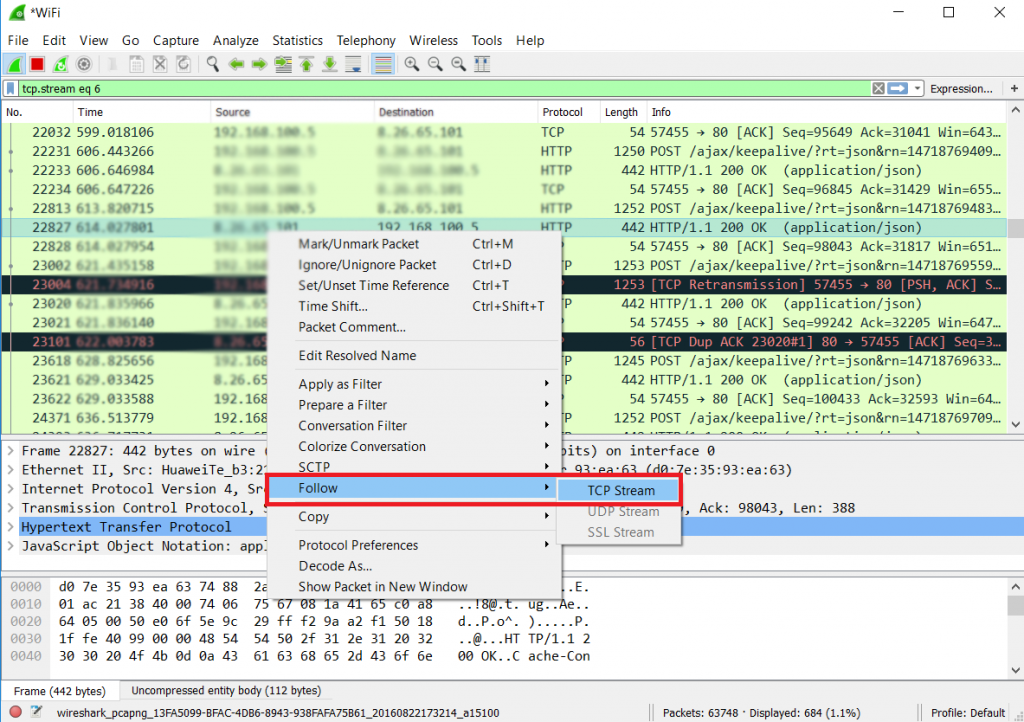

Per analizzare il traffico di un dato pacchetto, semplicemente il tasto destro del mouse e poi clicca sul seguente per intercettare il traffico:

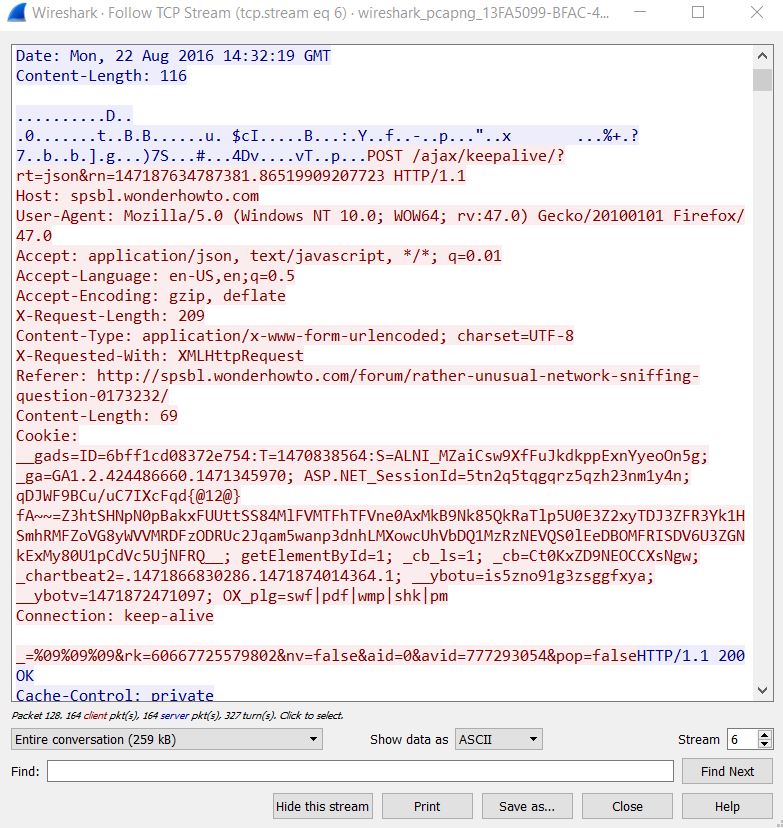

Dopo aver fatto questo, Apparirà una finestra con le informazioni. Assicurati di controllare con attenzione le informazioni e cercare le parole chiave che danno via le chiavi di crittografia, come criptato, RSA, AES, etc. Prendete il vostro tempo e verificare le dimensioni dei pacchetti ', assicurarsi che essi sono simili alle dimensioni di un file di chiave.

Sniffing ransomware decifratura Keys - cose che dovete sapere

Come accennato prima, questo tutorial è completamente teorico e nel caso in cui non è possibile far fronte con esso e annusare le chiavi, Vi consigliamo vivamente di rimuovere il ransomware che ha infettato e tentare il ripristino dei file utilizzando le istruzioni passo-passo sotto. Anche, se avete intenzione di tentare questo metodo, abbiamo fortemente consigliamo di provarlo prima sul computer e vedere il traffico. Un esempio di come i ricercatori hanno identificato il traffico dal ransomware è il ricerca, eseguita da esperti di rete Paloalto su Locky ransomware, che abbiamo anche Ti consigliamo di controllare.

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scan for ransomware con lo strumento SpyHunter Anti-Malware

Rimozione automatica ransomware - Videoguida

Passo 2: Disinstalla Ransomware e malware correlato da Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, creato da ransomware sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da ransomware lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Avviare il PC in modalità provvisoria per isolare e rimuovere ransomware

Passo 5: Cercare di ripristinare i file crittografati da ransomware.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

infezioni ransomware e ransomware mirano a crittografare i file utilizzando un algoritmo di cifratura che può essere molto difficile da decifrare. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware è un ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does Ransomware Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does Ransomware Infect?

In diversi modi. Ransomware Il ransomware infetta i computer tramite l'invio tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of Ransomware is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .Ransomware files?

tu can't senza decrittatore. A questo punto, il .Ransomware file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .Ransomware file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".Ransomware" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .Ransomware file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of Ransomware Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

Eseguirà la scansione e individuerà il ransomware Ransomware, quindi lo rimuoverà senza causare ulteriori danni ai file importanti .Ransomware.

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can Ransomware Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

Informazioni sulla ricerca sui ransomware

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione di ransomware inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, la ricerca dietro la minaccia ransomware ransomware è supportata da VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.

Ho cercato di seguire le vostre raccomandazioni circa Wireshark e in qualche modo mi arrivare a trovare diverse linee che contengono la seguente descrizione in “Informazioni”:

“Server Ciao, Certificato, stato del certificato, scambio di chiavi Server, Ciao Server fatto”

“scambio di chiavi client, Change Cipher Spec, Stretta di mano messaggio cifrato”

Poi Dati applicazioni……

E questo va avanti tutto il tempo tra una fonte e una destinazione (sempre la stessa).

Posso fare un click destro sulla linea, poi “seguire” e “TCP” : si apre una finestra con un dialogo, ma non so se sono riuscito a trovare in esso una “chiave” e non so neanche come riconoscerlo. Non sembra come un testo comune, ma include un mix tra le parole, indirizzi netti, simboli…

Supponiamo che sia possibile Ang trovo, come poi ho Coul uso? Non saprei come costruire la mia decryptor di lavoro.

C'è qualcuno qui che ne sa più di tutto questo e ha cercato il modo di wireshark sniffing e avrebbe qualche consiglio per aiutarmi a utilizzare il software e arrivare a scoprire il mio “chiave”?

Grazie per il tuo tempo

Ciao, vedere i seguenti filtri che è possibile utilizzare sulla scatola del filtro sulla parte superiore dove i pacchetti sono del software Wireshark:

1. ip.addr == 10.0.0.1 [Imposta un filtro per ogni pacchetto con 10.0.0.1, sia come

sorgente o]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [imposta

un filtro conversazione tra i due indirizzi IP definiti]

3. http o DNS [imposta

un filtro per visualizzare tutte le HTTP e DNS]

4. tcp.port == 4000

[imposta un filtro per ogni pacchetto TCP con 4000 come sorgente o porta di destinazione]

5. tcp.flags.reset == 1

[visualizza tutte le reset TCP]

6. http.request

[visualizza tutte le richieste HTTP GET]

7. tcp contiene

traffico [visualizza tutti i pacchetti TCP che contengono la parola 'traffico'.

Eccellente durante la ricerca su una stringa specifica o ID utente]

8. !(ARP o ICMP o

DNS) [maschere fuori arp, ICMP, DNS, o qualsiasi altri protocolli possono essere

rumore di sottofondo. Permettendo di concentrarsi sul traffico di interesse]

9. UDP contiene

33:27:58 [imposta un filtro per i valori esadecimali di 0x33 0x27 0x58 in qualsiasi

compensare]

10. tcp.analysis.retransmission

[visualizza tutte le ritrasmissioni nella traccia. Aiuta quando rintracciare lento

le prestazioni delle applicazioni e la perdita di pacchetti]

È inoltre possibile trovare altre raccomandazioni utili lì. Anche, tenere a mente che si dovrebbe concentrare sul traffico POST quando l'infezione ha luogo. Se avete il campione di malware, cercare di reinfect un computer di prova durante il monitoraggio dei pacchetti. Questo può aiutare a ottenere una comprensione più profonda su come il comunica di malware.

In aggiunta a questo, quando tu “Segui TCP stream” di un dato pacchetto, Wireshark ha la cosiddetta “SSL Dissector” che in alcuni casi può essere utilizzato per decifrare alcuni dei dati in là e dare un senso di esso. Ransomware è in continua evoluzione, comunque e non può anche inviare direttamente la chiave di decrittazione, ma invece caricare un file .KEY ai cyber-criminali’ server di comando che è anche crittografati con una procedura forte. Quindi, se si sta utilizzando Wireshark, prima assicurarsi che il virus non crea un tale file e lo invia direttamente le informazioni tramite TCP o altra forma.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

E 'lavorare con Cerber ransomware?

Sono stato infettato da spora. Ho il file html con il mio ID e un sacco di coppie con i file criptati criptati e non. Si può estrarre le chiavi encription da tutti questi, al fine di decript il resto dei miei file? O fai a sapere che qualcuno che può farlo? Grazie.

calin.huidu@gmail.com

ottimo metodo. A volte può essere più facile se si conoscono le vulnerabilità del Dharma. Non pubblicheremo questo, altrimenti facciamo l'attenzione del programmatore.

Ciao, E 'possibile decifrare i file cifrati con il virus Rapid ransomware?

Ciao, qualcuno ha gestito con successo per decifrare i file crittografati con il Rapid ransomware?

Ciao, qualcuno ha gestito con successo per decifrare i file crittografati con il Rapid ransomware?

I miei file infettato un virus che aggiunge l'estensione .krab, come posso decifrare i file.

Hey ho appena stato infettato da Hermes 2.1 disponibili in rete

Ciao odinateur il mio capo è infetto che rendono contiene numerosi documenti sensibili e importanti. Egli è stato infettato da Grandcrab V4 posso avere una chiave che funziona per il vostro sbloccare e rimuovere questo malware si prega.

Please help me l'estensione virus .moresa non viene decifrato dal arresto Decrypter dal mio computer tutti i miei file sono stati decifrati con questo virus moresa

Nessuna chiave per ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Nessuna chiave per ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

ID non identificato: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

ID non identificato: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

La prova è al di sotto

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NET Framework versione 4.0.30319.42000—————————————-

Errore su file ‘E:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream non si apre dispositivi Win32 quali partizioni e unità nastro. Evitare l'uso di “\\.\” nel percorso.

e System.IO.FileStream.Init(string path, modalità FileMode, accesso FileAccess, diritti Int32, useRights booleani, Condividi FileShare, Int32 bufferSize, opzioni FileOptions, SECURITY_ATTRIBUTES secAttrs, String msgPath, booleano bFromProxy, booleano useLongPath, booleano checkhost)

a System.IO.FileStream..ctor(string path, modalità FileMode, accesso FileAccess)

a STOPDecrypter.Decrypter.FileIsSupported(String percorsofile)

a STOPDecrypter.MainForm.DecryptDirectory(posizione String, booleano eliminare)

Errore su file ‘E:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream non si apre dispositivi Win32 quali partizioni e unità nastro. Evitare l'uso di “\\.\” nel percorso.

e System.IO.FileStream.Init(string path, modalità FileMode, accesso FileAccess, diritti Int32, useRights booleani, Condividi FileShare, Int32 bufferSize, opzioni FileOptions, SECURITY_ATTRIBUTES secAttrs, String msgPath, booleano bFromProxy, booleano useLongPath, booleano checkhost)

a System.IO.FileStream..ctor(string path, modalità FileMode, accesso FileAccess)

a STOPDecrypter.Decrypter.FileIsSupported(String percorsofile)

a STOPDecrypter.MainForm.DecryptDirectory(posizione String, booleano eliminare)

Errore su file ‘E:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream non si apre dispositivi Win32 quali partizioni e unità nastro. Evitare l'uso di “\\.\” nel percorso.

e System.IO.FileStream.Init(string path, modalità FileMode, accesso FileAccess, diritti Int32, useRights booleani, Condividi FileShare, Int32 bufferSize, opzioni FileOptions, SECURITY_ATTRIBUTES secAttrs, String msgPath, booleano bFromProxy, booleano useLongPath, booleano checkhost)

a System.IO.FileStream..ctor(string path, modalità FileMode, accesso FileAccess)

a STOPDecrypter.Decrypter.FileIsSupported(String percorsofile)

a STOPDecrypter.MainForm.DecryptDirectory(posizione String, booleano eliminare)

Errore: System.UnauthorizedAccessException: (5) L'accesso è negato: [E:\System Volume Information]

a Alphaleonis.Win32.NativeError.ThrowException(UInt32 errorCode, String readPath, String writePath) in C:\Users jjangli Documenti GitHub AlphaFS AlphaFS NativeError.cs:linea 121

a Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(UInt32 LastError, String pathLp) in C:\Users jjangli Documenti GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linea 409

a Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(String pathLp, WIN32_FIND_DATA& win32FindData, booleano suppressException) in C:\Users jjangli Documenti GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linea 297

a Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() in C:\Users jjangli Documenti GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:linea 466

a STOPDecrypter.MainForm.DecryptDirectory(posizione String, booleano eliminare)

———————————————–

Egregio Signore il mio computer ha completamente danneggiato dal recente estensione virus ransomware

” .moresa “. Questa estensione è stata collegata con tutto il mio computer di file immagini video software PDF. Anche se il virus ha rimosso dopo l'uso di utensili SpyHunter Anti-Malware. Ma ora il mio tutti i dati personali non è a causa di questo decrittografando ” .moresa ” virus extention. Please help me grazie. Ho ricevuto i seguenti dati dalle hacker:

ATTENZIONE!

Non preoccupatevi il mio amico, è possibile restituire tutti i file!

Tutti i vostri file come foto, banche dati, documenti e altri importanti sono criptati con la crittografia forte e chiave unica.

L'unico metodo di recupero dei file è quello di acquistare strumento decifrare e chiave unica per voi.

Questo software decifrare tutti i file crittografati.

Quali garanzie avete?

È possibile inviare uno dei file criptato dal PC e noi decifrare gratuitamente.

Ma possiamo decifrare solo 1 depositare gratuitamente. Il file non deve contenere informazioni preziose.

È possibile ottenere e guardare il video attrezzo di descrizione decrypt:

Prezzo di chiave privata e software decrypt è $980.

Sconto 50% disponibile se vi mettete in contatto con in primo luogo 72 orario, questo è prezzo per voi è $490.

Si prega di notare che non avrai mai ripristinare i dati senza pagamento.

Controlla la tua e-mail “Spam” o “giunca” cartella, se non si ottiene risposta più rispetto 6 orario.

Per ottenere questo software è necessario scrivere sul nostro e-mail:

Riserva indirizzo e-mail per contattarci:

Supporto conto Telegram:

L'ID personale:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Ora i miei file personali si trovano nella seguente forma:

.cdr, .pdf, .jpeg. ecc ecc

CIAO,

Ho anche lo stesso problema dal 22 aprile

Ho provato diversi metodi, ma invano

ho bisogno di aiuto

Qualcuno ha riscontrato “pietra” crittografia? Ho sicuramente bisogno di una soluzione, esso ha le immagini colpite del mio defunto padre e il fratello.

Ciao,

Actaully miei file sono infettati con la crittografia e mi chiedere i soldi e non posso permettermi il suo prezzo richiesto.

i miei file sono infettati con l'estensione di .recuz

per favore mi aiuti a recuperare i miei file.

Ecco questo è il ragazzo che ci chiama amico, ma lui è stigma sull'essere umano.

e questo è le linee di file di testo Leggimi.

ATTENZIONE!

Non preoccupatevi il mio amico, è possibile restituire tutti i file!

Tutti i vostri file come foto, banche dati, documenti e altri importanti sono criptati con la crittografia forte e chiave unica.

L'unico metodo di recupero dei file è quello di acquistare strumento decifrare e chiave unica per voi.

Questo software decifrare tutti i file crittografati.

Quali garanzie avete?

È possibile inviare uno dei file criptato dal PC e noi decifrare gratuitamente.

Ma possiamo decifrare solo 1 depositare gratuitamente. Il file non deve contenere informazioni preziose.

È possibile ottenere e guardare il video attrezzo di descrizione decrypt:

Prezzo di chiave privata e software decrypt è $980.

Sconto 50% disponibile se vi mettete in contatto con in primo luogo 72 orario, questo è prezzo per voi è $490.

Si prega di notare che non avrai mai ripristinare i dati senza pagamento.

Controlla la tua e-mail “Spam” o “giunca” cartella, se non si ottiene risposta più rispetto 6 orario.

Per ottenere questo software è necessario scrivere sul nostro e-mail:

bufalo@firemail.cc

Riserva indirizzo e-mail per contattarci:

gorentos@bitmessage.ch

Il nostro conto Telegram:

@datarestore

L'ID personale:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Mi dispiace che non era .RECUZ ma è .REZUC

Poiché i dati di Nabin è infetto, stessa miei dati è stato infettato da questo .REZUC

Ciao,

Sto infettati con il virus che .radman decifrato tutti i miei file. c'è lì una soluzione per decifrare i miei file?

ho provato:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

ma nulla di positivo.

grazie

il mio sistema è Ransome ware Phobos. come posso descript miei file.

Ciao, TA!

Attualmente, non decrypter per Phobos ransomware è disponibile. Tuttavia, si consiglia di salvare i file crittografati e attendere per un decrypter. I ricercatori di sicurezza possono essere in grado di decifrare il suo codice presto. Nel frattempo, si può provare software alternativo di recupero dati come suggerito nella Fase 5 da questo how-to guide.

C'è qualcuno ha esperienza con .tocue ransomware? Io cerco di usare STOPDecryptor, ma sembra che non v'è alcuna linea ID.

Poi ho cercando il ID, seguire questa guida, ma si sentono confondono nel numero di passo 8. come scegliere, o che il pacchetto appropriato che dovremmo seguire il flusso?

Herad Estensione Ransom file del virus

Ciao,

Tutti i miei file di computer sono stati infettati e l'estensione .heard è stato aggiunto a tutti i file.

Si prega di aiutare a risolvere il problema.

Grazie

Come decifrare “RSALIVE” file di estensione ransomware infettato?

ci Jummadon,

Qui potete leggere di più sul ransomware qui – sensorstechforum.com/rsalive-virus-remove/

Sfortunatamente, a questo punto nessuno strumento di decrittazione gratuito per le versioni Scarab ransomware è disponibile. Quindi, il backup dei file crittografati .RSALIVE e attendere una soluzione. Mentre si è in attesa che si può provare a ripristinare i file .rsalive con l'aiuto dei metodi alternativi di cui al punto 5 formare sopra la guida di rimozione.

Come decifrare i file infetti ransomware estensione MTOGAS? Ho avuto tanti guai, per favore ho bisogno di aiuto!

Ho provato STOPDecryptor, ripristinare il sistema operativo e altre cose.

ognuno ha una cifratura casuale, abbiamo solo bisogno di trovare il metodo di cifratura per decifrare i file.

I miei file sono crittografati dall'estensione .npsk

per il processo di decrittazione ho bisogno dello stesso programma di riscatto.

il mio Ransome-stati è stata eliminata

Qualcuno con la soluzione, per favore, rispondi —

tutti i miei file sono con estensione .tuid

Come posso fare a recuperare tutto, esoste una chiave per l’id online?? Anche il programma di contabilità risulta criptato e sono nei guai.

Resto in attesa di un Vs riscontro alla presente