Per sorpresa di nessuno, c'è un modo relativamente facile per gli hacker di violazione migliaia di case intelligenti. ricercatori Avast ha recentemente messo in guardia circa il protocollo MQTT (Message Queuing Telemetry Transport) quale, se configurato male, potrebbe dare agli hacker l'accesso completo a una casa intelligente. Come risultato di questa lacuna nella sicurezza, la casa potrebbe essere manipolata in molti modi, tra cui i suoi sistemi di intrattenimento e voce, vari dispositivi domestici, e porte intelligenti.

Qual è il protocollo MQTT?

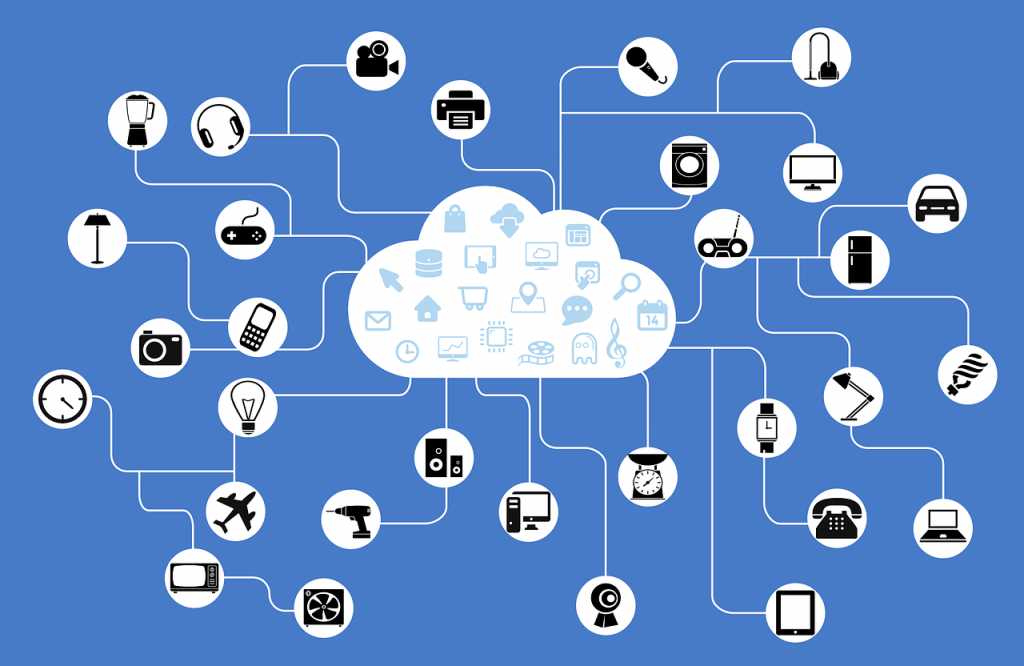

Interconnessione e il controllo di dispositivi di casa intelligente è possibile utilizzare il trasporto Message Queuing Telemetry (MQTT) protocollo, Avast spiega aggiungendo che mentre il protocollo MQTT stesso è sicuro, se attuate in modo non corretto e configurato, problemi di sicurezza gravi possono comparire. Per dimostrare che, i ricercatori "ha preso uno sguardo più attento e utilizzando il motore di ricerca Shodan degli oggetti ha trovato più di 49,000 server MQTT visibili al pubblico su Internet a causa di un protocollo MQTT mal configurato".

Perché sfruttando un protocollo MQTT mal configurato in modo pericoloso? È presto detto, perché:

Il protocollo è inteso come un modello / editore sottoscrittore. Funziona come un feed RSS: ci si abbona ad un argomento, e una volta che qualcuno pubblica qualcosa sul tema, il carico utile viene consegnato a tutti gli abbonati.

Ciò che è per lo più allarmante è che questo protocollo è incluso nella maggior parte soluzioni software Smart Hub casa, come Casa Assistant. E 'facile per gli utenti di installare un pacchetto con incluso MQTT o installare il protocollo a parte quando si imposta l'hub casa intelligente.

Va inoltre ricordato che la maggior parte gli hub di casa intelligente in genere iscriversi e pubblicare messaggi MQTT e forniscono la logica. Essi forniscono inoltre una sorta di cruscotto, localmente o in remoto, dove è possibile controllare l'intera casa ‘intelligente’, i ricercatori hanno aggiunto.

Per di più, sia MQTT e mosquitto, il software del server più comune che si applica il protocollo, avere “funzionalità di sicurezza larghe,”, Che sono compensati se sono mal configurati:

Come accennato in precedenza, non c'è un problema di sicurezza con il protocollo MQTT né il software server più comune che implementa questo protocollo (o intermediario come è noto nel caso di MQTT), che si chiama mosquitto. Infatti, sia MQTT e mosquitto hanno ampie funzionalità di sicurezza - ad esempio, per fornire il controllo di accesso granulare per utente e argomento. Come per molte cose, i problemi vengono creati nella realizzazione e configurazione.

I ricercatori hanno trovato un totale di 49,197 server MQTT mal configurati tramite Shodan, di cui 8,257 sono in U.S.. Inoltre, del 32,888 server MQTT senza alcuna password di protezione implementati, 4,733 sono nel brevetto, con solo la Cina avendo server MQTT più mal configurati e non protetto rispetto alla U.S..

Dato che gli utenti impostare questi sistemi per controllare a distanza la loro casa intelligente, espongono spesso non solo il “cruscotto” o pannello di controllo del sistema, ma anche il server MQTT, come questi due componenti di solito eseguire sulla stessa macchina o del server. Quando questo accade, si può lasciare gli utenti esposti, i ricercatori concluso.