Una nuova tecnica rara, utilizzato da un gruppo criminale informatico per rubare dati delle carte di pagamento, è stato identificato dai ricercatori di sicurezza. I criminali informatici stanno usando un pezzo di malware più sofisticati che si attiva prima dell'avvio del sistema operativo di Windows.

Da qui, la tecnica diventa conosciuto come bootkit, che opera su componenti del sistema di livello inferiore per eludere l'identificazione e rilevamento. I metodi impiegati da bootkit li rendono abbastanza persistente. Il bootkit può essere ancora lì, anche dopo che la vittima reinstalla il sistema operativo.

I ricercatori hanno indagato FireEye molti casi di questo tipo di operazioni dannose, il targeting dati personali e finanziari. Il team di FireEye recentemente rilevato l'attività bootkit sopra descritta all'interno di una rete aziendale finanziario. Il gruppo criminale sospettato di essere dietro le tende è FIN1 ed è più probabile di origine russa. Il gruppo è stato implementando strumenti dannosi all'interno di tale impresa non specificata finanziario ormai da anni, ognuno dei quali parte di un ecosistema dannoso noto come Nemesis. Nemesis è stato impiegato per la raccolta dati del titolare che possono essere monetizzati dai servizi finanziari (banche, ATM, cooperative di credito, eccetera).

Altri bootkit:

HDRoot Bootkit

Ciò che è specifico su Nemesis Bootkit?

La prima cosa allarmante Nemesis è che utilizza ampie backdoor, che supportano una serie di protocolli di rete e di comando & i canali di comunicazione di controllo. Secondo la ricerca vasto sicurezza mediante FireEye, Nemesi ha le seguenti funzionalità:

- Trasferimento di file;

- Screen capture;

- La registrazione dei tasti;

- Manipolazione processo;

- Iniezione processo;

- Pianificazione delle attività.

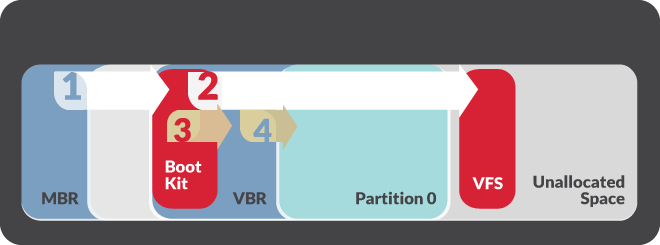

Oltre a tali capacità dannosi, Nemesis è stato osservato ad aggiornare il suo servizio durante attacchi in corso. Per esempio, all'inizio di 2015 FIN1 aggiornato Nemesis per aggiungere uno strumento che altera la legittima Volume Boot Record o VBR. L'aggiornamento include anche la possibilità di dirottare il processo di avvio del sistema in modo tale che vengono aggiunti prima del boot del sistema operativo Windows componenti Nemesis. FireEye definito questa utility BOOTRASH.

In che modo il malware dirottare il processo di avvio?

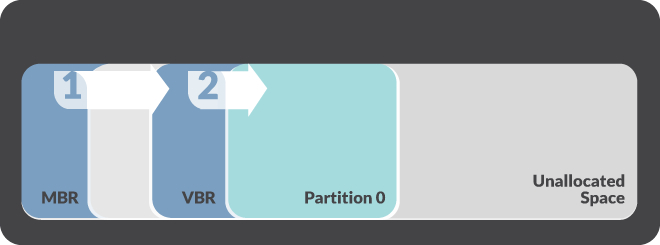

BOOTRASH utilizza un processo complesso per creare un file system virtuale personalizzato che memorizza i componenti Nemesi nello spazio non allocato tra le partizioni. Poi, il malware sostituisce il codice di bootstrap con un proprio contenuti dannosi e sovrascrive l'originale VBR. Il codice di bootstrap chiama il bootkit Nemesis. Di conseguenza, quest'ultimo devia diverse funzioni processo di boot e realizza componenti Nemesis nel kernel di Windows.

Nemesis non può essere il nostro malware finanziario regolare, ma non è il primo pezzo che applica bootkit. Per esempio, due anni fa, ha messo in guardia circa una RSA Kins Trojan bancario doppiato, che aveva anche funzioni di bootkit VBR. Poi, in 2013, il Carberp Trojan con funzionalità bootkit è stato avvistato nel selvaggio, essere venduto per $40,000 sul forum underground.

Ulteriori informazioni su Trojan bancari:

Carbanak

Bartalex

I ricercatori avvertono che le minacce persistenti di questo genere non dovrebbero essere percepiti solo come minacce finanziari. Altre minacce persistenti avanzate (quali ROCKBOOT) sono stati segnalati per colpire non solo la proprietà finanziaria, ma anche intellettuale da parte delle organizzazioni delle vittime.

Inoltre, l'accesso e l'utilizzo di bootkit suggeriscono che i gruppi informatici possono avere accesso alle più sofisticate set di malware. Tali metodi APT possono essere implementate quando un'organizzazione mirata diventa difficile penetrazione, o quando i dati mirato è di grande valore e continuo accesso è necessaria.

C'è qualche protezione contro i bootkit?

Come già detto, bootkit sono molto persistenti e sono progettati per eludere il rilevamento da parte in corso di esecuzione al di fuori del sistema operativo. Controlli di integrità OS Classic non faranno il lavoro pure. Inoltre, i componenti utilizzati per caricare il payload vengono memorizzati in VFS (Virtual File System) Finestre di fuori, così come i componenti di malware nonché. Poco detto, causa di questo fatto, il malware non può essere generalmente analizzato dal software AV. L'unico posto dove il malware potrebbe trovarsi in memoria dal vivo.

Durante la loro ricerca, il team di FireEye utilizzato Mandiant risposta intelligente - una tecnologia basata su host che consente l'accesso al disco grezzo e può guardare al di fuori di Windows per il malware. Grazie a MIR, il team di sicurezza è stato in grado di identificare i sistemi con VBR modificata.

Altro su Incident Response:

CVE e Incident Response

Insomma, questo è il miglior consiglio finora dato dai professionisti della sicurezza:

L'uso di malware che permane al di fuori del sistema operativo richiede un approccio diverso per il rilevamento e l'eradicazione. Malware con funzionalità bootkit può essere installato ed eseguito quasi completamente indipendente dal sistema operativo Windows. Di conseguenza, responder incidenti avranno bisogno di strumenti che possono accedere e cercare dischi prime a scala per la prova di bootkit. Allo stesso modo, reinstallare il sistema operativo dopo un compromesso non è più sufficiente. Gli amministratori di sistema dovrebbero effettuare un fisico completo wipe di eventuali sistemi compromessi con un bootkit e poi ricaricare il sistema operativo.

Riferimenti

Mandiant risposta intelligente

FireEye