Pipka è il nome di un nuovo skimmer JavaScript, currenting rivolte siti e-commerce. Lo skimmer è rubare dati della carta di pagamento, tale numero conto come, Data di scadenza della carta, il numero CVV, e il nome del titolare della carta e l'indirizzo di pagine di pagamento siti web.

Lo skimmer Pipka era scoperto con Visa Pagamento Frode Turbativa (PFD).

Pipka Skimmer rilevato nel selvaggio

Secondo il rapporto di Visa, lo skimmer è stato scoperto nel settembre di quest'anno. Lo skimmer è stato nominato Pipka “a causa di punto exfiltration configurato del skimmer al momento dell'analisi."

Pipka è stato identificato su un sito web di commercianti del Nord America che è stato precedentemente infettato con il JavaScript skimmer Inter, e PFD da allora ha identificato almeno sedici ulteriori siti web commercianti compromessi con Pipka. PFD precedentemente riportato sull'uso di Inter [un'altra skimmer] ai fornitori di servizi di destinazione con il codice scrematura maligno che è stato integrato in ambienti mercantili eCommerce.

È interessante notare che Pipka è in grado di rimuovere se stesso dalla HTML delle compromessi siti Web dopo l'esecuzione, il che rende più difficile da rilevare. Questo comportamento non è visto in skimmer più conosciuti.

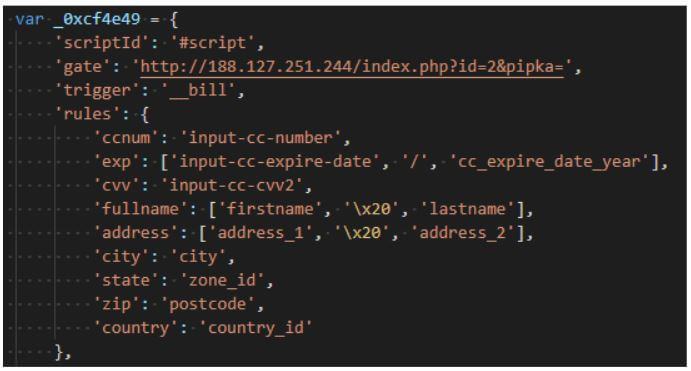

Lo skimmer Pipka è configurato per controllare l'account di campo numero di pagamento. Tutti i dati raccolti dal malware skimming è codificato con l'aiuto di un algoritmo Base64 usando ROT13 cifrario. prima exfiltration, le esegue di malware un controllo per assicurarsi che la stringa di dati non è stato precedentemente inviato a evitare l'invio di dati duplicati. Se la stringa è unico, i dati vengono fatti riparare a un server di comando e controllo, il rapporto ha detto PFD.

La parte più interessante dello skimmer, tuttavia, è la sua capacità di sradicare stesso dal codice HTML del sito web compromessa. Questo viene fatto dopo l'esecuzione di successo, e consente il malware per migliorare la sua comportamenti elusivi. Questa funzione non è stata rilevata in the wild, ed è uno “sviluppo significativo nella scrematura JavaScript”.

ricercatori PFD ritengono che lo skimmer Pipka continuerà ad essere utilizzato in futuri attacchi contro i siti di e-commerce per la raccolta dei dati di conto di pagamento.

A novembre 2018, ricercatori di sicurezza scoperto che il Magecart malware è stato in grado di ri-infettare siti web infetti, dopo lo skimmer è stato rimosso.