Vulnerabilità, fornitori e imprese. Le tre parole spesso si incontrano, per l'orrore di tutti i siti interessati. Le imprese spesso non hanno sufficiente politica di gestione delle patch e gruppi di risposta agli incidenti, o ignorare l'importanza di un'adeguata formazione su argomenti legati alla sicurezza. Così, la frequenza di zero-day e attacchi di spear phishing (tra gli altri) sembra inevitabile solo.

Le vulnerabilità sono come porte aperte che lasciano il malware in un sistema, programma, Browser, e qualche volta Giochi. I fornitori di software di solito emettere un avviso di sicurezza e patch di una volta alla vulnerabilità viene divulgata. Tuttavia, i criminali informatici spesso hanno abbastanza tempo per sfruttare queste debolezze prima che il venditore scopre cosa sta succedendo, o prima la patch necessaria viene rilasciato.

In molti casi, settimane o mesi prima che le vulnerabilità sono trovati passaggio da, lasciando una porta aperta per sfruttamento che può continuare da alcune ore a diversi mesi. Software largamente diffusa come i browser, il browser plug-in e prodotti Java / Adobe Flash sono spesso soggetti a vulnerabilità e il loro sfruttamento dannoso.

Se si segue la porzione giornaliera di notizie di sicurezza IT, si sa esattamente che cosa si intende. In teoria, qualsiasi organizzazione (sia dal settore pubblico e privato) può diventare una vittima di un incidente di sicurezza. In pratica, c'è molto da imparare e tenere a mente per risparmiare se stessi e la vostra organizzazione da violazioni della sicurezza, o per minimizzare i danni di tale.

Partiamo dal principio.

CVE 101 – Common Vulnerabilities and Exposures

La buona notizia è che ci sono diversi grandi database che si concentrano sulla ricerca e la segnalazione CVE, come Dettagli CVE.

Prima di tutto, cerchiamo di spiegare che cosa è un CVE. L'abbreviazione sta per Common Vulnerabilities and Exposures.

Fondamentalmente, un CVE fa parte di un catalogo di minacce alla sicurezza note. Come visibile dal nome, le minacce sono generalmente divisi in due grandi sottocategorie:

Vulnerabilità.

Così, come facciamo a capire le vulnerabilità? Fondamentalmente, una vulnerabilità non è altro che un errore software che consente a un malintenzionato di attaccare un sistema o una rete accedendovi direttamente. Le vulnerabilità possono consentire a un utente malintenzionato di agire come superutente o persino come amministratore di sistema concedendogli pieni privilegi di accesso.

Esposizioni.

Un'esposizione è diversa da una vulnerabilità. Esso fornisce un attore malevolo con accesso indiretto a un sistema o una rete. Per esempio, un'esposizione potrebbe consentire a un hacker di raccogliere informazioni sensibili in modo nascosto.

La definizione CVE catalogo

CVE servono per standardizzare il modo in cui divulgate vulnerabilità e le esposizioni sono identificati; un processo che è molto importante per gli amministratori della sicurezza. Grazie alla standardizzazione, essi potrebbero accedere dettagli tecnici specifici sulle minacce attivi attraverso le fonti di informazioni CVE.

Il database CVE è sponsorizzato dal US Department of Homeland Security e US-CERT. L'organizzazione non-profit MITRE CVE mantiene il catalogo e il sito web che è a disposizione del pubblico. MITRE gestisce anche il Programma CVE compatibilità che promuove l'uso di identificatori CVE standard, da parte delle autorità numerazione autorizzati CVE.

Ecco un elenco dei produttori di software che stanno partecipando come Autorità CVE Numerazione:

- Adobe Systems Incorporated (Soltanto questioni di Adobe)

- Apple Inc. (Soltanto questioni di Apple)

- Attachmate (Soltanto questioni Attachmate / Novell / SUSE / NetIQ)

- Mora (Soltanto questioni BlackBerry)

- Cisco Systems, Inc. (Soltanto questioni Cisco)

- Debian GNU / Linux (Soltanto questioni di Linux)

- EMC Corporation (Soltanto questioni EMC)

- FreeBSD (solo in primo luogo le questioni FreeBSD)

- Google Inc. (Cromo, Chrome OS, solo e problemi di progetto Android Open Source)

- Hewlett-Packard Development Company, L.P. (Soltanto questioni HP)

- IBM Corporation (Soltanto questioni di IBM)

- Microsoft Corporation (Solo problemi di Microsoft)

- Mozilla Corporation (Soltanto questioni di Mozilla)

- Oracolo (Soltanto questioni Oracle)

- Red Hat, Inc. (Soltanto questioni di Linux)

- Silicon Graphics, Inc. (Soltanto questioni SGI)

- Symantec Corporation (Soltanto questioni Symantec)

- Ubuntu Linux (Soltanto questioni di Linux)

Non ogni azienda può partecipare come CNA. Ci sono diversi requisiti che devono essere soddisfatti:

Prima di tutto, un CNA dovrebbe essere un importante fornitore di software con una base di utenti significativo e una capacità di advisory particolare titolo. L'altra opzione per diventare un CNA è in corso un terzo stabilito che agisce come un neutrale collaborazione tra ricercatori e fornitori.

Inoltre, come sottolineato da MITRE, la CNA deve essere un punto di distribuzione optato per divulgazioni di vulnerabilità per la prima volta.

Seguendo il requisito CVE a identificare le questioni pubbliche, CNA deve assegnare solo CVE-ID per problemi di sicurezza che saranno resi pubblici. Infine, deve seguire le pratiche annuncio passivi che sono ampiamente accettate in comunità di sicurezza. Tutti questi requisiti servono per assicurarsi che non gli sbagli possono capitare.

Database Exploit

Un altro database che dovrebbe essere 'onorato' è Exploit Database sostenuta da Sicurezza offensivo.

Database Exploit è un CVE archivio compiacente di exploit pubblici e relativo software vulnerabili, sviluppato per l'uso da penetration tester e ricercatori di vulnerabilità. Il nostro obiettivo è quello di servire la più completa raccolta di exploit raccolti attraverso osservazioni dirette, mailing list, così come altre fonti pubbliche, e presentarli in un liberamente disponibile e facile da navigare banca dati. Exploit Database è un archivio di exploit e proof-of-concetti, piuttosto che avvisi, che lo rende una risorsa preziosa per chi ha bisogno di dati fruibili subito.

L'Exploit DB può essere utilizzato per invio di campioni. Tuttavia, diverse regole devono essere seguite affinché il team accetti le informazioni inviate.

Perché i database CVE sono importanti? Che cos'è la risposta all'incidente?

A novembre 2013, FireEye ha sottolineato il crescente volume di attacchi mirati. Oggi, le statistiche del settore continuano a rivelare un'incredibile percentuale di siti Web e applicazioni con più vulnerabilità. Le cose stanno ancora peggio, perché in 2022, in mezzo una guerra informatica attiva, stiamo vedendo che il crimine informatico è più iniziativa che mai, e i criminali informatici che creano modi innovativi per raggiungere i loro obiettivi di violazione. Diversi anni fa, KrebsOnSecurity ha pubblicato un articolo in cui è stato rivelato un forum sotterraneo chiamato Enigma. E 'solo uno di una crescente comunità di forum criminalità informatica privata, che hanno ridefinito il significato di attacchi mirati. L'offerta-e-ask forum, come Enigma collegare truffatori che sono alla ricerca per l'accesso ai dati specifici, risorse o sistemi con programmatori malintenzionati capaci e motivate.

Una statistica più recente ha rivelato che ce n'erano più di 15 miliardi di credenziali utente in vendita su forum sotterranei. Queste credenziali provenivano da più di 100,000 violazioni dei dati, con almeno 5 miliardi di loro sono unici.

Nonostante il fatto che attacchi di spear phishing sono attualmente popolari e molte persone sono disposte a pagare per acquisire informazioni sensibili in questo modo, exploit zero-day non va sottovalutato. Proprio alla fine, gli attacchi di phishing possono puntare allo sfruttamento di un particolare, vulnerabilità nota.

Perché gli zero-day sono così persistenti? La ricercatrice di sicurezza di Google Maddie Stone ha sottolineato in una presentazione durante Enigma di USENIX 2021 conferenza virtuale che gli sviluppatori di software dovrebbero smettere di fornire patch zero-day difettose. Per dimostrare il suo punto, il ricercatore ha condiviso una panoramica degli exploit zero-day rilevati in 2019.

Le vulnerabilità zero-day possono essere sfruttate per periodi di tempo più estesi, rendendoli piuttosto pericolosi. Ventiquattro di tali difetti sono stati rilevati in 2020, quattro in più rispetto al numero rilevato in 2019. Stone ha notato che sei dei file 24 zero giorni di 2020 erano varianti di difetti precedentemente divulgati. Inoltre, tre dei difetti sono stati riparati in modo incompleto, semplificando la creazione di exploit per gli autori delle minacce. In poche parole, il problema con il ripetersi degli zero-day è che il rilascio di patch parziali crea opportunità per gli hacker di eseguire i loro attacchi dannosi.

Dal momento che tali attacchi sono un evento quotidiano in numerose organizzazioni, risposta agli incidenti è un must.

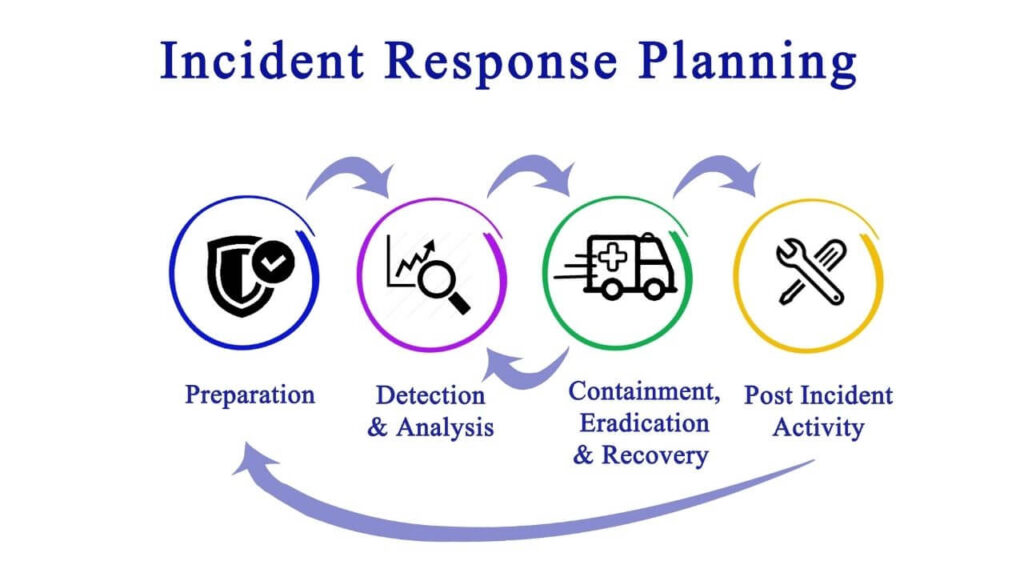

risposta agli incidenti (IR) è un approccio organizzato per affrontare e gestire gli effetti di una violazione della sicurezza. L'obiettivo di IR è di trattare la breccia nel miglior modo possibile limitare i danni e riducendo i costi di recupero. Un buon piano di risposta agli incidenti contiene un criterio che definisce ciò che un incidente è e amministra un tutorial passo-passo che dovrebbe essere seguita rigorosamente quando un attacco si svolge.

Il SANS Institute ha compilato sei passaggi a che fare con un incidente aka. un attacco in modo più sufficiente:

- Preparazione. Le imprese devono educare i loro dipendenti e personale IT l'importanza delle misure di sicurezza aggiornati e addestrarli per rispondere alle informatica e di sicurezza di rete incidenti in modo rapido e adeguato.

- Identificazione. Il team di risposta viene segnalato ogni volta che una possibile violazione ha luogo, e dovrebbe decidere se si tratta di un incidente di sicurezza o qualcos'altro. Il team è spesso consigliato di contattare il CERT Coordination Center, che tiene traccia e registra le attività di sicurezza Internet e raccoglie le informazioni più recenti sui virus e worm.

- Contenimento. Il team di risposta decide la gravità e la durata del problema. Scollegare tutti i sistemi e dispositivi interessati per evitare ulteriori danni è applicato anche.

- Eradicazione. Il ricavato del team di risposta con l'inchiesta di rivelare l'origine dell'attacco. La causa principale del problema e tutti gli avanzi codici maligni sono sradicate.

- Recupero. I dati e il software vengono ripristinati dal file di backup puliti, facendo in modo che nessuna vulnerabilità sono lasciati. I sistemi sono monitorati per qualsiasi segno di predisposizione a un difetto.

- Lezioni apprese. Il team di risposta analizza l'attacco e il modo in cui è stato affrontato, e prepara raccomandazioni per una migliore risposta futuro e per il bene della prevenzione degli incidenti.